Phishing-as-a-Service Gets Smarter: Microsoft Sounds Alarm on AiTM Attacks

2023/08/29 TheHackerNews — Phishing-as-a-Service (PhaaS) サイバー犯罪モデルの一部として、Adversary-in-The-Middle 攻撃が広まっていると、Microsoft が警告している。AiTM に対応した PhaaS プラットフォームの増加に加えて、PerSwaysion のような既存のフィッシング・サービスも、この AiTM 機能を組み込んでいると、同社は指摘している。Microsoft Threat Intelligence チームは、「この、PhaaS エコシステムにおける進化により、MFA 保護の回避を試みるフィッシング・キャンペーンを、攻撃者は大規模に展開できるようになる」と X (Twitter) への投稿で述べている。

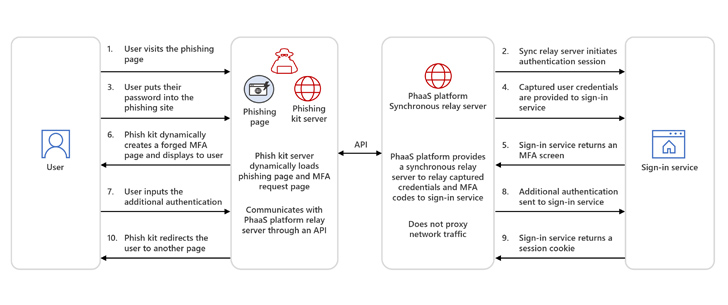

AiTM 機能を持つフィッシング・キットは、2種類の方法で動作する。1つ目は、リバース・プロキシ・サーバー (フィッシング・ページ) を介して、クライアントと正規 Web サイトとのトラフィックを中継することで、ユーザーの認証情報/2要素認証コード/セッション・クッキーなどを取得する手口だ。

そして2つ目の方法は、同期リレー・サーバーを使用するものである。Microsoft は、「同期リレー・サーバを介した AiTM でも、従来のフィッシング攻撃のように、サインイン・ページのコピーまたは模倣がターゲットに提示される。Greatness PhaaS プラットフォームを操る脅威アクター・グループである Storm-1295 は、アフィリエイトたちに同期リレー・サービスを提供している」と述べている。

Greatness は、2023年5月に Cisco Talos により、初めて文書化された PhaaS である。そのサービスは、サイバー犯罪者に対して説得力のある偽のログイン・ページなどを提供し、Microsoft 365 クラウド・サービスのビジネス・ユーザーを標的にするものだ。このグループは、遅くとも 2022年半ばから活動していたと言われている。

このような攻撃の最終的な目標は、特権システムへのアクセスとなるが、セッション・クッキーを吸い上げているため、脅威アクターによる再認証は不要となる。

Microsoft は、「AiTM セッション・クッキー窃取技術を、攻撃者が開発する動機となったのは、MFA の回避である。従来のフィッシング攻撃とは異なり、AiTM インシデントに対応するための手順では、盗まれたセッション・クッキーを失効させる必要が生じる」と述べている。

Phishing-as-a-Service (PhaaS) だけではなく、いつの間にやら AiTM (Adversary-in-The-Middle) も、すっかりお馴染みの言葉になってしまいました。2023/08/28 mの「Microsoft Exchange:2023年秋から Extended Protection がデフォルトで有効化」でも、AiTM に対する Exchange の防御策だと解説されています。よろしければ、ご参照ください。

You must be logged in to post a comment.