Hackers exploit critical Juniper RCE bug chain after PoC release

2023/08/29 BleepingComputer — エクスプロイト・チェーンを悪用するハッカーたちが、インターネット上に公開されている J-Web 設定インターフェースを介して、Juniper の EX Switch/SRX Firewall を標的にしている。この脆弱性の悪用に成功した未認証の攻撃者には、パッチが適用されていないデバイス上での、リモートからのコード実行が許されてしまう。Juniper は、「認証を必要としない特定のリクエストを介して、攻撃者たちは J-Web 経由で、任意のファイルをアップロードできる。それにより、ファイル・システムの特定部分で整合性が失われ、他の脆弱性に連鎖する可能性が生じる」と述べている。

連鎖によりリモート・コード実行へといたる、4件の深刻な脆弱性を修正するセキュリティ・アップデートを、Juniper が公開した1週間後に、watchTowr Labs のセキュリティ研究者たちが、SRX Firewall のバグ (CVE-2023-36846/CVE-2023-36845) を標的とした、PoC エクスプロイトを公開した。

Juniper は、積極的な悪用の証拠はないと述べている。その一方で、watchTowr Labs は、パッチが適用されていない Juniper デバイスを標的にした、大規模な攻撃が直ぐに始まるだろうと述べている。研究者たちは、「JunOS デバイスに存在する脆弱性の悪用の手軽さと、ネットワークにおけるシェアなどを考えると、大規模な悪用が行われても不思議ではない」と警告している。

その予想の通りに、非営利インターネット・セキュリティ組織である Shadowserver Foundation のセキュリティ研究者たちが、watchTowr Labs の PoC エクスプロイトがリリースされた同日から、悪用の試みを検知し始めていることを明らかにした。

8月29日 (火) に Shadowserver Foundation は、「8月25日以来、”/webauth_operation.php” エンドポイントを標的とする複数の IP からの、Juniper J-Web CVE-2023-36844 などの悪用の試みを観測している。今日、このエクスプロイトの POC が公開されたが、pre-auth RCE を達成するために、より低い深刻度の CVE が組み合わされている」とツイートしている。

Shadowserver の CEO である Piotr Kijewski は、watchTowr Labs の PoC をヒントにした攻撃者が、エクスプロイトを構築/使用していると、BleepingComputer に説明している。

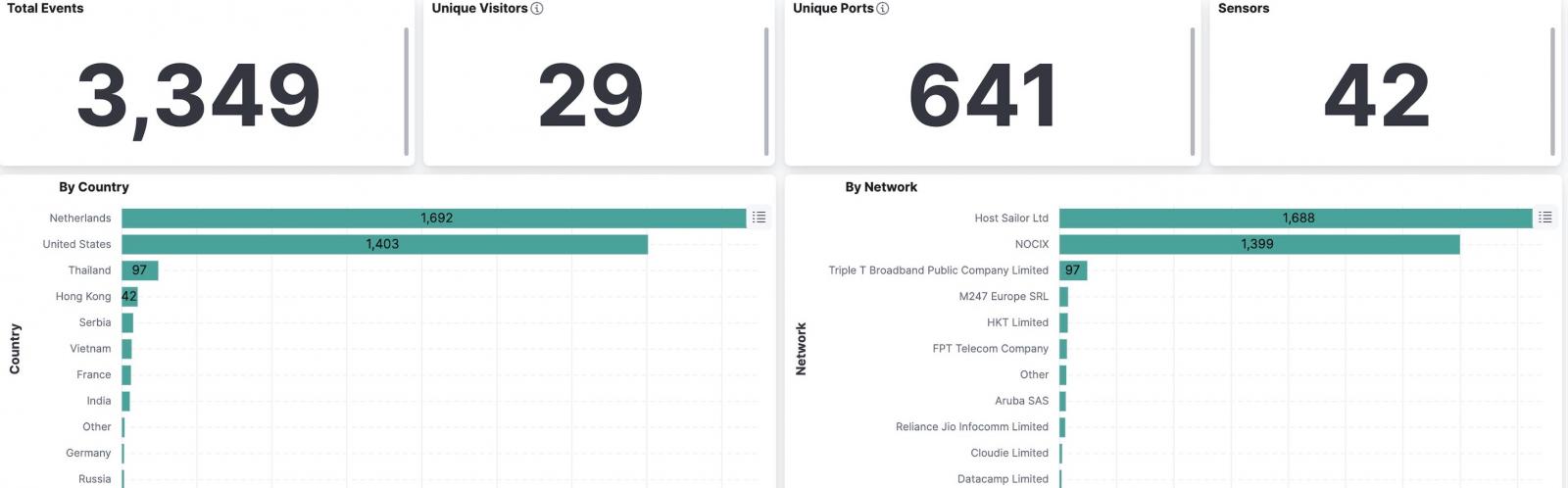

Kijewski は、「このエクスプロイトの試みは、watchTowr の PoC をベースにしているようであり、また、いくつかのバリエーションを用いて、PHP ファイルをアップロード/実行しようとしている。私たちのハニーポットでの観測によると、J-Web を公開している全ての Juniper インスタンスが、すでに攻撃を受けている。現時点において、これらの攻撃が 29 の IP から行われている。おそらく複数の脅威アクターがいるはずだ」と述べている。

Shadowserver のデータによると、現時点で 8,200台以上の Juniper デバイスが、オンラインで J-Web インターフェイスを露出しており、その大半が韓国のものだとされる。

管理者たちに推奨されるのは、迅速なパッチ適用/JunOS の最新リリースへのアップグレードとなる。少なくとも、J-Web インターフェースへの、インターネット・アクセスを無効にして、攻撃ベクターを取り除く必要がある。

昨日である 2023/08/28 に、「Juniper SRX Firewall の脆弱性 CVE-2023-36846/CVE-2023-36845:PoC エクスプロイトが公開」という記事をポストしています。ここでも紹介されている watchTowr Labs の PoC が、直ちに悪用されているようです。攻撃側も防御側も、時間との競争になっていますね。よろしければ、Juniper で検索も、ご利用ください。

You must be logged in to post a comment.