BlackCat ransomware hits Azure Storage with Sphynx encryptor

2023/09/16 BleepingComputer −−− BlackCat (ALPHV) ランサムウェア・グループが、窃取した Microsoft アカウントと、最近に発見された Sphynx 暗号化ツールを用いて、ターゲットの Azure クラウド・ストレージを暗号化しているようだ。最近に発生した情報漏えいを調査していた、Sophos X-Ops のインシデント・レスポンス担当者たちが、カスタム認証情報の利用がサポートされた、Sphynx の亜種の運用を発見した。この脅威アクターは、窃取したワンタイム・パスワード (OTP:One-Time Password) を用いて Sophos Central アカウントにアクセスした後に、改ざん防止機能を無効化し、セキュリティ・ポリシーを変更していた。これらの操作は、LastPass Chrome エクステンションを使用して、被害者の LastPass ヴォールトから OTP を盗んだ後に行われていたという。

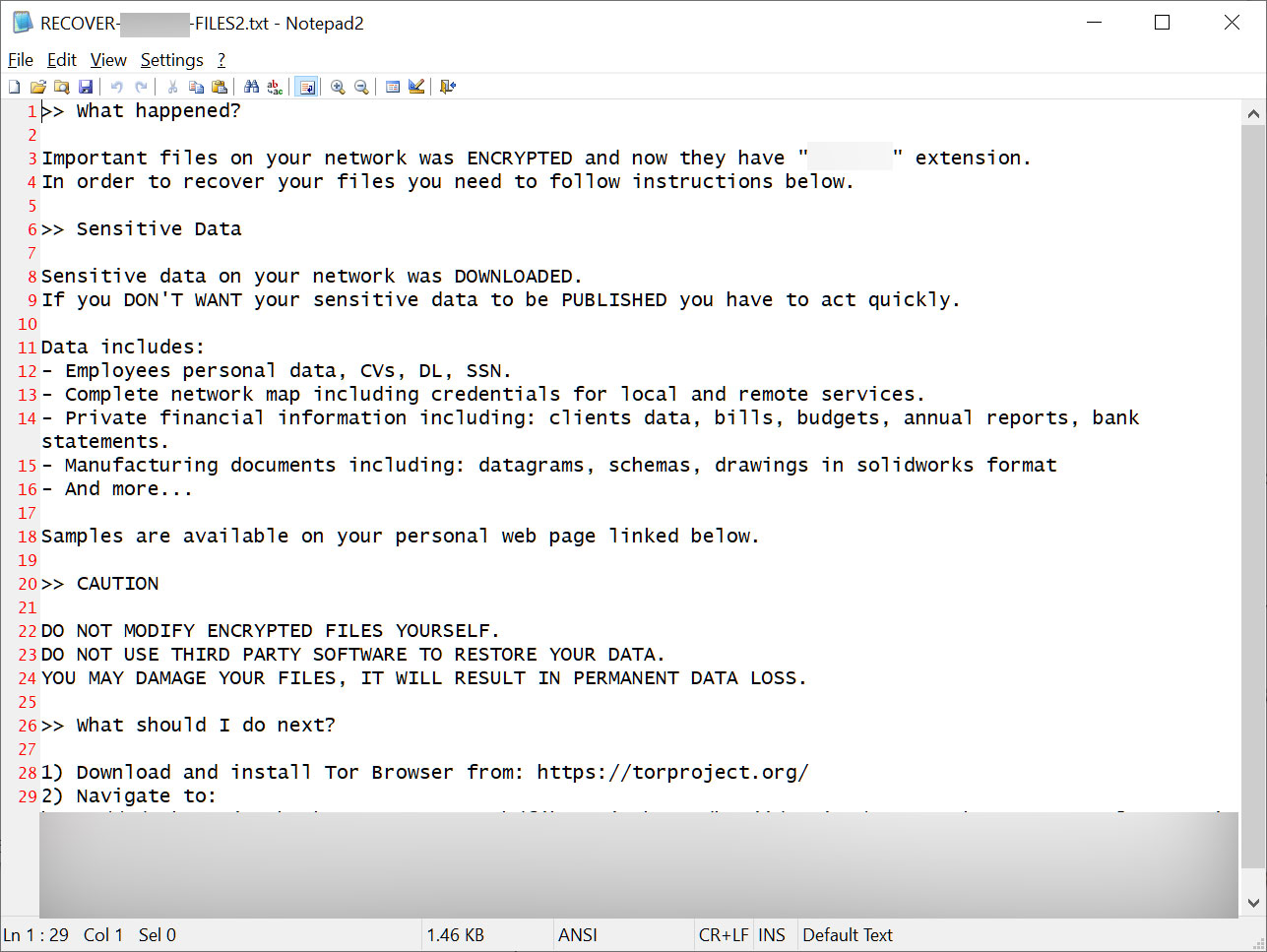

その後に、この脅威アクターは、Sophos の顧客のシステムとリモートの Azure クラウド・ストレージを暗号化し、ロックした全ファイルに拡張子 .zk09cvt を付加した。この脅威アクターは、一連の侵害の成果として、合計で 39 件の Azure Storage アカウントの暗号化に成功した。

彼らは、盗み出した Azure キーを使って被害者の Azureポータルに侵入し、そこから提供される標的のストレージ・アカウントへとアクセスしていった。この攻撃で使用されたキーは、Base64 を使用してエンコードされた後に、ランサムウェアのバイナリ内に注入された。

この攻撃者が、侵入で用いたツールは、AnyDesk/Splashtop/Atera といった、複数のリモート監視/管理 (RMM:Remote Monitoring and Management) ツールである。

Sophos X-Ops が Sphynx 亜種を発見したのは、2023年3月のデータ侵害の調査中のことだった。その時の攻撃は、盗まれたデータの抽出に ExMatter ツールが使用されていたという点で、IBM-Xforce の 5月のレポートで報告された別の攻撃と類似していた。

また 8月の時点では、Sphynx の亜種に Remcom ハッキング・ツールが追加され、侵害したネットワークを横移動するための、Impacket ネットワーキング・フレームワークが搭載されていることを、Microsoft が発見している。

BlackCat/ALPHV は、2021年11月に出現したランサムウェアであり、DarkSide/BlackMatter をリブランドしたものだと見られている。

当初。このグループは DarkSide として知られていたが、Colonial Pipeline を侵害したことで世界的な注目を集め、国際的な法執行機関から直ちに監視を受け始めた。

彼らは 2021年7月に BlackMatter として復活したが、11月に当局が彼らのサーバを押収し、また、このランサムウェアの脆弱性を利用した復号化ツールを、セキュリティ企業 Emsisoft が開発したことで、その活動は突然として停止した。

このグループは一貫して、世界規模の企業を標的にする、最も洗練されたランサムウェア・グループの1つとして認識されており、絶えず戦術を適応させ、洗練させ続けている。

たとえば、2022年夏の新たな恐喝手法では、専用のクリアウェブ・サイトを使用して、特定の被害者から盗み出したデータを開示し、被害者の顧客や従業員にデータが漏洩していることをアピールするという手段をとっていた。また、最近の BlackCat は、7月に導入したデータ流出 API を介して、盗み出したデータの拡散を効率化している。

今週には、BlackCat のアフィリエイトの1つである Scattered Spider が、MGM Resorts へ攻撃を行ったと公表している。同グループは、MGM の社内インフラをダウンさせ、同社が身代金の支払い交渉を拒否した後に、100台以上の ESXi ハイパーバイザーを暗号化したと述べている。

2022年4月に FBI が発表した警告は、このグループが 2021年11月〜2022年3月の間に、世界中で 60社以上の企業への侵入を成功させたというものだ。

なんというか、深刻な状況ですね。AnyDesk/Splashtop/Atera などの正規ツールを用いて侵害するという、LOLBIN (Living off the Land Binary) 攻撃のようです。認証が突破され、LOLBIN で攻撃されると、どんなセキュリティ・チェックにも検出されません。関連記事として、2023/04/11 の「Microsoft Azure ユーザーへの警告:侵害された Shared Key 認証がもたらす甚大な被害とは?」があります。よろしければ、LOLBIN で検索も、ご利用ください。

You must be logged in to post a comment.