Google fixes fifth actively exploited Chrome zero-day of 2023

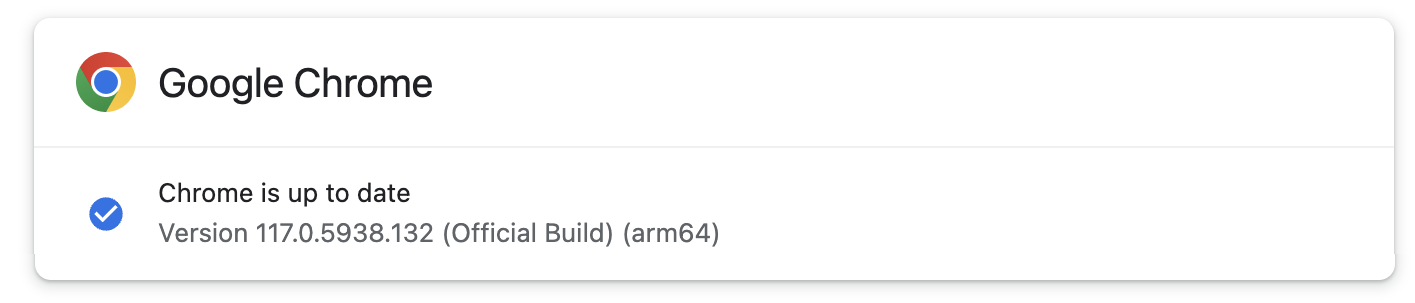

2023/09/27 BleepingComputer — 9月27日にリリースされた緊急セキュリティ・アップデートで Google は、今年に入ってから攻撃に悪用された5番目の、Chrome のゼロデイ脆弱性にパッチを適用した。Google のアドバイザリには、「脆弱性 CVE-2023-5217 の悪用が、野放し状態で攻撃されていることを認識している」と記されている。このセキュリティの脆弱性は、Google Chrome 117.0.5938.132 で対処され、Windows/Mac/Linux ユーザー向けの Stable Desktop チャネルを介して、全世界に展開される。

このアドバイザリには、パッチが適用されたバージョンが、すべてのユーザーベースに到達するまでに、数日から数週間が必要になるという可能性も指摘されている。しかし、BleepingComputer がアップデートを確認したところ、すでに利用可能になっていた。

なお、Cherome は新しいアップデートを自動チェックしているため、次回に起動後に自動的にインストールされる。

スパイウェア攻撃に悪用

この深刻度の高いゼロデイ脆弱性 CVE-2023-5217 は、オープンソースの libvpx ビデオ・コーデック・ライブラリにおける、VP8 エンコーディングで生じるヒープバッファ・オーバーフローに起因するものであり、その影響はアプリのクラッシュから任意のコード実行にまで及ぶという。

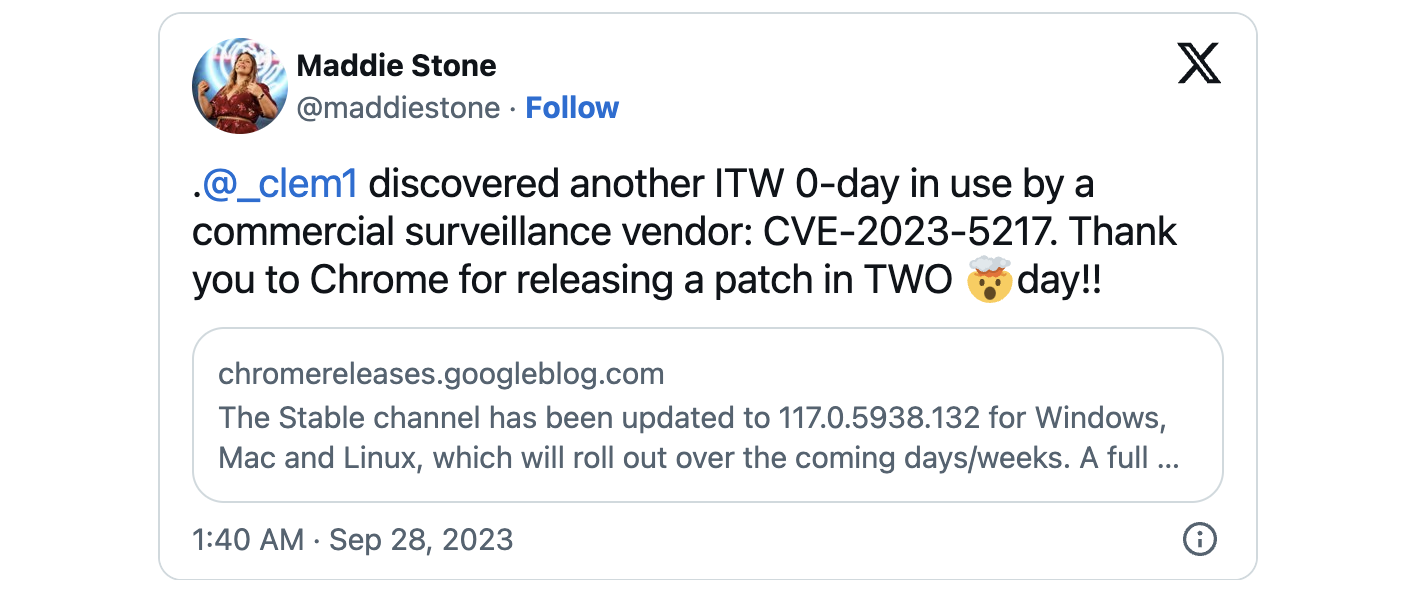

このバグは、Google Threat Analysis Group (TAG) のセキュリティ研究者である Clément Lecigne により、9月25日 (月) に報告されたものだ。

Google TAG の研究者たちが発見するゼロデイ脆弱性は、政府系の脅威アクター/ジャーナリスト/野党政治家などの、リスクの高い個人を標的とする、標的型スパイウェア攻撃に悪用されるケースが多い。

そして、Google TAG の Maddie Stone は、今回のゼロデイ脆弱性 CVE-2023-5217 が、スパイウェアのインストールに悪用されたことを明らかにしている。

9月22日 (金) に、Citizen Lab の研究者たちと Google TAGは、その前日に Apple がパッチ適用した3つのゼロデイが、2023年5月〜9月において、Cytrox のスパイウェア Predator のインストールに悪用されたことを明らかにしている。

そして今日の Google は、ゼロデイ脆弱性 CVE-2023-5217 が攻撃に悪用されたと述べてはいるが、これらのインシデントに関する詳細情報を共有していない。

Google は、「バグの詳細やリンクへのアクセスは、大半のユーザーに対して修正プログラムが行き届くまで、制限され続けるかもしれない。また、このバグがサードパーティのライブラリに存在し、他のプロジェクトも同様に依存している場合にも、制限が設けられるかもしれない」と述べている。

ただし、Google Chrome ユーザーは、潜在的な攻撃に対する先制的な対策として、ブラウザをアップデートするだけの十分な時間を持つことになる。この積極的なアプローチは、技術的な詳細が明らかになるにつれて、脅威アクターたちが独自のエクスプロイトを作成し、実際のシナリオに展開するリスクを軽減するのに役立つ。

2週間前にも Google は、積極的に悪用されたゼロデイ 脆弱性 CVE-2023-4863 を修正している。

Google は当初、これを脆弱性を Chrome の欠陥としてマークしていたが、その後に新たな CVE-2023-5129 (CVSS :10.0) を割り当て、多数のプロジェクトで使用されているライブラリ libwebp における、深刻なセキュリティ脆弱性としてタグ付けした。それらのプロジェクトには、Signal/1Password/Mozilla Firefox/Microsoft Edge/Apple Safari/Google Android Web Browser などが含まれる。

文中の末尾にある libwebp の脆弱性 については、2023/09/27 の「libwebp の脆弱性 CVE-2023-5129 は危険:iMessage ゼロクリック攻撃の原因?」を参照してください。しかし、この CVE-2023-5129 ですが、現時点 (09/29) における NVD では、REJECTED 扱いになっていて、曖昧な状況となっています。今後において、どのように処理されるのか、とても気になります。

You must be logged in to post a comment.