Millions of Exim mail servers exposed to zero-day RCE attacks

2023/09/29 BleepingComputer — Exim MTA (Mail Transfer Agent) の、すべてのバージョンに存在する深刻なゼロデイ脆弱性により、インターネットに公開されたサーバ上で、未認証の攻撃者によるリモートコードを実行 (RCE) が引き起こされる可能性が生じている。匿名のセキュリティ研究者により発見され、Trend Micro の Zero Day Initiative (ZDI) を介して公開された脆弱性 CVE-2023-42115 は、SMTP サービスに存在する Out-of-bounds Write に起因するものだ。

この脆弱性の悪用に成功した攻撃者は、脆弱なサーバー上でソフトウェアのクラッシュやデータ破壊を引き起こし、さらには、コードやコマンドの実行も可能にするという。

9月27日 (水) に公開された ZDI セキュリティ・アドバイザリには、「デフォルトで TCP ポート 25 をリッスンする、smtp サービス内に欠陥が存在する。ユーザーから提供されたデータ対する、適切な検証が行われないために、バッファの終端を越えて書込みが生じる可能性がある。この脆弱性を悪用する攻撃者が、サービス・アカウントのコンテキストでコードを実行することもある」と記されている。

2022年6月に ZDI は、この脆弱性を Exim チームに報告した。そして、2023年5月には、Exim からのの要請に応じて、この欠陥に関する情報を再送したが、パッチの進捗に関する最新情報は提供されなかった。その結果、9月27日に ZDIは、ゼロデイ脆弱性 CVE-2023-42115 に関する詳細と、Exim チームとの通信記録タイムラインを記載した、アドバイザリを発表することになった。

攻撃にさらされる数百万台のサーバ

Exim のような MTA サーバは、インターネット経由でアクセス可能なことが多く、攻撃者にとって格好の侵入経路となるため、脆弱なネットワークを生み出す標的になりやすい。

3年前の 2020年5月に米国の NSA (National Security Agency) は、ロシアの軍事ハッキング・グループ Sandworm が、遅くとも 2019年8月以降において、Exim の深刻な脆弱性 CVE-2019-10149 (The Return of the WIZard) を悪用したと発表している。

2023年9月のメールサーバ調査によると、Exim は Debian Linux ディストリビューションのデフォルト MTA でもあり、世界で最も人気の MTA ソフトウェアでもある。

この調査によると、インターネット上で到達可能な 602,000 台のメールサーバのうちの 56% 以上で、Exim がインストールされていた。つまり、342,000 台以上の、到達可能な Eximサーバが存在することになる。

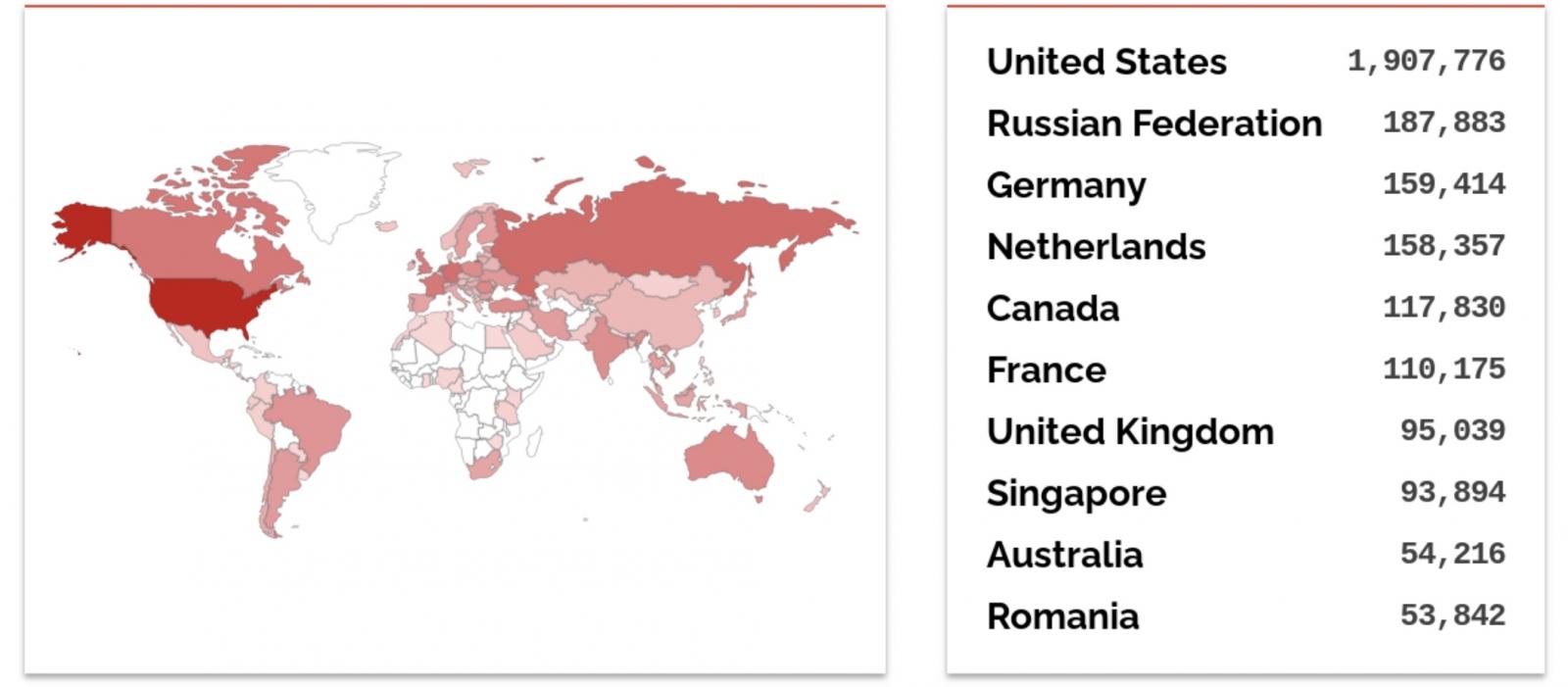

Shodan の検索によると、現時点でオンラインで公開されている Exim サーバは、約 3.5 million に達しており、その大半が米国にあり、それにロシアとドイツが続いている。

脆弱な Exim サーバを、潜在的な攻撃から保護するためのパッチは、現時点では提供されていない。そのため ZDI は管理者たちに対して、インターネットからのリモート・アクセスを制限し、悪用の試みを阻止するようアドバイスしている。

ZDI は、「この脆弱性の性質を考えると、唯一の有効な緩和策は、アプリケーションとの接続を制限することだ」と警告している。

ゼロデイは嫌ですが、こういうゼロデイは、最も嫌な類のものです。早くパッチが適用されることを願っていますが、それまでの間の緩和策も、これと言ったものが無いようです。Exim が、ZDI からの報告に、もう少し耳を傾けていてくれたら、こんな事態にはならなかったと思います。

You must be logged in to post a comment.