StripedFly malware framework infects 1 million Windows, Linux hosts

2023/10/26 BleepingComputer — StripedFly と名付けられた洗練されたクロスプラットフォーム・マルウェアが、サイバー・セキュリティ研究者たちの検知を5年間にわたり回避し、100万台以上の Windows/Linux システムに感染しているという。2022年に Kaspersky は、この悪質なフレームワークの正体を突き止め、2017年 から活動している証拠を発見した。アナリストたちは StripedFly の特徴について、洗練された TOR ベースのトラフィック隠蔽メカニズム、および、信頼できるプラットフォームからの自動アップデート、ワームのような拡散能力、脆弱性の公開前に作成されたカスタム EternalBlue SMBv1 エクスプロイトなどを列挙し、印象的なものであると述べている。

このマルウェア・フレームワークによる収益創出やサイバー・スパイ活動について、Kaspersky は不明だとしているが、その巧妙さを考慮すれば、APT (Advanced Persistent Threat:高度な持続的脅威) マルウェアであると述べている。

このマルウェアのコンパイラのタイムスタンプに基づくと、EternalBlue エクスプロイトを搭載した StripedFly の最も古いバージョンは 2016年4月であり、Shadow Brokers グループによる拡散は 2016年8月に発生しているという。

100万台以上のシステムに侵入した

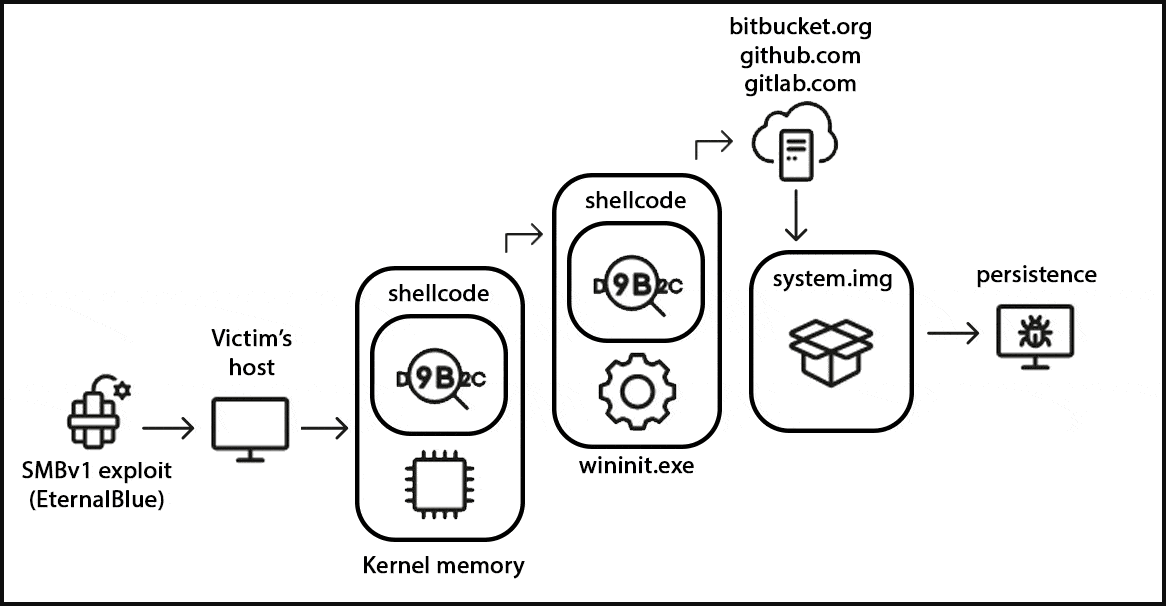

最初に StripedFly マルウェア・フレームワークが発見されたのは、さまざまなサブシステムの初期化を処理する正規の Windows OS プロセスである、WININIT.EXE プロセスに注入されたシェルコードを Kaspersky 発見したときである。

注入されたコードを調査した結果として、正規のホスティング・サービスである Bitbucket/GitHub/GitLab などから、PowerShell スクリプトなどの追加ファイルをダウンロード/実行できることが判明した。

さらに調査を進めると、インターネットに露出したコンピュータを標的としたカスタム、EternalBlue SMBv1 エクスプロイトを悪用してイニシャル・アクセスが行われ、各種のデバイスに感染している可能性が高いことが判った。

最終的な StripedFly ペイロード (system.img) が備える機能は、C2 通信を傍受から保護するカスタム軽量 TOR ネットワー・ククライアント、および、SMBv1 プロトコルを無効化する機能などであり、SSH/EternalBlue を用いて、ネットワーク上の他のWindows/Linux デバイスに拡散していくという。

Command and Control (C2) サーバは TOR ネットワーク上にある。この通信経路を介して、被害者の固有 ID を含むビーコン・メッセージが頻繁にやり取りされる。

StripedFly は、Windows システム上で持続的に動作するため、実行する権限のレベルと PowerShell の存在をベースいして、その動作が調整される。

PowerShell が存在しない場合には、%APPDATA% ディレクトリに隠しファイルを生成する。PowerShell が利用可能な場合には、スケジュールされたタスクの作成や、Windows レジストリ・キーの変更のためのスクリプトが実行される。

Linux では、このマルウェアは “sd-pam” という名前を使用する。そして永続性を実現するために、.desktop ファイルを自動的に起動する systemd サービスを使用する場合もあれば、”/etc/rc*”/profile/bashrc/inittab ファイルなどの、各種のプロファイル/起動ファイルを変更することもある。

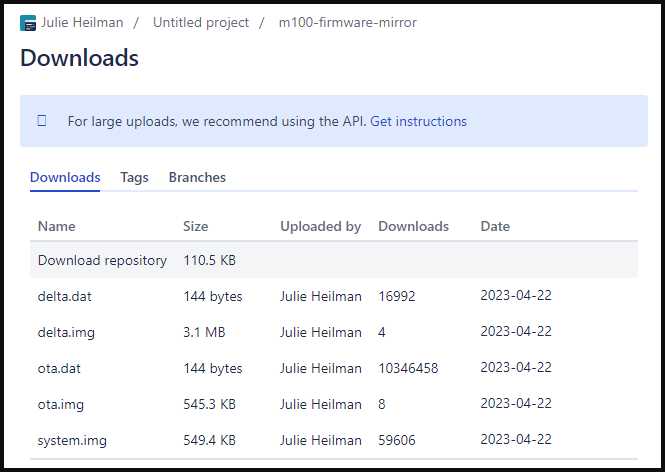

Windows システム上で最終段階のペイロードを配信する Bitbucket リポジトリでは、2023年4月〜2023年9月において、約60,000件のシステム感染が発生している。

2022年2月以降において、StripedFly は少なくとも 220,000 の Windows システムに感染したと推定されるが、それ以前の統計は入手できない。ちなみに、このリポジトリは 2018年に作成されている。

しかし Kaspersky は、100万台以上のデバイスが、StripedFly フレームワークに感染したと推定している。

マルウェアのモジュール

このマルウェアは、プラグインが可能なモジュールを備えた、モノリシックなバイナリ実行ファイルとして動作するため、APT オペレーションで頻繁に見られる、多様な操作を可能にしている。

以下は、Kaspersky レポートに記載された StripedFly のモジュールの概要である:

- Configuration storage: 暗号化されたマルウェアの設定を保存

- Upgrade/Uninstall: C2 サーバのコマンドに基づき更新/削除を管理

- Reverse proxy: 被害者のネットワーク上でのリモート操作を許可

- Miscellaneous command handler: スクリーンショットのキャプチャやシェルコードなどの各種コマンドを実行

- Credential harvester:パスワードやユーザー名などの、機密ユーザ・データをスキャン/収集

- Repeatable tasks: 特定の条件下でマイク録音などのタスクを実行

- Recon module: 詳細なシステム情報を C2 サーバに送信

- SSH infector: 取得した SSH 認証情報を用いて他のシステムに侵入

- SMBv1 infector: カスタム EternalBlue エクスプロイトを用いて他の Windows システムに侵入

- Monero mining module:”chrome.exe” プロセスを偽装しながら Monero を採掘

この脅威アクターの主目的は、データの窃盗とシステムの搾取の促進であり、上記の Monero 暗号マイナーの存在は陽動作戦だと考えられる。

Kaspersky は、「このマルウェアのペイロードには複数のモジュールが含まれており、APT/暗号マイナー/ランサムウェアとして機能することが可能だ。特筆すべき点は、このモジュールにより採掘された Monero 暗号通貨の価値であり、2017年は $10 であったのに対し、2018年1月9日に $542.33 というピークに達し、2023年では $150 ほどを維持していることだ。このマルウェアが、長期間にわたり検出を回避してきた要因として、マイニング・モジュールの存在が挙げられる」と述べている。

さらに研究者たちは、”ghtyqipha6mcwxiz[.]onion:1111″ において、同じ C2 サーバを利用する、ランサムウェア亜種 ThunderCrypt へのリンクも確認している。その反復可能なタスク・モジュールが示唆するのは、一部の被害者にからの収益創出に、正体不明の攻撃者が興味を持っている可能性である。

話を聞くだけで怖くなる、StripedFly というクロスプラットフォーム・マルウェアの存在です。なぜ5年間も? という疑問が生じますが、文中にあるように、Monero マイニングによる揺動が功を奏したのでしょうか? 検出されても、そのマイニングが潰されたところで、調査がストップしたという可能性もあるのかもしれません。

You must be logged in to post a comment.