Exploit for CrushFTP RCE chain released, patch now

2023/11/18 BleepingComputer — CrushFTP エンタープライズ・スイートに存在する、深刻なリモート・コード実行の脆弱性に対する PoC エクスプロイトが公開された。この脆弱性の悪用に成功した未認証の攻撃者は、サーバ上のファイルにアクセスし、コードを実行し、プレーンテキストのパスワードを取得できるようになる。この脆弱性は、2023年8月に Converge のセキュリティ研究者により発見され、CVE-2023-43177 として追跡されている。この報告を受けた開発者は、一晩で修正を行い、CrushFTP 10.5.2 をリリースした。

今日になって Converge が、脆弱性 CVE-2023-43177 に対する PoC エクスプロイトを公開した。CrushFTP ユーザーにとって必要なことは、可能な限り早急にセキュリティ・アップデートをインストールすることだ。

CrushFTP の悪用

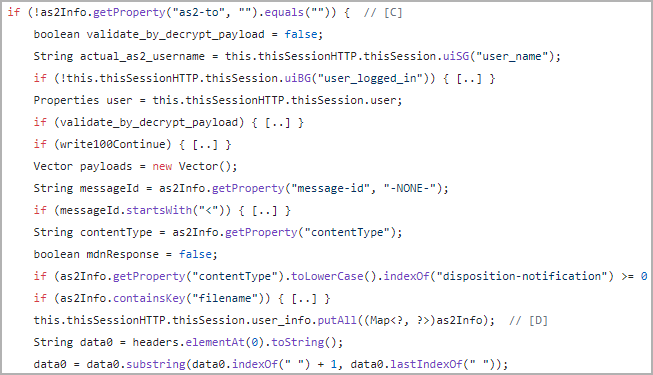

CrushFTP の悪用は、認証されていない大量割り当てに起因するものであり、AS2 ヘッダーの解析を隠してユーザー・セッションのプロパティを制御するものだ。

それにより、攻撃者はファイルの読取と削除が可能になり、完全なシステム制御および、root レベルでのリモート・コード実行にいたる恐れがある。

この攻撃者は、Web ヘッダを使用して、特定のポート (80/443/8080/9090) でCrushFTP サービスにペイロードを送信することが可能だが、ログ・トレースが残される。

続いて攻撃者は、Java のputAll() 関数を使用してセッション・データを上書きし、管理者になりすます。また、必要に応じて drain_log() 関数でファイルを操作し、ステルス性を維持する。

最終的に攻撃者は、プログラムのインストール・フォルダーにある sessions.obj ファイルを活用して、管理者アカウントのユーザー・セッションを乗っ取り、実質的に特権の昇格を達成できる。

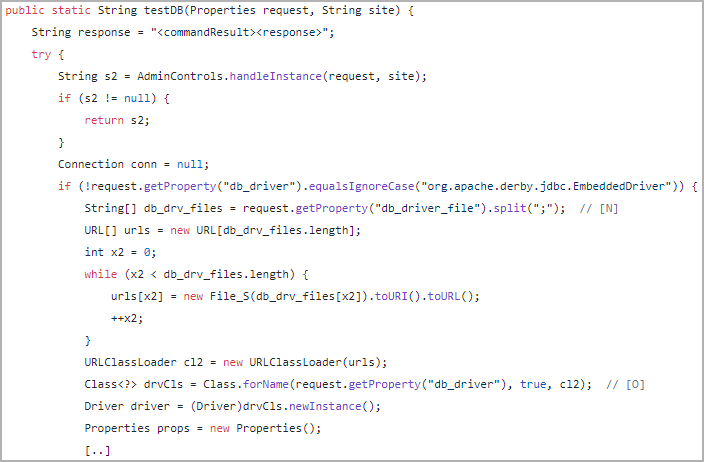

管理者アクセス権を確立した攻撃者は、管理パネルにおける SQL ドライバのロードと、データベース設定テスト (testDB) 処理の欠陥を悪用し、任意の Java コードを実行できる。

Converge は、以下に示すように、PoC エクスプロイトを使用したデモ動画を公開している。

数千台の脆弱なデバイス

Converge の報告書によると、パブリック向けの CrushFTP インスタンスは 10,000台あり、企業のファイアウォールの内側には、さらに多くの CrushFTP インスタンスが存在する可能性があるという。つまり、脆弱なインスタンスの数は特定されず、攻撃対象はかなり大きいといえる。

CrushFTP のようなファイル転送製品は、Clop ランサムウェアにとって魅力的である。この脅威アクターは、MOVEit Transfer/GoAnywhere MFT/Accelion FTA などのゼロデイ脆弱性を悪用して、データ窃盗攻撃を行っている。

残念なことに、研究者が明らかにしているのは、パッチを適用した CrushFTP エンド・ポイントであっても、その全てが脅威から保護されないことである。

Converge は、「このセキュリティ・パッチはリバース・エンジニアリングされており、敵対者はエクスプロイトを開発している。そのため、今後において悪用される可能性がある」と述べている。

リスクを効果的に軽減するには、以下の手順が推奨される:

- CrushFTP を最新バージョンにアップデートする。

- セキュリティ・パッチの自動更新を有効にする。

- パスワードのアルゴリズムを Argon に変更する。

- 未承認ユーザーを監査し、最近のパスワード変更をチェックする。

- セキュリティ強化のため、新しい Limited Server モードを有効にする。

CrushFTP のセキュリティを、さらに強化する、他の対策は以下のとおりである:

- CrushFTP に対して、制限された権限のオペレーティング・システムのサービス・アカウントを使用する。

- パブリック向けサーバーのリバース・プロキシとして、Nginx または Apache を導入する。

- ファイアウォール・ルールを設定し、CrushFTP トラフィックを信頼できる IP 範囲とホストに制限する。

公開されている CVE-2023-43177 のエクスプロイトの詳細は、ハッカーによる攻撃に利用される可能性が高いため、これらのセキュリティ対策をできるだけ早く実施することが重要だ。

この脆弱性 CVE-2023-43177 ですが、11月23日時点の NVD にはエントリーはされていますが、まだ CVSS 値は記載されていません。また、VulDB では、CVSS 3.4 という低いスコアで評価されています。しかし、MOVEit や GoAnywhere といった MFT が、このところランサムウェアの被害に遭い、また、PoC エクスプロイトが提供されていることで、この記事が執筆されたのだと思います。ご利用のチームは、お気をつけください。

You must be logged in to post a comment.