Anatsa Android Trojan Bypasses Google Play Security, Expands Reach to New Countries

2024/02/19 TheHackerNews — 新たなキャンペーンとして 2023年11月に観測された、Anatsa と呼ばれる Android バンキング型トロイの木馬は、スロバキア/スロベニア/チェコへと活動の範囲を拡大している。ThreatFabric は、「このキャンペーンにおけるドロッパーの一部は、Google Play の強化された検出/保護メカニズムを回避して、Accessibility Service の悪用に成功している」と、The Hacker News と共有したレポートの中で述べている。

ThreatFabric は、「このキャンペーンにおける全てのドロッパーは、Android 13 の Accessibility Service を制限するための、コンフィグレーションをバイパスする能力を実証している。このキャンペーンには、合計で5つのドロッパーが関与しており、総インストール数は 100,000 を超えている」と付け加えている。

TeaBot や Toddler とも呼ばれる Anatsa は、Google Play ストアで一見無害なアプリを装いながら配布されている。この種のドロッパー・アプリは、高い権限を付与する際に Google が課すセキュリティ対策を回避することで、マルウェアのインストールを容易にしている。

2023年6月に ThreatFabric が公表したのは、遅くとも 2023年3月以降の Play Store において、Anatsa キャンペーンによるドロッパー・アプリが合計で 30,000 回以上もダウンロードされ 、米国/英国/ドイツ/オーストリア/スイスの銀行の顧客が標的にされたことだ。

Anatsa は、感染させたデバイスを完全に制御し、被害者に代わってアクションを実行する機能を備えている。また、不正な取引を開始するために、認証情報を盗むことも可能だ。

2023年11月に確認された最新の攻撃でも、”Phone Cleaner – File Explorer (com.volabs.androidcleaner)” という名前の電話クリーナー・アプリを装うドロッパーが、バージョニングと呼ばれる技術を活用して、新たな悪意の動作を取り込んでいた。

すでに、このアプリは、Google Play からは排除されているが、管理が杜撰なサードパーティ・ソース経由ではダウンロードが可能である。

アプリ・インテリジェンス・プラットフォーム AppBrain が提供する統計によると、このアプリは 11月13日〜11月27日において、Google Play で提供されていた間において、約 12,000回ダウンロードされたと推定されている。

ThreatFabric の研究者たちは、「当初、このアプリには悪意のコードも存在せず、その Accessibility Service も有害な活動には関与しておらず、無害に見えた。

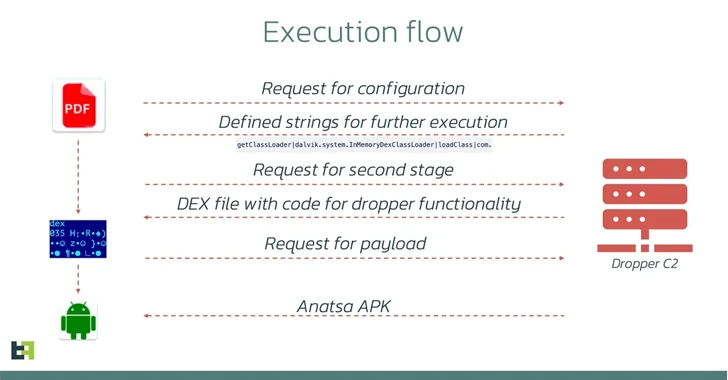

しかし、公開から1週間が経過した後のアップデートにより、悪意のコードが導入された。このアップデートでは Accessibility Service 機能が変更され、Command and Contorol (C2) サーバから設定を受け取ると、”ボタンの自動的クリック” などの悪意のアクションを実行できるようになったという。

このドロッパーで注目すべき点は、Accessibility Service の悪用が Samsung 製端末を対象にしていたことだ、このキャンペーンで使用された他のドロッパーは、メーカーを問わないことが判明しているが、ある時点から Samsung のみをターゲットに設計されたことが示唆されている。

以前の SecuriDropper などのドロッパーのケースで観察されたように、このドロッパーも Accessibility Service 機能へのアクセスを無効化していない。そして、新たな悪意のアプリをインストールするための、マーケット・プレイスで悪用されているプロセスに則り、Android 13 で制限された設定を回避していく。

ThreatFabric は、「この種の脅威アクターは、世界的な広がりよりも、特定の地域に集中した攻撃を好み、その地理的な範囲と定期的に移動していく。このような標的を絞ったアプローチにより、限られた数の金融組織に対する集中的な攻撃が可能となり、短期間で多くの詐欺事件を引き起こせることになる」と指摘している。

Fortinet FortiGuard Labs の Axelle Apvrille は、「シンガポールを拠点とする正規の暗号通貨ウォレット・サービス imToken 模倣して、SpyNote リモート・アクセス型トロイの木馬を配布し、被害者のウォレット・アドレスと脅威アクターのウォレット・アドレスを入れ替え、不正な資産移転を行うキャンペーンが発生している。この SpyNote サンプルは、有名な暗号ウォレットを標的として、Accessibility API を悪用している」と述べている。

Google Play への申請/登録が完了して、しばらく経ってから、無害なアプリからマルウェアに変身するという戦術が、ずっと以前から用いられてきました。その一方で、Google も対策を講じることで、それらの悪意のアクシションを抑えてきたはずです。しかし、Anatsa という Android バンキング型トロイの木馬は、一連の防壁をすり抜けて、ユーザーのデバイスに到達したとのことです。よろしければ、Google Play で検索も、ご利用ください。

You must be logged in to post a comment.