TeamCity Flaw Leads to Surge in Ransomware, Cryptomining, and RAT Attacks

2024/03/20 TheHackerNews — 先日に公開された JetBrains TeamCity の脆弱性を悪用する複数の脅威アクターが、ランサムウェア/暗号通貨マイナー/Cobalt Strike ビーコンや、Spark RATと呼ばれる Golang ベースの RAT などを展開している。この攻撃は、脆弱性 CVE-2024-27198 (CVSS:9.8) を悪用するものであり、敵対者は認証手段を回避し、影響を受けたサーバの管理者権限を取得する可能性を持つ。

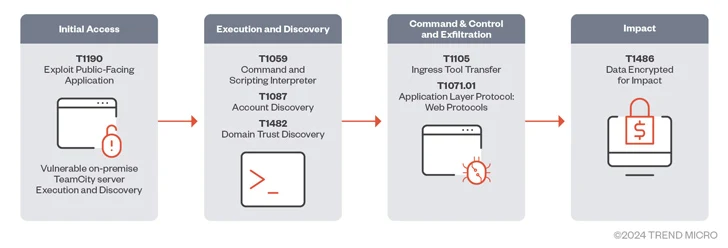

Trend Micro は、「攻撃に成功した攻撃者は、Cobalt Strike ビーコンや RAT を展開して Command and Control (C2) サーバと通信し、追加のコマンド実行や、マルウェアのインストールを達成する。最終的なペイロードとして、ランサムウェアがインストールされ、ファイルの暗号化や、被害者に対する身代金要求などが行われる」と、最新レポートで述べている。

今月の初めに公開された、この脆弱性は BianLian や Jasmin などのランサムウェア・ファミリーにより武器化され、また、XMRig 暗号通貨マイナーや Spark RAT をドロップするために悪用されている。CI/CD プロセスにおいて TeamCity を利用している組織は、潜在的な脅威から保護するために、可能な限り早急にアップデートすることが推奨される。

この展開の背景にあるのは、ランサムウェアの高い収益性であり、DoNex/Evil Ant/Lighter/RA World/WinDestroyer などの新種も出現している。また、LockBit のような著名なサイバー犯罪集団は、法執行機関の措置にもかかわらず、依然としてアフィリエイターを受け入れているという。

特に WinDestroyer は、ファイルを暗号化して標的のシステムを使用不能にし、データを復元する手段を持たせないという点で際立っている。その背後にいる脅威アクターは、地政学的な動機を持つと考えられている。

Cisco Talos は、「ランサムウェア犯罪に取り組む際の大きな問題として、アフィリエイト・プログラムの性質がある。RaaS の運営に大きなダメージを与え、こうしたギャングの再生力を弱めるには、粘り強い戦略的な取り組みが必要だ」と述べている。

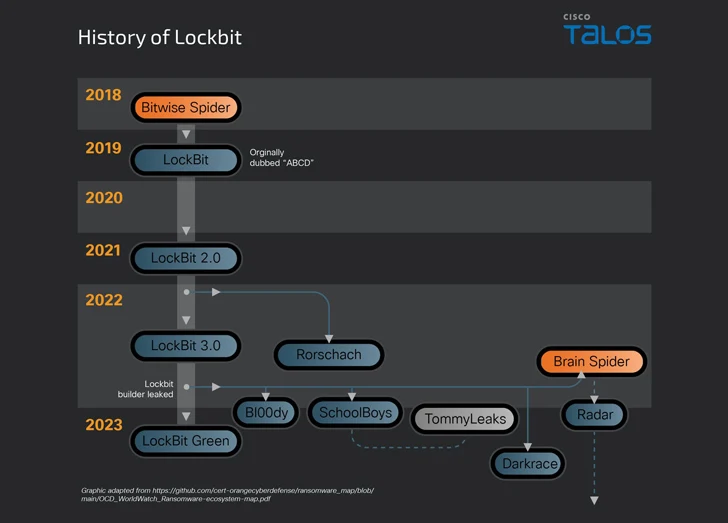

米連邦捜査局 (FBI) の Crime Complaint Center (IC3) が共有したデータによると、2023年には 2,825件のランサムウェア感染が報告され、$59.6 million 以上の損失が発生した。このうちの 1,193件は、重要インフラ部門に対する攻撃であった」と指摘している。米国で重要インフラに影響を与えたランサムウェア亜種の Top-5 としては、LockBit/BlackCat (ALPHV/Noberus)/Akira/Royal/Black Basta などが挙げられる。

ランサムウェア・グループ間の協力関係により、悪意のツールの共有が促進され、アフィリエイトたちは大きな収益をあげている。このような連携は、Zeon/LockBit/Akira のケースに見られるように、あるランサムウェア・オペレーションが、別のランサムウェア・オペレーションにスキルを委託するという、ゴースト・グループの形にも現れている。

先週に Broadcom 傘下の Symantec が発表したレポートでは、「ランサムウェア・アクターたちが主張する攻撃回数は、2023年 Q4 に 20% ほど減少したが、その活動は依然として増加傾向にある」と解説されている。

NCC Group が発表した統計によると、2024年ランサムウェア発生件数は、1月と2月の比較において 285件から 416件へと増加 (46%) した。その内訳は、LockBit (33%) /Hunters (10%)/BlackCat (9%)/Qilin (9%)/BianLian (8%)/Play (7%)/8Base (7%) となっている。

同社の Global Head of Threat Intelligence である Matt Hull は、「最近の法執行活動により、ランサムウェアの状況は二極化する可能性がある。アンダーグラウンドのフォーラムやマーケットで機敏に活動する、検出が困難な小規模な RaaS 事業者のクラスターが形成されている」と述べている。

LockBit や Cl0p のような、大規模でブランド力のあるランサムウェアが注目を集める一方で、小規模な RaaS アフィリエイト・パートナーシップが主流になり始めている。その結果として、アフィリエイトにとって参入の敷居は低くなり、簡単にプロバイダーを乗り換えるため、検知や帰属の特定が難しくなっている。

この傾向を補完するのは、一般的なアプリケーションの脆弱性を悪用して、被害者を感染させ、検知を回避するというテクニックである。その背景にあるのは、正規のソフトウェアや LotL (living-off-the-land) の利用機会を増やし、戦術を洗練させていく、脅威アクターたちの存在である。

また、TrueSightKiller/GhostDriver/Terminator などのユーティリティも、ランサムウェア攻撃者の間で人気を博している。それらは、セキュリティ・ソフトウェアを無効化する、BYOVD (Bring Your Own Vulnerable Driver) 技術を活用するものだ。

今月のレポートで、Sophos の研究者である Andreas Klopsch/Matt Wixey は、「BYOVD 攻撃は、カーネル・レベルで AV/EDR ソリューションを無効化する手段を提供するため、脅威アクターたちにとって魅力的である。脆弱なドライバーが大量に存在するため、それらの豊富な選択肢を、攻撃者は選ぶことができる」と述べている。

JetBrains TeamCity の脆弱性 CVE-2024-27198 に関する、直近の記事は 2024/03/11 の「JetBrains TeamCity の脆弱性 CVE-2024-27198:BianLian ランサムウェア攻撃に悪用されている」であり、すでに活発な悪用が始まっていることが判明しています。したがって、PoC の共有による、対策の浸透が重要になっています。よろしければ、CVE-2024-27198 で検索も、ご利用ください。

You must be logged in to post a comment.