Windows Quick Assist abused in Black Basta ransomware attacks

2024/05/15 BleepingComputer — 金銭的な動機に基づくサイバー犯罪者たちが、ソーシャル・エンジニアリング攻撃で Windows Quick Assist 機能を悪用し、被害者のネットワーク上に Black Basta ランサムウェアのペイロードを展開している。Microsoft は、遅くとも 2024年4月中旬から、このキャンペーンを調査している。同社の観察によると、脅威グループ (Storm-1811) は、さまざまな電子メール配信サービスにアドレスを登録した後に、標的に対する大量の電子メール配信を行うことで攻撃を開始する。

それらの迷惑メッセージでメールボックスを溢れさせると、この脅威グループは Microsoft のテクニカルサポートや、攻撃した企業の IT/Help スタッフになりすまし、スパムの問題を解決するためと称して電話をかけてくる。

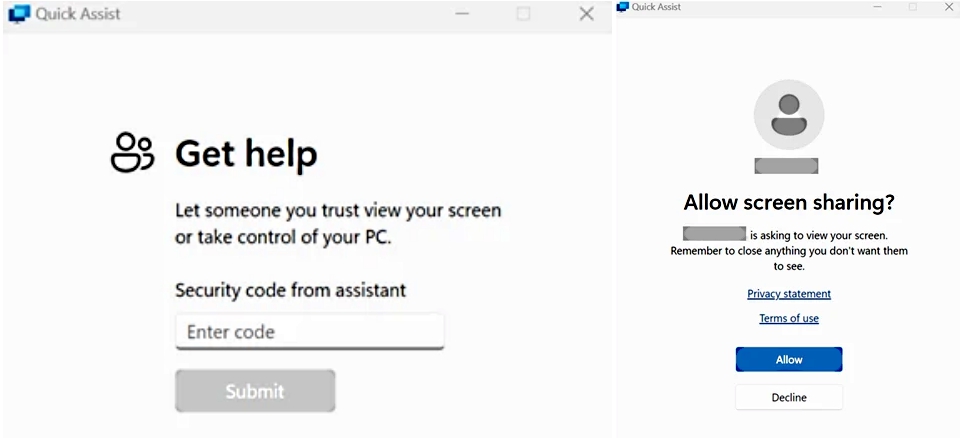

この音声フィッシング攻撃の間に、攻撃者は被害者を騙して、ビルトインされているリモート・コントロール/画面共有ツールである Quick Assist を起動させ、Windows デバイスへのアクセスを許可させる。

Microsoft は、「ユーザーがアクセスとコントロールを許可すると、この脅威アクターはスクリプト化された cURL コマンドを実行し、悪意のペイロードを配信するために使用される、一連のバッチファイル/ZIP ファイルをダウンロードする。いくつかのケースにおいては、ScreenConnect/NetSupport Manager のような RMM ツールや、Qakbot/Cobalt Strike などのダウンロードにつながる活動を、Microsoft Threat Intelligence は確認している」と述べている。

Storm-1811 は、悪意のツールをインストールし、電話を終了した後に、ドメイン列挙を実行し、被害者のネットワークを横方向へと移動し、Windows PsExec の telnet 置換ツールを用いて Black Basta ランサムウェアを展開する。

この攻撃を発見したサイバー・セキュリティ企業 Rapid7 は、「この脅威アクターは、PowerShell を悪用して、コマンドラインから被害者の認証情報を採取する、バッチ・スクリプトを使用している」と述べている。

同社は、「それらの認証情報は、ユーザーにログインを要求する “Update” という偽のコンテキストの下で収集される。観測されたバッチ・スクリプトの大半のバリエーションにおいては、認証情報は Secure Copy command (SCP) を介して、脅威アクターのサーバへと瞬時に流出している。他のスクリプトの亜種では、認証情報はアーカイブに保存され、手動で取得する必要がある。」と付け加えている。

このようなソーシャル・エンジニアリング攻撃をブロックするために、Microsoft はネットワーク防御者に対して、Quick Assist などのリモート監視/管理ツールを使用していない場合には、ブロック/アンインストールすべきだと促している。また、技術サポート詐欺を見分けるためのトレーニングを、従業員に対して行うよう助言している。

このような攻撃の標的にされないためには、自身のデバイスに他者が接続することを許可するのは、自ら能動的に、 IT サポート担当者や Microsoft サポートに連絡した場合に限定すべきだ。そして、悪意があると疑われる場合には、Quick Assist セッションを直ちに切断すべきである。

Black Basta のランサムウェア戦術

2年前に Conti サイバー犯罪グループは、一連のデータ流出インシデントにより閉鎖し、複数の派閥に分裂したが、そのうちの1つが Black Basta であると考えられている。

2022年4月に Black Basta は Ransomware-as-a-Service (RaaS) として登場した。それ以降において Black Basta のアフィリエイトたちは、ドイツの防衛請負会社 Rheinmetall や、産業オートメーションの ABB、英国の技術アウトソーシング会社 Capita、Hyundai の欧州支社、Yellow Pages Canada、トロント公共図書館、米国歯科医師会などの、数多くの著名な組織を侵害してきた。

また、最近の Black Basta は、米国の医療大手 Ascension へのランサムウェア攻撃にも関与しており、影響のない施設へと救急車と迂回させるような結果が生じている。

先週の共同勧告で CISA と FBI が明らかにしたように、Black Basta ランサムウェアのアフィリエイトは、2022年4月〜2024年5月に 500件の組織に侵入し、16分野の重要インフラのうち、少なくとも 12分野のデータを暗号化して盗み出している。

Health-ISAC の脅威速報においても、ランサムウェアの一団が、医療セクターに対する攻撃を加速させていると警告されている。

サイバー・セキュリティ会社 Elliptic と、サイバー保険会社 Corvus Insurance の調査によると、2023年11月までに Black Basta は、90人社以上の被害者から、少なくとも $100 million の身代金支払いを得ている。

標的を設定して、そこでトラブルを引き起こし、Microsoft を装って悪意の行為を働くという、ソーシャル・エンジニアリングの手本のような犯行です。ここまで、用意周到に状況を作り上げられたら、大半の人々が騙されてしまうでしょう。やはり、ユーザー側からのアクセスで、相手の身元を確認するという姿勢が不可欠ですね。ただ、慌てているとき、そして、焦っているときに、冷静に対応できるかとなると、なかなか難しいとろがあります。よろしければ、Black Basta で検索と、カテゴリ SocialEngineering も、ご利用ください。

You must be logged in to post a comment.