Researcher Details Windows Elevation of Privilege Vulnerability (CVE-2024-26238)

2024/05/27 SecurityOnline — Microsoft の Windows Update コンポーネント RUXIM (Reusable UX Integration Manager) に存在する、脆弱性 CVE-2024-26238 (CVSS:7.8) に関する詳細が、Synacktiv のセキュリティ研究者 Guillaume Andre により公開された。この脆弱性の悪用に成功した攻撃者は、PLUGScheduler と呼ばれるスケジュールされたタスクを悪用し、Windows システムを完全に制御する可能性を持つことになる。

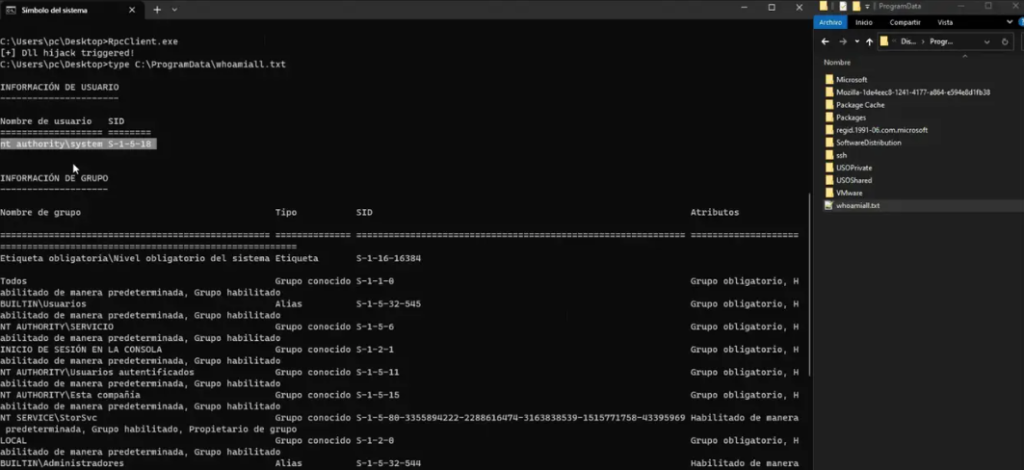

この脆弱性 CVE-2024-26238 は、標準ユーザーとしてアクセス可能なディレクトリ内において、SYSTEM として実行される PLUGScheduler が管理する、ファイル操作の方法に起因する。攻撃者は、このプロセスを操作することにより、SYSTEM として任意のファイル書き込みパーミッションを取得し、オペレーティング・システムの完全な制御が可能になる。

具体的に言うと、PLUGScheduler タスクがトリガーされると、SYSTEM として “C:\Program Files\RUXIM\PLUGScheduler.exe” が実行される。このプロセスにより、”C:\ProgramData\PLUG\Logs” フォルダが作成され (存在しない場合に) 、”RUXIMLog.050.etl” ファイルが削除され、他のログファイルは順次リネームされていく。この脆弱性は、Logsフォルダの許可制アクセス制御リスト (ACL:Access Control Lists) に起因し、ファイルやフォルダの作成や属性の書き込みといった、特定の操作を攻撃者に許してしまう。

攻撃者は、以下の手順により、この脆弱性の悪用を達成する:

- スケジュールされたタスクを設定する:各ログオン時にトリガーされ、成功するまで継続的に “RUXIMLog.001.etl” ディレクトリの作成を試みるスケジュール・タスクを作成する。

- ディレクトリを作成する:ディレクトリが作成されたら、Logs ディレクトリの唯一のエントリが “RUXIMLog.001.etl” ディレクトリになるまで、ログオフとログオンを繰り返す。

- ディレクトリを削除する:“RUXIMLog.001.etl” ディレクトリを削除して、次の手順に備える。

- ジャンクション・ポイントとシンボリック・リンクを設定する:\RPC Control ジャンクション ・ポイントを構成し、”RUXIMLog.049.etl” と “RUXIMLog.050.etl” のシンボリック・リンクを作成する。

- エクスプロイトをトリガーする:ログオフとログオンにより、PLUGScheduler タスクを実行し、その結果として、攻撃者が制御するファイルが目的の場所に移動する。

脆弱性 CVE-2024-26238 の悪用に成功した攻撃者は、最高システム権限でのコード実行/悪意のソフトウェアのインストール/機密データの改ざんなどの、悪意のアクションを実行する可能性を手にする。

この脆弱性は、Windows 10 のバージョン 2004〜20H2 に影響する。これらのバージョンを実行しているユーザーに強く推奨されるのは、セキュリティ更新プログラム KB 5001716 を直ちにインストールし、システムを保護することだ。この更新プログラムは Windows Update から入手できるが、大半のユーザーに対しては、自動的にインストールされるはずである。サポートされていないバージョンの Windows 10 を実行しているユーザーや、最新の更新プログラムをインストールしていないユーザーは、KB5001716 を手動で確認し、インストールする必要がある。

Guillaume Andre は、”C:\ProgramData\PLUG” ディレクトリとサブ・ディレクトリに対して、より厳格な ACL を構成することを推奨している。それにより、書き込みアクセスが特権ユーザーのみに制限され、攻撃対象が減少し、悪用のリスクが軽減される。

この脆弱性 CVE-2024-26238 ですが、お隣のキュレーション・チームに聞いてみたところ、2024年5月の Patch Tuesday で FIX されているものだとのことです。Windows 11 であれば、まったく気にする必要もありませんが、いまも Windows 10 が現役という環境も少なくないはずです。ご利用のチームは、ご注意ください。よろしければ、Windows で検索も、ご利用ください。

You must be logged in to post a comment.