Microsoft: Ransomware gangs exploit VMware ESXi auth bypass in attacks

2024/07/29 BleepingComputer — VMware ESXi の認証バイパスの脆弱性を悪用するランサムウェア集団が、積極的な攻撃を展開していると、Microsoft が警告している。この Medium レベルの脆弱性 CVE-2024-37085 は、Microsoft のセキュリティ研究者である Edan Zwick/Danielle Kuznets Nohi/Meitar Pinto により発見され、6月25日にリリースされた ESXi 8.0 U3 で修正されている。このバグを悪用する攻撃者は、ESX Admins グループを作成し、新規ユーザーの追加を可能にするものであり、それらのユーザーに対しては、ESXi ハイパーバイザー上の完全な管理者権限が自動的に割り当てられるという。

Broadcom の説明は、「Active Directory (AD) 上で、一定の権限を持つ悪意の行為者であれば、AD から削除された後に設定された AD グループ (デフォルトでは ESXi Admins) を再成できる。続いて、以前に AD を用いてユーザー管理を行うよう以前に設定されていた、ESXi ホストにフルアクセスすることが可能となる。いくつかの ESXi の詳細設定には、セキュアではないデフォルト値がある。そして、AD グループの ESX Admins は、ESXi ホストが Active Directory ドメインに参加すると、自動的に VIM Admin ロールを与えられる」というものだ。

Microsoft は、「ターゲットとなるデバイス上での高い権限に加えてユーザーとの対話が、攻撃を成功させる前提として必要になるが、この問題を悪用するランサムウェア集団は、ドメインに参加したハイパーバイザー上で完全な管理者権限にエスカレートさせる」と指摘している。

それにより、ホスティングされた VM に保存された機密データが盗み出され、被害者のネットワークでの横方向への移動が行われ、ESXi ハイパーバイザーのファイル・システムの暗号化も可能になる。

脆弱性 CVE-2024-37085 を悪用するための手口として、少なくとも以下の3つが挙げられると、Microsoft は述べている:

- ESX Admins グループをドメインに追加し、ユーザーを追加する。

- ドメイン内の任意のグループの名前を ESX Admins に変更し、そのグループにユーザーを追加する。また、既存のグループ・メンバーを使用する。

- ESXi ハイパーバイザーの権限をリフレッシュする。それにより、他のグループに管理者権限が割り当てられても、ESX Admins グループからは削除されない。

Black Basta と Akira のランサムウェア攻撃で悪用される

これまでのところ、この脆弱性を悪用しているのは、Storm-0506/Storm-1175/Octo Tempest/Manatee Tempest として追跡されているランサムウェア運営者であり、Akira/Black Basta ランサムウェアの展開へとつながっている。

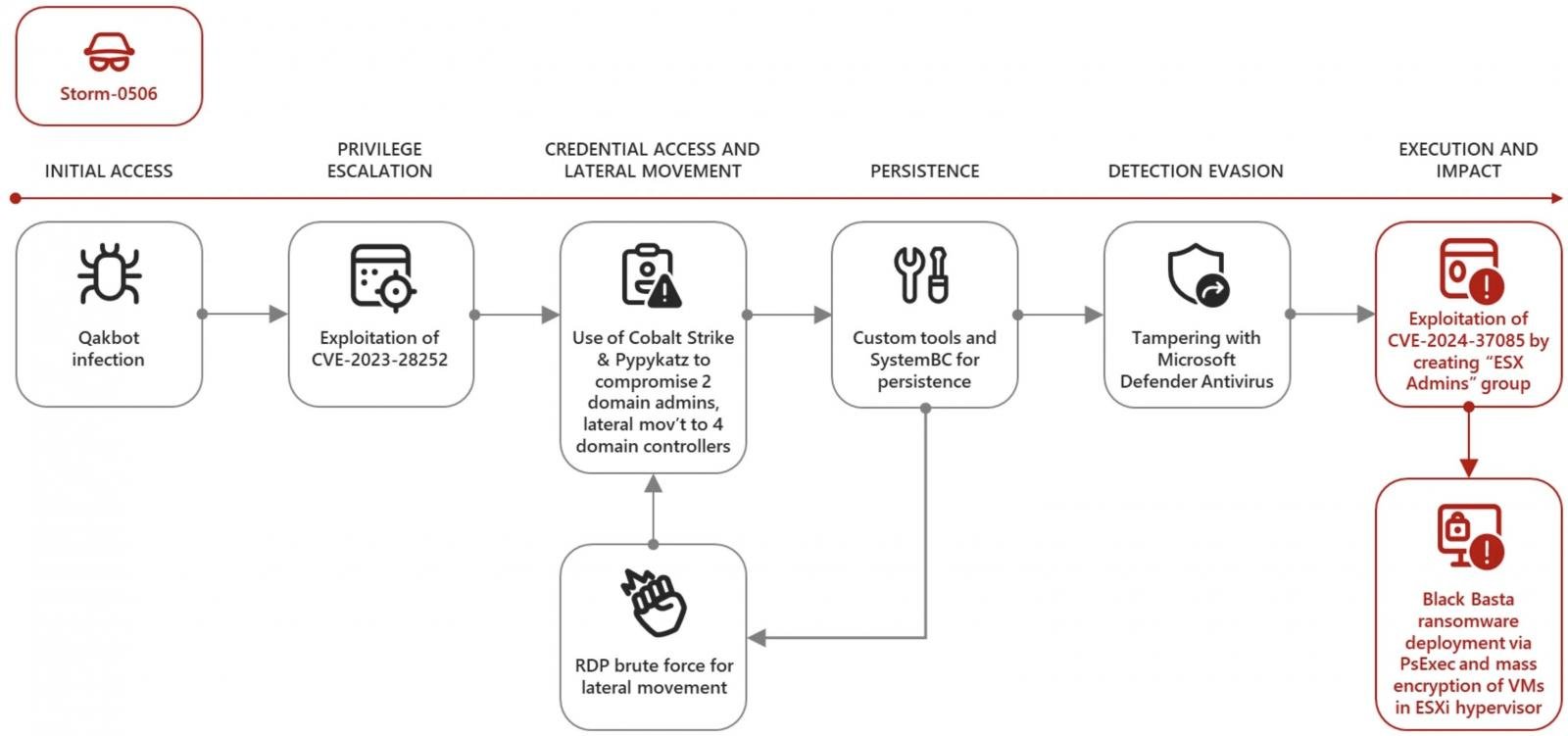

たとえば Storm-0506 は、CVE-2024-37085 の欠陥を悪用して特権昇格を達成した後に、北米のエンジニアリング企業の ESXi ハイパーバイザー上に、Black Basta ランサムウェアを展開した。

Microsoft は、「この脅威者は、Qakbot 感染により組織にイニシャル・アクセスし、その後に、Windows CLFS の脆弱性 CVE-2023-28252 を悪用して、感染させたデバイス上で特権を昇格させた。続いて、Cobalt Strike と Pypykatz (Mimikatz の Python バージョン) を使用して、2人のドメイン管理者の認証情報を盗み出し、4つのドメイン・コントローラに横移動した」と解説している。

数年前から、ユーザー組織の ESXi ハイパーバイザーを標的にする傾向が強まっている。重要なアプリケーションのホストやデータの保存場所として、数多くの企業が ESXi 仮想マシン (VM) を使用し始めた後に、多くのランサムウェア・グループが ESXi 仮想マシン(VM) を標的にし始めた。

その背景にあるのは、ESXi VM をダウンさせると大規模な障害が発生するため、業務を中断させ易いという利点である。その一方で、ハイパーバイザー上に保存されているファイルやバックアップは暗号化されるため、被害者がデータを復旧する選択肢は著しく制限される。

しかし、ランサムウェア・グループは、被害者のハイパーバイザーへのアクセスを取得し、それを維持するために、脆弱性 CVE-2024-37085 などを標的にすることはなかった。彼らの戦術は、ESXi VM を暗号化するための、専用のロッカーを作成することにあった。たとえば Play ランサムウェア・グループは、その攻撃において ESXi Linux ロッカーを展開してきた。

Microsoft は、「ESXi ハイパーバイザーを標的とし、それに影響を与えるインシデント・レスポンス (IR) の件数は、Microsoft において、この2年間で2倍以上に増加している」と警告している。

このところ、ESXi VM を標的とする攻撃が増えていますね。今回の Microsoft の報告によると、攻撃者たちは Admins グループを作成し、新規ユーザーの追加し、それらのユーザーに管理者権限を自動的に付与していたとのことです。関連するトピックとしては、2024/05/25 の「MITRE が公表した 2024年1月の攻撃:不正な VMS を用いて検知を回避」があります。こちらは、不正な VM を作成して、vCenter のような集中管理インターフェイスから活動を隠し、検知の回避を達成していたというインシデントです。侵害の手法は異なりますが、VMware が狙われている点は同じです。よろしければ、ESXi で検索も、ご利用ください。

You must be logged in to post a comment.