Google Chrome Strengthens Cookie Security on Windows with App-Bound Encryption

2024/07/31 SecurityOnline — Google Chrome の Windows ユーザー向けに導入された、App-Bound Encryption という新しいセキュリティ機能は、クッキーの盗難や情報窃取マルウェアからユーザーを保護を強化するためのものだ。この機能強化の目的は、クッキー/パスワード/支払い情報などの機密データを、不正アクセスから保護することにある。

長い間にわたってサイバー犯罪者たちは、盗み出したクッキーを悪用してユーザー・アカウントを侵害し、オンライン活動を追跡し、さらには財務情報を盗んできた。これまでに Chrome は、セーフ・ブラウジングやアカウント・ベースの脅威検知などの、いくつかのセキュリティ対策を実装しているが、Cookie 窃盗のリスクは依然として根強い懸念となっていた。

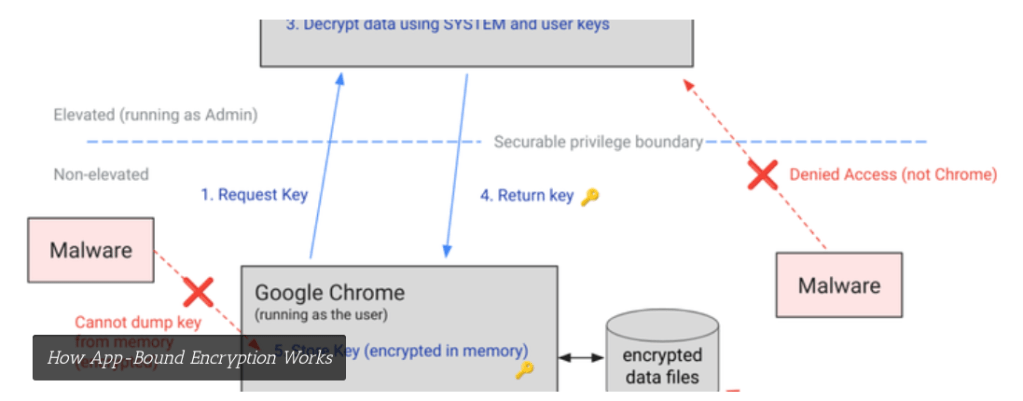

しかし、新機能の App-Bound Encryption により、Chrome は Windows 上のユーザー・データの保護において一歩前進した。この機能は、OS のデータ保護 API (DPAPI) を活用するが、暗号化キーを特定のアプリケーションにバインドすることで、さらに進化している。つまり、Chrome 自身だけが暗号化されたデータを復号化できるため、悪意のソフトウェアからの不正アクセスを効果的に防ぐことが可能となる。

App-Bound Encryption は、リクエストしたアプリケーションの身元を確認する、特権サービスに依存している。Chrome は、データを暗号化する際に、暗号化プロセスに固有の ID を埋め込む。したがって、他のアプリケーションが暗号化されたデータを復号化しようとしても、さらには、同じユーザー・アカウントで実行されていても、その試みは失敗する。

このような、セキュリティ・レイヤーが追加されたことで、情報スティーラー・マルウェアにより機密データの窃取が大幅に難しくなった。以前においては、それらのマルウェアはユーザー・アカウントでコードを実行するだけで、Chrome のデータにアクセスすることが可能だった。しかし、この新しい機能が導入されたことで、情報スティーラーを仕掛ける攻撃者は、システム・レベルまでの特権昇格もしくは、Chrome へのダイレクトなコード注入が必要になる。このような行為は、セキュリティ・アラートを引き起こす確率や、ウイルス対策ソフトウェアによる検出の確率を高めることになる。

この App-Bound Encryption については、2024/07/30 の「Google Chrome の新機能 App-Bound Encryption:情報窃取マルウェアをブロック」でカバーしているので、完全に被ってしまいました。チームでの作業なので、時たま、こういう事も起こります。ただ、新機能などを紹介する記事が複数あると、読み手として要点を絞り込みやすくなるので、それなりの意味があるとも思っていますが・・・

You must be logged in to post a comment.