Beware of Fake PoC Exploits for 0-Click RCE CVE-2024-38063 on GitHub

2024/08/18 SecurityOnline — Windows システムに影響を及ぼす深刻な脆弱性 CVE-2024-38063 に対して、いくつかの偽の PoC エクスプロイト・コードが公開されていることを、セキュリティ研究者たちが発見している。それらの、GitHub に登場した詐欺エクスプロイトは、誤解を招くだけではなく、マルウェアを配布する手段として悪用されている。Windows 10/11/Server の脆弱性 CVE-2024-38063 は、Kunlun Lab の XiaoWei により発見されたものであり、深刻度は CVSS 値で 9.8 と評価されている。この脆弱性は、整数アンダーフローの欠陥に起因しており、それを悪用する攻撃者により、バッファ・オーバーフローが引き起こされ、任意のコード実行にいたる可能性を持つ。

Microsoft のアドバイザリに記されているように、この脆弱性は、リモートの未認証の攻撃者により悪用される可能性がある。この脆弱性の悪用により、特別に細工した IPv6 パケットの送信という、複雑度の低い攻撃が可能になるという。この脆弱性に対して、Microsoft が “exploitation more likely” (悪用の可能性が高い) というタグを付けていることで、脅威アクターが開発した悪用コードにより、攻撃が試行される可能性が高いことが示唆される。

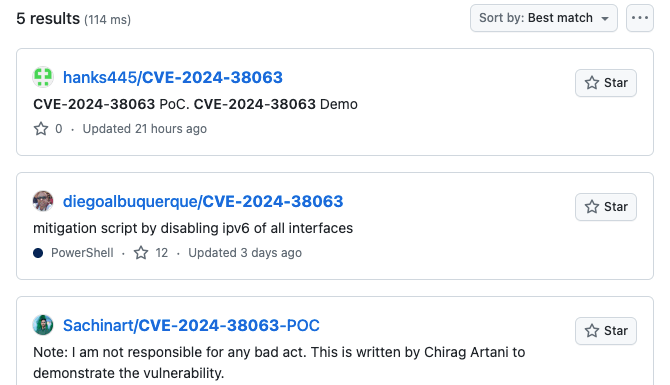

その一方で、脆弱性 CVE-2024-38063 の致命的な性質が、サイバー・セキュリティ・コミュニティの関心を悪用する、脅威アクターたちを引きつけている。GitHub などのプラットフォーム上には、この脆弱性をターゲットにする主張する、いくつかの PoC エクスプロイト・コードがアップロードされている。しかし、EclecticIQ の Cyber Threat Intelligence Analyst である Arda Buyukkaya が確認したのは、それらのコードが詐欺的なものであり、脆弱性を実証するものではなく、マルウェアを拡散するために設計されていることだ。

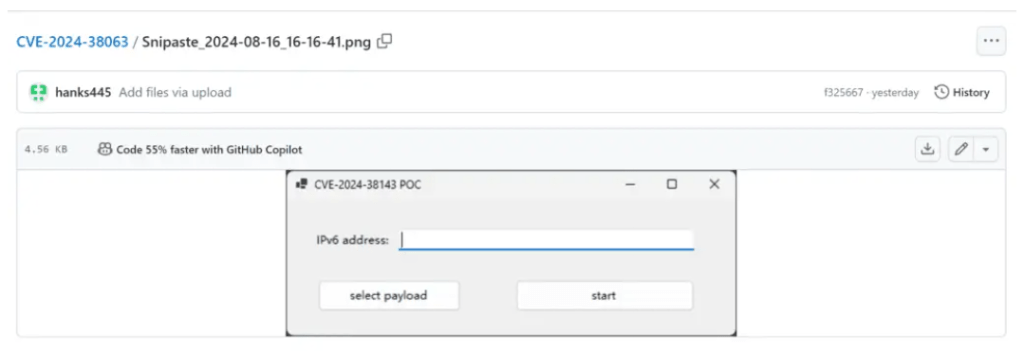

このようような手口としては、中国で開発されたスクリーンショット・アプリ Snipaste を使用して、偽の PoC を作成/配布している事例が挙げられる。この悪意のサンプルは、VirusTotal での検出率が 23/75 であり、あた、中国を起源とするキャンペーンの一部である可能性が高い。この脅威アクターは、同地域に由来する一般的なツールやテクニックを使用し、また、中国工業情報化部 (Ministry of Industry and Information Technology) によりライセンス供与された cip[.]cc サービスを悪用して、被害者の IP アドレスや所在地を収集するなどしている。

サイバー・セキュリティ・コミュニティの人々が、脆弱性 CVE-2024-38063 を理解して緩和するために奔走する一方で、これらの偽 PoC の正体を解明すること注力する研究者もいる。Blackpoint Cyber の Principal Security Researcher である Robel Campbell は、この脆弱性の悪用の可能性についての洞察を共有している。彼は、「IPv6 パケット処理における整数アンダーフローは、境界外データ書き込みを引き起こし、クラッシュにいたるという可能性を持つ。このクラッシュも気になるが、ヒープ・マスキングなどの高度なテクニックにより、さらに高度な武器にされる可能性がある」と述べている。

その一方で、著名なサイバー・セキュリティ専門家である Marcus Hutchins は、現実のシナリオにおける CVE-2024-38063 の悪用の可能性について、懐疑的な見方を示している。彼は、「この脆弱性は IPv6 の Jumbogram (65535 Byte 以上のパケット) の使用に依存しているようだ。Jumbogram が有効化されているシステムが稀なことを考えると、悪用が広まる可能性は低い」と疑問を呈している。

脆弱性 CVE-2024-38063 の悪用からシステムを保護し、偽の PoC エクスプロイトの被害に遭わないようにするために、ユーザーに推奨されるのは、以下の項目に早急に対処することだ:

- 最新パッチの適用:Microsoft の 2024年8月の Patch Tuesday には、脆弱性 CVE-2024-38063 に対する修正が含まれている。ユーザーは、自身のシステムが最新の状態にあることを確認し、この深刻な脆弱性の影響を軽減する必要がある。

- IPv6 の無効化:パッチを直ちに適用できない場合には、IPv6 を無効化することで、潜在的な攻撃を防ぐことが可能である。

- GitHub への注意: 検証されていないソースからアップロードされた、PoC エクスプロイト・コードに注意してほしい。今回のような、特に大きな注目を集めている脆弱性を扱う場合には、コードを実行する前に、その正当性を必ず確認すべきである。

この Windows の脆弱性 CVE-2024-38063 ですが、8月の Patch Tuesday で修正済みとなっていますが、その後に、話題を集めるようになってきました。それだけ、悪用が容易で、被害が大きいと理解されているのでしょう。しかし、脅威アクター側も、同じように捉えているはずで、今日の記事にあるように、偽 PoC が出回っているようです。十分に、ご注意ください。唯一の良いニュースは、Jumbogram に関する部分ですね。

2024/08/14:Windows TCP/IP 脆弱性:ワーム攻撃の可能性は?

2024/08/13:Windows の CVE-2024-38063 が FIX:IPv6 と RCE

You must be logged in to post a comment.