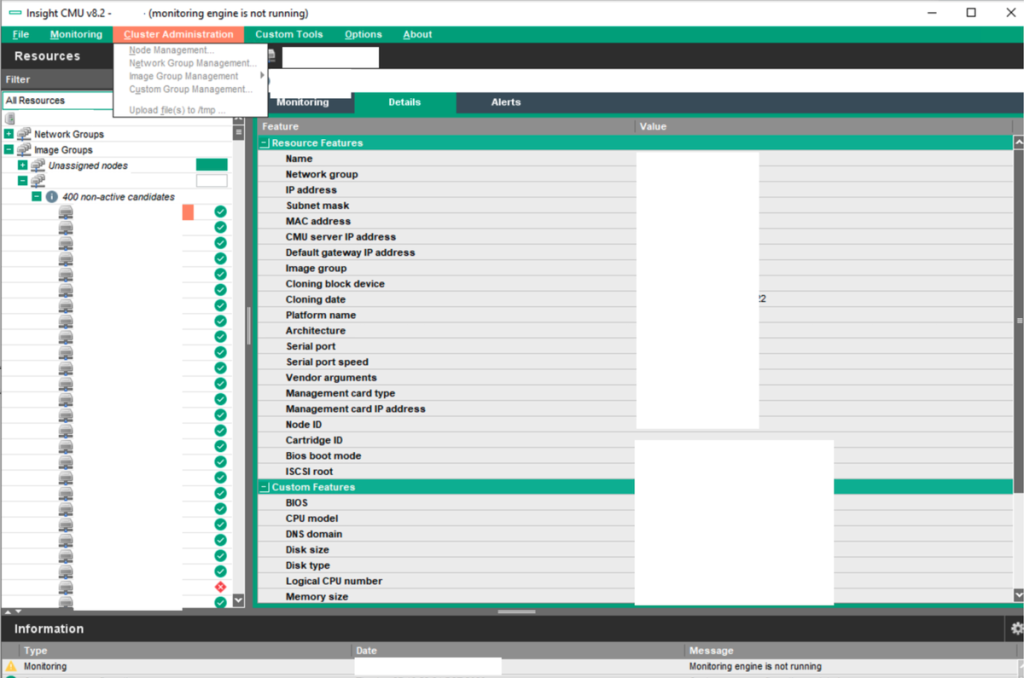

2025/03/31 gbhackers — HPE Insight Cluster Management Utility (CMU) v8.2 に存在する、認証を必要としないリモート・コード実行 (RCE) 脆弱性を悪用する攻撃者は、HPC high-performance computing) クラスター上で、認証を回避して root としてコマンド実行を達成すると、研究者たちが明らかにした。

この脆弱性 CVE-2024-13804 により、武器化された Java クライアント・アプリケーションを通じて、HPC 環境のクラスター全体の侵害にさらされる。

技術的な詳細

この脆弱性は、CMU の Java Web Start (JNLP) アプリケーションの、安全が確保されないクライアント・サイドの認証制御に起因する。

この GUI クライアントでは、クラスターのプロビジョニングなどの管理機能が制限されているが、脅威アクターたちは、以下のアクションを実行できる。

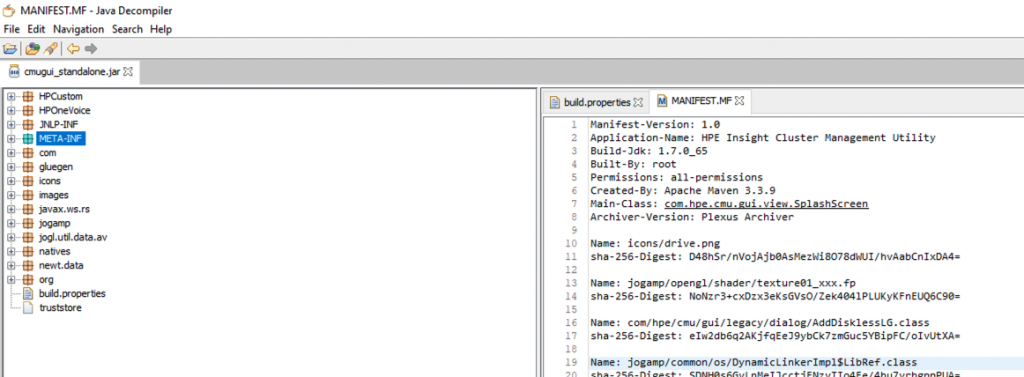

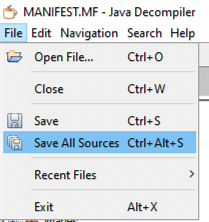

- 重要な JAR コンポーネントの逆コンパイル

攻撃者は、JD-GUI などのツールを用いて、cmugui_standalone.jar ファイルをリバース・エンジニアリングし、AdminUserModel.java クラスのクライアント・サイド管理チェックを公開できる。

- 管理者権限の偽造

isAdmin 検証を変更して、常に true を返すようにすることで、攻撃者はアクセス制限された機能のロックを解除する:

// オリジナル・コード

public boolean isUserAdmin() { return this.isAdmin; }

// 武器化されたバージョン

public boolean isUserAdmin() { return true; }

- ルート・コマンドに RMI を悪用

修正されたクライアントは、ポート 1099 で CMU の Java Remote Method Invocation (RMI) を悪用し、ExecuteCmdLine メソッドを呼び出し、以下の方法で OS コマンドを実行する:

java -jar weaponized_cmugui.jar

PoC による攻撃では、クラスター管理ノードで root 権限を悪用し、ifconfig/whoami の実行が可能なことが実証されている。

この悪用が成功すると、以下のことが可能になる:

- 管理ノードへのアクセスによるクラスターの完全な制御

- 統合 iLO インターフェイスへの横方向の移動

- HPC 環境でのデータ窃取/破壊

この欠陥を発見した研究者は、「クライアント側の認証チェックには、サーバの検証が無いという、セキュリティの失敗の見本である。それにより、攻撃者は、クラスター操作を root として乗っ取ることが可能だ」と警告している。

緩和の課題

2024年 Q4 に CMU v8.2 がサポート終了 (EOL) に達したとする HPE は、パッチを予定していない。したがって、ユーザー組織は、以下のことを行う必要がある。

- ファイアウォールの背後にある CMU サーバをネットワーク分離する

- ポート 1099/TCP への受信トラフィックをブロックする

- 疑わしい RMI 接続を監視する

この欠陥は、Java ベース管理ツールにおける、RMI 関連の脆弱性のパターンを継続するものだ。

| Year | CVE | Impact |

| 2021 | CVE-2021-44228 | Log4Shell RCE |

| 2023 | CVE-2023-34050 | VMware Aria RCE |

| 2025 | CVE-2024-13804 | HPE CMU Takeover |

HPC オペレーターに求められるのは、レガシー CMU デプロイメント直ちに監査し、サポートが提供される新たなクラスター・マネージャーへの移行を加速することだ。

ある企業の CISO は、「重要なインフラ・ツールがアップグレード・パスなしで EOL に達すると、時限爆弾が発生する」と指摘している。

CVE-2024-13804 は、CVSS 値 9.8 (CISA-ADP 評価) の深刻な脆弱性です。つい先週には、6年前に発見された脆弱性が CISA KEV カタログに登録されています (CISA KEV 警告 25/03/26:6年前に発見された Sitecore CMS/XP の脆弱性を登録) が、攻撃者は、脆弱性が古かろうと新しかろうと、容赦なく狙ってきます。ご利用のチームは、文中の緩和策をご参照ください。よろしければ、HPE で検索も、ご利用ください。

You must be logged in to post a comment.