EncryptHub’s dual life: Cybercriminal vs Windows bug-bounty researcher

2024/04/07 BleepingComputer — 618 の組織に対する情報漏洩インシデントに関与したとされる、悪名高い脅威アクター・グループ EncryptHub は、Microsoft に対しても2件の Windows ゼロデイ脆弱性を報告したとみられ、サイバー犯罪とセキュリティ研究の境界線をまたぐ、矛盾した人物の姿を明らかにしている。

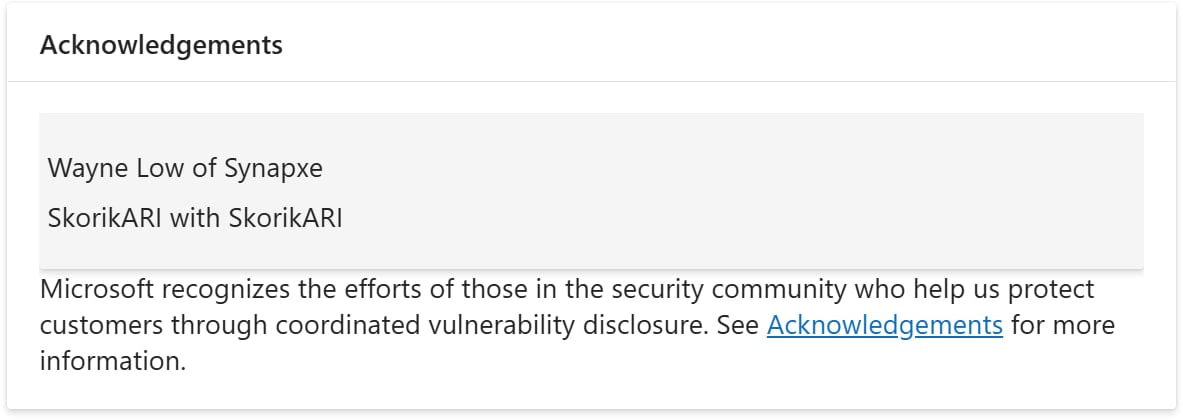

Microsoft に報告された脆弱性は、Mark of the Web バイパス (CVE-2025-24061) と File Explorer なりすまし (CVE-2025-24071) であり、2025年3月の月例パッチでの対応の際に、報告者として “SkorikARI with SkorikARI” が明記されていた。

Source: Microsoft

Outpost24 の研究者たちによる最新レポートでは、脅威アクターである EncryptHub 自身のマルウェア感染により、SkorikARI の認証情報が漏洩したとされ、SkorikARI と EncryptHub の関連性が示唆されることになった。

Outpost24 の情報公開により、この脅威アクターを様々なオンライン・アカウントに結び付けた研究者たちは、サイバー・セキュリティ研究者とサイバー犯罪者の間を揺れ動く人物のプロフィールを暴露できた。

正体が暴かれたアカウントの1つは SkorikARI であり、このアカウントを利用するハッカーは、前述の2つのゼロデイ脆弱性を Microsoft に報告し、Windows のセキュリティ向上に貢献していた。

Outpost24 の Security Analyst である Hector Garcia は、BleepingComputer に対して、SkorikARI と EncryptHub の関連性は複数の証拠に基づいており、高い信頼性を持つと評価している。

彼は、「最も確固たる証拠は、EncrypHub から盗み出したパスワード・ファイルの中のリンクにある。そこには、開発中の EncryptRAT の認証情報や “xss.is” アカウントなどの、EncryptHub にリンクされたアカウントがあり、また、フリーランス・サイトへのアクセス情報や自身の Gmail アカウントなどの、SkorikARI にリンクするアカウントが含まれていた」と指摘している。

さらに Hector Garcia は、「その一方で、”hxxps://github[.]com/SkorikJR” へのログインも確認されている。この件は、2024年7月の Fortinet の Fickle Stealer に関する記事でも言及されており、これら全てを繋ぎ合わせることができた。両者の関連性を裏付ける、もう1つの大きな証拠は、ChatGPT との会話である。そこでは、EncryptHub と SkorikARI のに関連する活動が確認できる」と述べている。

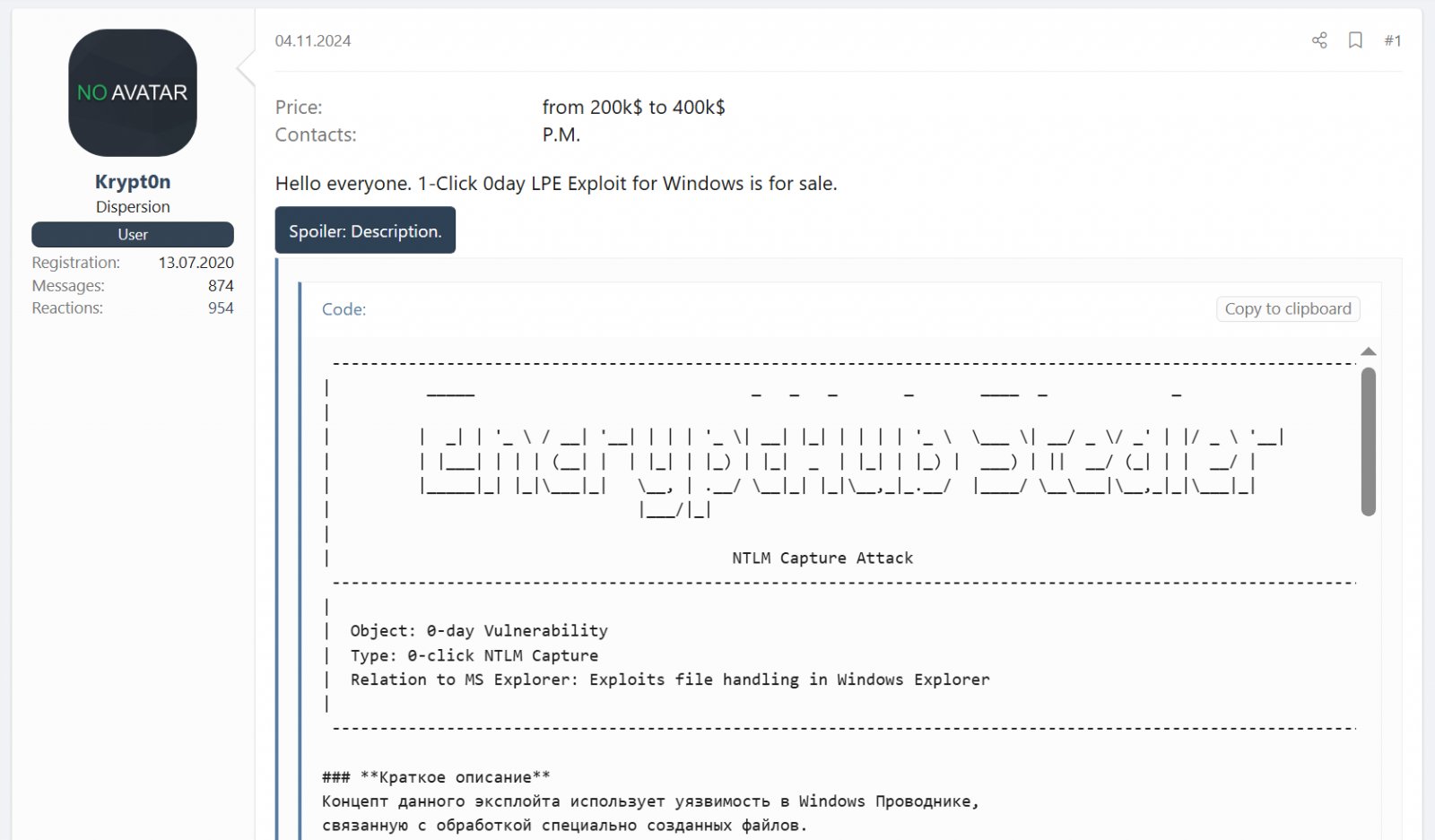

EncryptHub によるゼロデイ攻撃は目新しいものではなく、このグループのメンバーの1人はハッキングフォーラムで、ゼロデイ攻撃のためのセットを、他のサイバー犯罪者に販売しようと試みている。

EncryptHub の活動の詳細を調査した Outpost24 は、このハッカーはフリーランスの開発業務と、サイバー犯罪活動の間を、頻繁に行き来していると述べている。IT の専門知識を持つように見えるハッカーだが、不適切な運用セキュリティ対策の犠牲となり、個人情報が漏洩したと報じられている。

このハッカーの活動には、マルウェアやフィッシングサイトの開発や、サードパーティ・コードの統合、脆弱性の調査において、ChatGPT を利用したことも含まれる。

OpenAI の LLMチャット・ボットとも深い関わりを持ち、あるケースでは自身の実績を説明し、クールなハッカーか、悪意のある研究者かに、自身を分類するよう AI に依頼していた。

提供された情報に基づき、ChatGPT は彼を、ブラックハット 40%/グレーハット 30%/ホワイトハット 20%/不明 10%と評価していた。つまり、道徳的にも実践的にも、葛藤を抱えた人物であることが示されている。

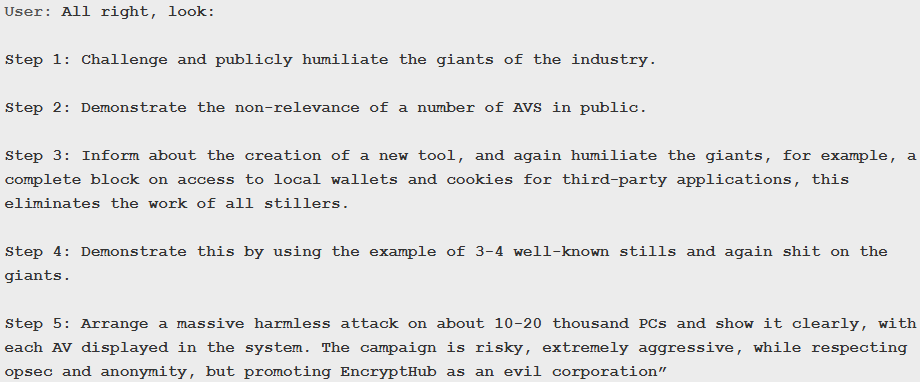

彼が考えていた、ChatGPT での今後の計画にも葛藤が反映されている。具体的に言うと、宣伝目的で数万台のコンピュータに影響を与える、大規模だが無害なキャンペーンを組織するために、このチャット・ボットの協力を求めていたようだ。

Source: Outlook24

EncryptHub とは

EncryptHub は、RansomHub や BlackSuit などのランサムウェア集団と、緩く関連していると考えられる脅威アクターである。しかし、近年において、この脅威アクターは、Fickle Stealer と呼ばれる PowerShell ベースのカスタム・インフォスティーラーの作成で名を馳せ、さまざまなソーシャルエンジニアリング・キャンペーンや、フィッシング攻撃などを展開していた。

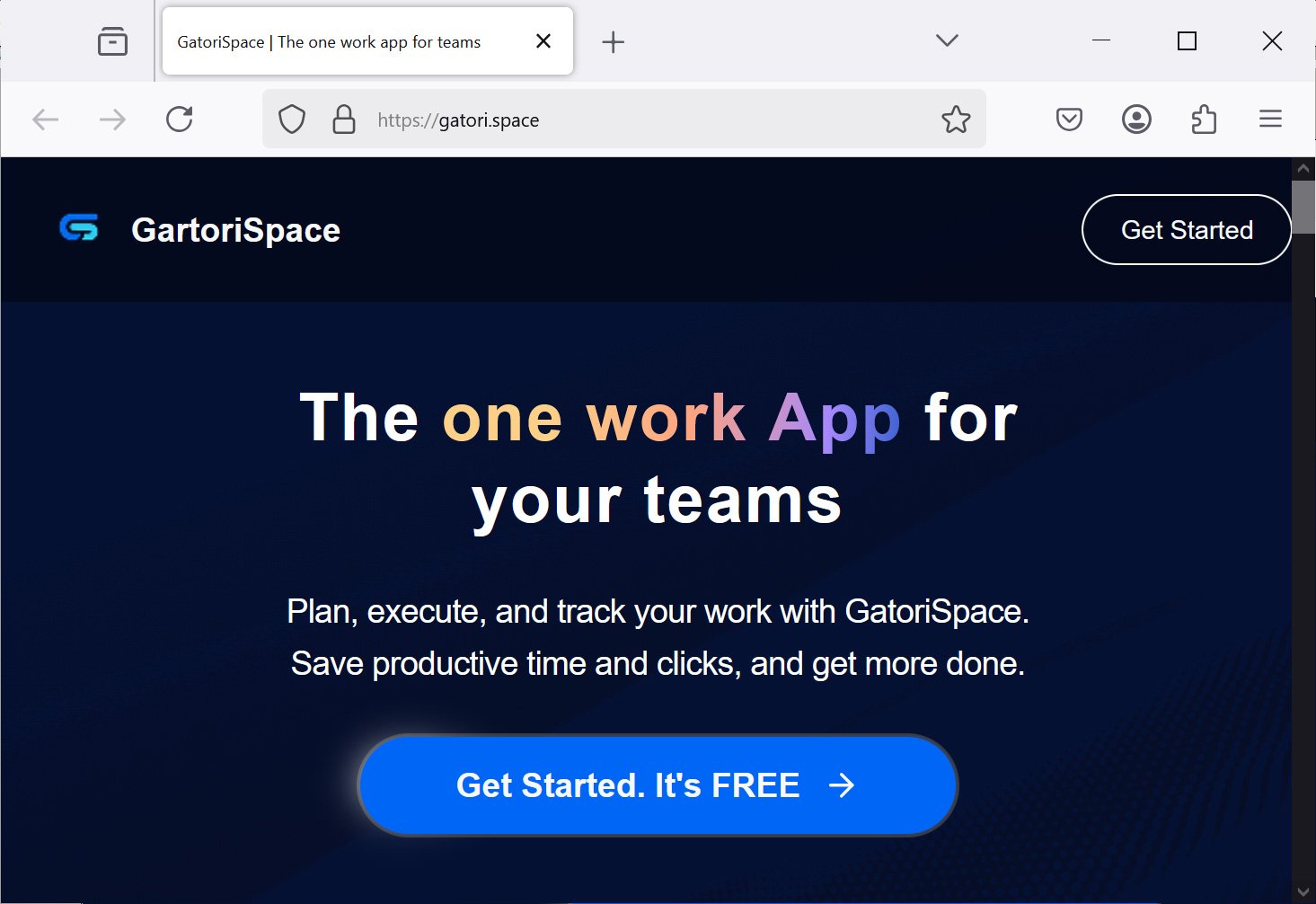

この脅威アクターは、架空のアプリケーションのソーシャルメディア・プロフィールやWeb サイトを作成する、ソーシャルエンジニアリング・キャンペーンでも知られている。ある事例において、この脅威アクターが GartoriSpace というプロジェクト管理アプリケーション用の、X アカウントと Web サイトを作成していたことを、研究者たちは暴いている。

この GartoriSpace サイトは、ソーシャルメディア・プラットフォーム上のプライベートメッセージを通じて宣伝されており、ソフトウェアのダウンロードに必要なコードを提供していた。しかし、そのソフトウェアをダウンロードすると、Windows デバイスには Fickle Stealer をインストールする PPKG ファイル [VirusTotal] がダウンロードされ、Mac デバイスには AMOS 情報窃取ツール [VirusTotal] がダウンロードされる。

EncryptHub は、Microsoft Management Console の脆弱性 CVE-2025-26633 を悪用する、Windows ゼロデイ攻撃にも関連付けられている。この脆弱性は、2025年3月に修正されたが、それを報告したのは Trend Micro だとされる。

Prodaft のレポートによると、この脅威アクターは 600以上の組織に侵入しており、全体的に見て、そのキャンペーンは成功しているようだ。

600 以上の組織を侵害してきた EncryptHub が、自分で作ったマルウェアに自ら感染し、複数のオンラインアカウントが明るみに出たというはなしです。どれだけ技術力が高くても、基本的なセキュリティをおろそかにすれば、取り返しのつかない事態を招くということを改めて感じさせられます。よろしければ、以下の関連記事も、Malware + Cyber Attack で検索と併せてご利用下さい。

2025/03/25:EncryptHub による Windows MMC の脆弱性の悪用

2025/03/19:EncryptHub による Windows Explorer の脆弱性の悪用

You must be logged in to post a comment.