F5 warns of critical BIG-IP RCE bug allowing device takeover

2022/05/04 BleepingComputer — F5 はセキュリティ・アドバイザリを発表し、ネットワーク・アクセス権を持つ未認証の攻撃者に対して、BIG-IP 上で任意のシステム・コマンド実行や、ファイル操作、サービスの無効化などを、許してしまう欠陥について注意を促している。この脆弱性 CVE-2022-1388 の深刻度は Critical (CVSS:9.8) に分類され、悪用によりシステムを完全に乗っ取られる可能性がある。

F5 によると、iControl REST コンポーネントに存在する脆弱性により、悪意の行為者は非公開のリクエストの送信が可能となり、 BIG-IP の iControl REST 認証をバイパスできてしまうという。この脆弱性は極めて深刻であり、また、BIG-IP 製品が重要かつ広範な環境に導入されていることから、今日になって CISA (Cybersecurity and Infrastructure Security Agency) も警告を発することになった。

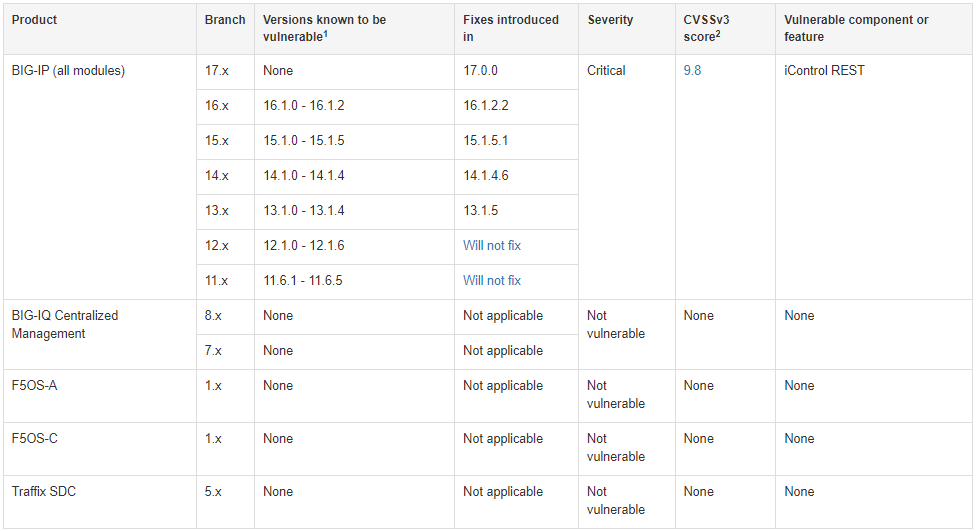

影響を受ける製品の一覧は以下のとおりである。

- BIG-IP versions 16.1.0 to 16.1.2

- BIG-IP versions 15.1.0 to 15.1.5

- BIG-IP versions 14.1.0 to 14.1.4

- BIG-IP versions 13.1.0 to 13.1.4

- BIG-IP versions 12.1.0 to 12.1.6

- BIG-IP versions 11.6.1 to 11.6.5

F5 は BIG-IP について、v17.0.0/v16.1.2.2/v15.1.5.1/v14.1.4.6/v13.1.5 という修正バージョンを提供している。なお、12.x/11.x のブランチには、修正パッチは提供されない。

また、このアドバイザリでは、BIG-IQ Centralized Management/F5OS-A/F5OS-C/Traffic SDC などが、脆弱性 CVE-2022-1388 の影響を受けないことが明確にされている。

F5 では、セキュリティ・アップデートを直ちに適用できない場合のための、一時的に使用できる有効な緩和策として、以下の3つを提供している。

BIG-IP システム iControl REST インターフェースへの、自己の IP アドレスを介した全てのアクセスをブロックする。管理インターフェースを介して、信頼できるユーザー/デバイスのみにアクセスを制限する。BIG-IP httpd の設定を変更する。

F5 のアドバイザリには、上記の方法の詳細が提供されているが、アクセスを完全にブロックするなどの一部の方法は、高可用性 (HA) 構成の破壊などにより、サービスに影響が生じる可能性がある。そのため、可能な限り、セキュリティ・アップデートの適用が推奨される。F5 は、BIG-IP で発見/修正された、17件の深刻な脆弱性についても、一般的なアドバイザリをリリースしているので、こちらも必ず確認しておくべきだ。

16,000台以上の BIG-IP デバイスが野ざらしになっている

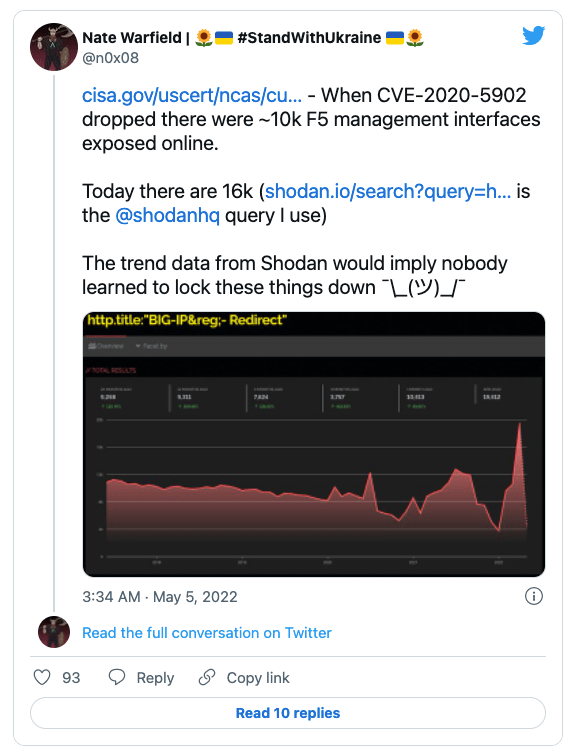

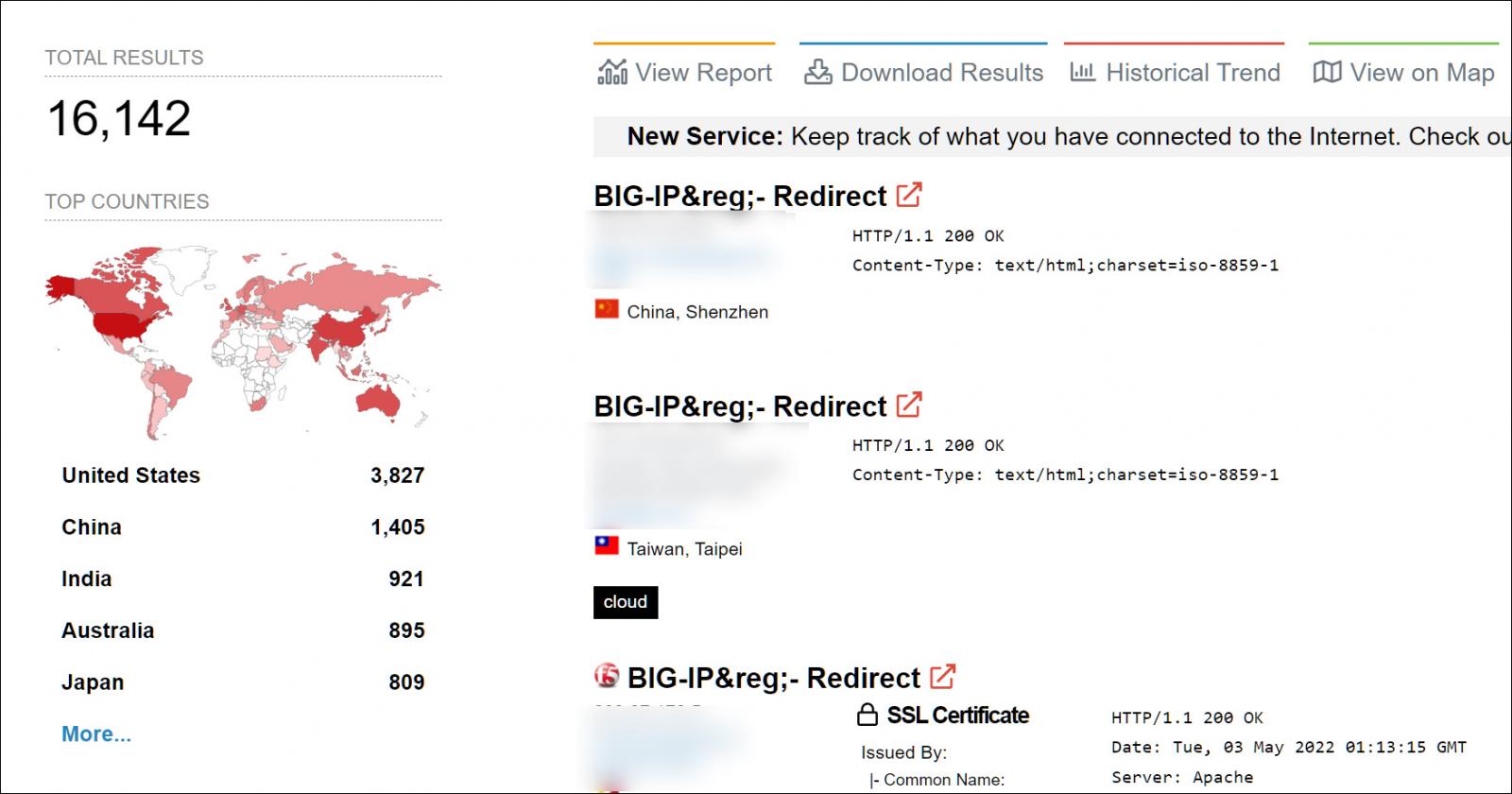

F5 BIG-IP デバイスは、一般的な企業において広範に使用されているため、一連の脆弱性の悪用に成功した脅威者に対して、エンタープライズ・ネットワークへのイニシャル・アクセスを許す可能性という意味で、重大なリスクとなる。さらに悪いことに、企業が BIG-IP デバイスを適切に保護する一方で、2020年以降において公開されるデバイスの量が大幅に増加していることを、セキュリティ研究者である Nate Warfield は指摘している。

Warfield が共有したクエリをもちいて Shodan を検索すると、現時点においてインターネット上で公開されている F5 BIG-IP デバイスは、全体で 16,142台もあることが示される。これらのデバイスの大半は米国にあり、中国/インド/オーストラリア/日本が、それに続いている。

セキュリティ研究者は、すでに脆弱性が存在するロケーションを絞り込んでいるため、脅威アクターたちが脆弱なデバイスのスキャンを開始しても不思議でない。したがって、ネットワーク管理者は、可能な限り早急に、一連のデバイスにパッチを適用することが必要となる。もしくは、提供されている緩和策を適用する必要がある。

2021年の年末から 2022年の年初にかけての Log4Shell 問題、そして、3月下旬の Spring4Shell 問題に続く、大きな騒動になってしまった脆弱性の発見です。iControl REST コンポーネントに存在する脆弱性が原因とのことであり、Log4Shell/Spring4Shell のようなソフトウェア・サプライチェーンの問題には発展しませんが、BIG-IP というメジャーな製品だけに、その影響範囲は広大なものとなります。この後も、たくさんの続報があるものと予測しています。

You must be logged in to post a comment.