Hackers Using PrivateLoader PPI Service to Distribute New NetDooka Malware

2022/05/06 TheHackerNews — PrivateLoader という PPI (pay-per-install) マルウェア・サービスが、NetDooka という極めて高度なフレームワークを配布し、攻撃者が感染させたデバイスを完全にコントロールしている状況が発見された。木曜日に Trend Micro は、「このフレームワークは、PPI サービスを通じて配布され、ローダー/ドロッパー/保護ドライバーだけではなく、独自のネットワーク通信プロトコルを実装した、フル機能の RAT (remote access trojan) といった、複数のツールを含んでいる」と、レポートの中で述べている。

2022年2月に Intel 471 が文書化した PrivateLoader は、感染させたシステムに対して、SmokeLoader/RedLine Stealer/Vidar/Raccoon/GCleaner/Anubis などの、追加のマルウェアをダウンロード/インストールする役割を担う、ダウンローダーとして機能する。

この、解析技術回避を特徴とする PrivateLoader は、C++ 言語で書かれたダウンローダー型マルウェアである。この種のマルウェア・ファミリーが、複数の脅威アクターの人気を集めていることから、PrivateLoader も活発に開発が進められているとされる。

PrivateLoader の一般的な感染経路は、SEO ( search engine optimization) ポイズニング技術により、検索結果の上位に押し上げられた不正な Web サイトから、ダウンロードされる海賊版ソフトウェアである。

先週に Zscaler は、「いまの PrivateLoader は、ランサムウェア/スティーラー/偽バンカーなどの、コモディティ・マルウェアの配布に使用されている。このローダーは、検知を回避し、第2段階のマルウェア・ペイロードを効果的に配信するために、新しい仕様や機能などを更新していくと推測される」と述べている。

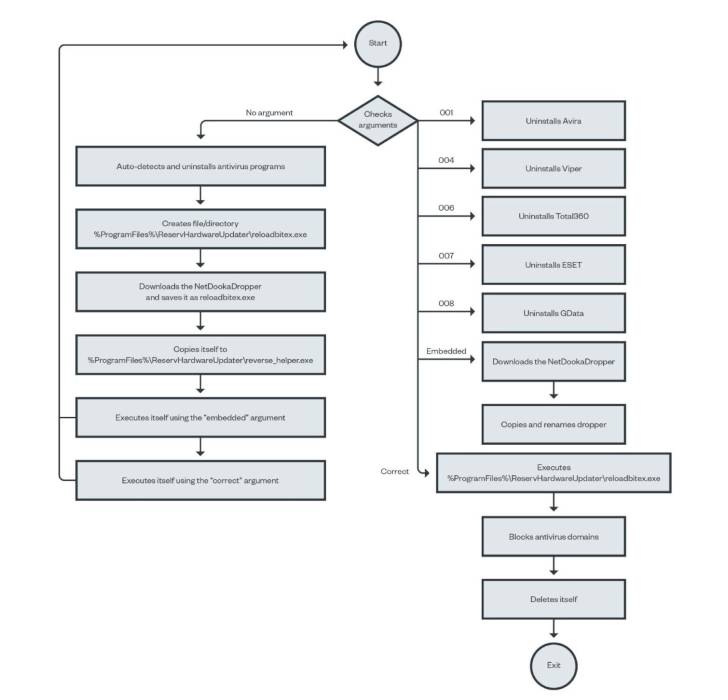

現時点において、このフレームワークは開発段階にあり、ドロッパー/ローダー/カーネルモードプロセスおよびファイル保護ドライバー、コマンド&コントロール(C2)サーバーとの通信にカスタムプロトコルを使用するリモートアクセス型トロイの木馬などの、さまざまなモジュールを含んでいる。

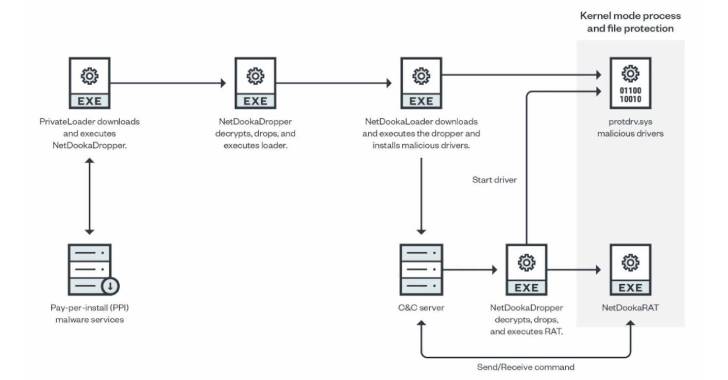

PrivateLoader がドロッパー・コンポーネントを展開するための導線である、NetDooka フレームワークを伴う新たな感染の手順が観察されている。それにより、ローダーの復号化と実行、および、リモートサーバーからのドロッパーの取得が行われ、フル機能のトロイの木馬とカーネル・ドライバーがインストールされていく。

研究者である Aliakbar Zahravi と Leandro Froes は、「それらのドライバーコ・ンポーネントは、RAT コンポーネントのためのカーネル・レベルでの保護として機能する。

それは、RATコンポーネントに関するファイル削除とプロセス終了を、防止することで達成される」と述べている。

この、NetDookaRAT と呼ばれるバックドアは、ターゲット・デバイス上でのコマンド実行/分散型サービス拒否 (DDoS) 攻撃/アクセスしたファイルの送信/キーストロークを記録/追加ペイロードのダウンロードと実行といった、幅広い機能が注目されている。つまり NetDooka は、他のマルウェアの侵入口として機能するだけではなく、機密情報の窃取やボットネットの操作を実現する武器になり得ることが示されている。

Zahravi と Froes は、「この pay-per-installは、マルウェアの作成者に対して、簡単なペイロード展開を提供する。この悪意のソフトウェアを使用することで、攻撃者が悪用する広大な攻撃対象領域が生まれる。それと同時に、悪意のプロセスとファイルの保護/アンチウイルス・プログラム回避/マルウェアと C2 通信のシステムからの隠蔽といったアプローチが、簡単に利用できるようになる」と結論付けている。

また、パワフルなバックドアが登場ですね。pay-per-install という新たな切り口については理解できますが、スティルス性/難読性/持続性といった性能については、それぞれのマルウェアが、それぞれの機能を提供していて、TTP を見比べても混乱するばかりという状況です。最近の、バックドアに関する記事を検索したところ、2月23日の「バックドア Bvp47 が解明された:NSA/Equation Group との関連性を疑う中国」や、2月24日の「米国の防衛関連企業を狙う SockDetour バックドア:中国の APT27 と一致する戦術」、3月16日の「GoDaddy がホストする WordPress にバックドア:たった1日で 300件の感染」などがありました。よろしければ、Backdoor で検索も、ご利用ください。