Windows zero-day vulnerability exploited in ransomware attacks

2023/04/11 BleepingComputer — Microsoft がパッチを適用した、Windows Common Log File System (CLFS) のゼロデイ脆弱性は、特権昇格や Nokoyawa ランサムウェアのペイロード展開などで、サイバー犯罪者たちに積極的に悪用されているものである。この、Windows のゼロデイ脆弱性 CVE-2023-28252 の悪用が続いていることを踏まえ、CISA も KEV (Known Exploited Vulnerabilities) カタログに追加し、連邦政府民間行政機関 (FCEB) に対して、5月2日までにシステムを保護するよう命じた。

この CLFS のセキュリティ欠陥に起因する脆弱性 CVE-2023-28252 は、Mandiant の Genwei Jiang と DBAPPSecurity および、WeBin Lab の Quan Jin により発見された。この欠陥は、すべての Windows サーバ/クライアントのバージョンに影響し、ユーザーの操作を必要としない低複雑度の攻撃で、ローカル攻撃者が悪用できるものだとされる。悪用に成功した攻撃者は、SYSTEM 権限を獲得し、標的である Windows システムを完全に侵害することが可能だ。

Microsoft は、4月の Patch Tuesday の一環として、このゼロデイ脆弱性および、45件のリモートコード実行の脆弱性を含む、96件のセキュリティ・バグに対してパッチを適用した。

ランサムウェア攻撃で悪用される

Kaspersky の Global Research and Analysis Team (GReAT) のセキュリティ研究者たちも、先日に Nokoyawa ランサムウェア攻撃で、CVE-2023-28252 の欠陥が悪用されていることを発見している。

Kaspersky の研究者たちは、「中東および北米の、さまざまな中小企業が所有する Microsoft Windows サーバ上で、同様の特権昇格エクスプロイトを実行しようとする、多数の試みをチェックした結果として、この脆弱性を2月に発見した。脆弱性 CVE-2023-28252 は、Nokoyawa ランサムウェアの新バージョンを展開する攻撃で、サイバー犯罪者が悪用したものであり、当社が最初に発見した」と、プレスリリースで述べている。

Kaspersky によると、2022年6月以降において Nokoyawa ランサムウェア・ギャングは、Common Log File System (CLFS) ドライバを標的とした、別のエクスプロイトを使用していた。それらは、異なる特徴を持つが類似しており、すべてが単一のエクスプロイト開発者に結び付けられるとしている。

このグループは、少なくとも5種類の CLFS エクスプロイトを使用して、小売/卸売/エネルギー/製造/ヘルスケア/ソフトウェア開発などの、複数の業界をターゲットにしているが、それら以外にも対象を拡大している。

Kaspersky によると、2018年以降において Microsoft は、Windows CLFS ドライバに存在する、少なくとも 32件のローカル権限昇格の脆弱性にパッチを適用している。しかし、そのうちの3件 (CVE-2022-24521/CVE-2022-37969/CVE-2023-2337) が、ゼロデイとして野放し状態で悪用された。

Kaspersky の Lead Security Researcher である Boris Larin は、「サイバー犯罪グループは、攻撃にゼロデイ・エクスプロイトを使用し、ますます洗練されてきている。これまでは、この種のゼロデイは APT のツールだったが、いまではサイバー犯罪者が、ゼロデイを獲得するためのリソースを持ち、日常的に攻撃で使用している」と述べている。

ランサムウェアの進化

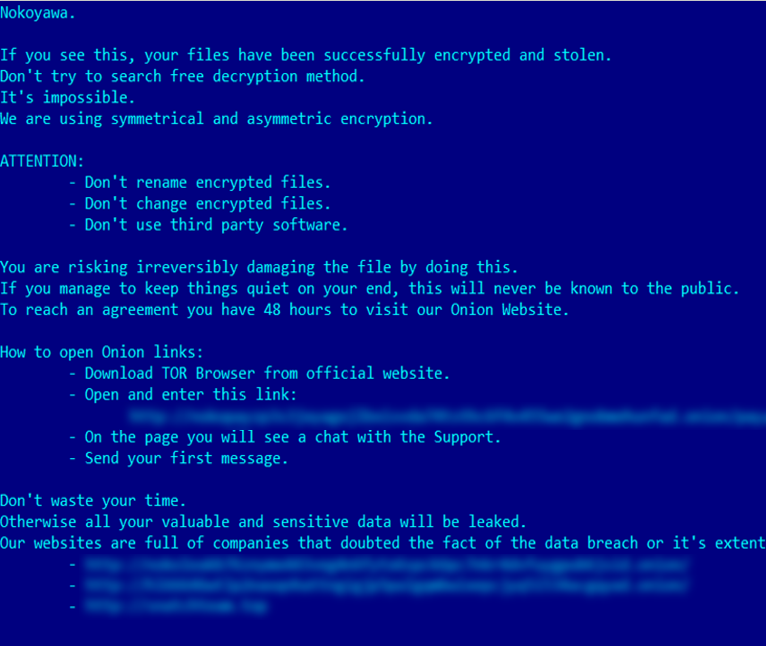

2022年2月に表面化した、Nokoyawa ランサムウェア株は、侵害したネットワークから機密ファイルを盗み出した攻撃者が、身代金を支払わなければオンラインで流出させると脅す二重の恐喝攻撃で、64 Bit Windows ベースのシステムを標的としてきた。

Nokoyawa は、JSWorm/Karma/Nemty などのランサムウェアとコードを共有している。また、初期バージョンは C 言語で開発されたが、2022年9月の時点で Rust で書き換えられている。

Larin は、「Nokoyawa の初期の亜種は、以前も記事にした JSWorm ランサムウェアのリブランド亜種に過ぎなかった。しかし、今回の攻撃では、このサイバー犯罪者は、JSWorm のコードベースとは全く異なる Nokoyawa の新バージョンを使用している」と、今日のレポートで述べている。

Nokoyawa というランサムウェアは、このブログでは初登場です。文中では、Rust で書き換えられたと指摘されていますが、ご興味のある方は 2021/07/27 の「攻撃者たちが Go / Rust / Nim / DLang を使うのは何故なのか?」を、ご参照ください。また、以下の関連リンクも、ご利用ください。

2022/12/16:Rust へ移行の Agenda ランサムウェア

2022/12/07:Java/Rust/Kotlin のメモリセーフ機能

2022/07/20:Luna:Rust ベースのランサムウェアが登場

2022/07/06:Hive RaaS が Rust にアップグレード

2022/03/27:Hive が ESXi 暗号化ツールを Rust に移植

You must be logged in to post a comment.