Stealthy MerDoor malware uncovered after five years of attacks

2023/05/15 BleepingComputer — 南アシア/東南アジアの政府機関/航空機関/通信機関を標的に、Lancefly という新たな APT ハッキング・グループが、カスタム Merdoor バックドア・マルウェアを展開している。今日の Symantec Threat Labs の発表で明らかにされたのは、Lancefly が2018年以降において、スティルス性の高い標的型攻撃で Merdoor バックドアを展開し、企業ネットワーク上での永続性の確立/コマンドの実行/キーロギングを行ってきたことだ。

Symantec の最新レポートは、「Lancefly が展開している Merdoor という名のカスタム・マルウェアは、2018年から存在していたと思われる強力なバックドアだ。Symantec の研究者が観察したのは、2020年と2021年は発生した複数のキャンペーンと、2023年 Q1 発生した最近のキャンペーンであり、その動機は情報収集にあると考えられる」と述べている。

Lancefly の目的は、サイバー・エスピオナージに重点を置き、被害者の広範囲なネットワークから情報を収集することだと考えられている。

広範な攻撃チェーン

Symantec は、Lancefly のイニシャル感染経路については突き止めていない。しかし、この脅威グループが残した不正アクセスの証拠として、フィッシング・メール/SSH 認証ブルートフォース/公開サーバの脆弱性悪用などが発見されている。

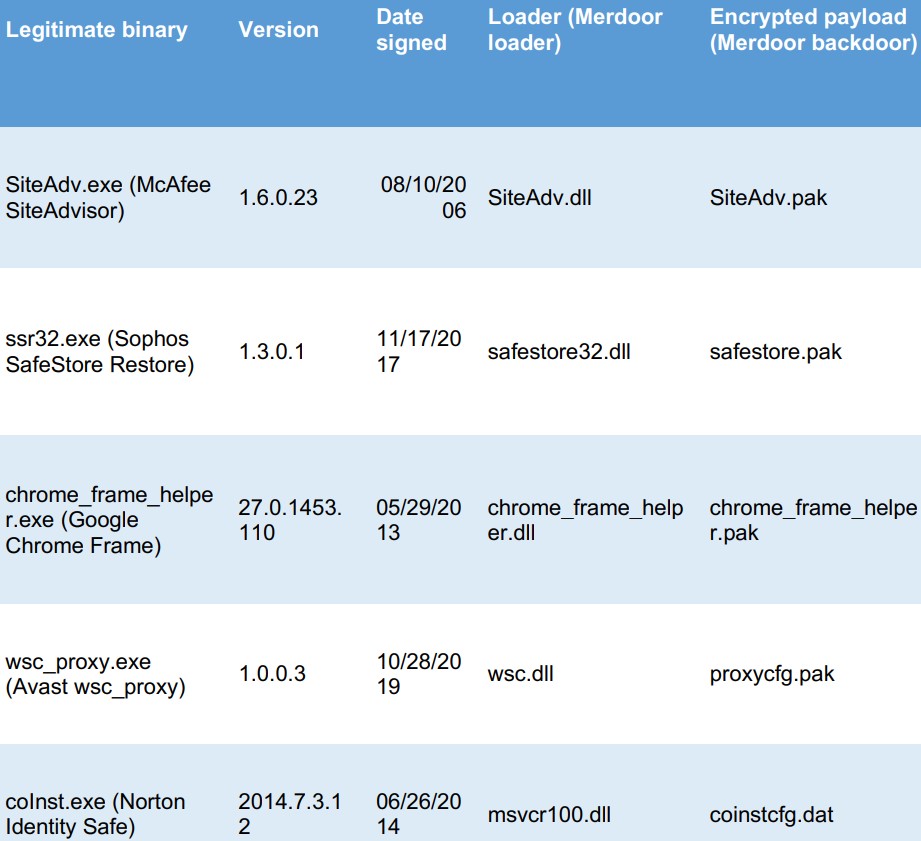

この攻撃者は、標的のシステム上に侵入した後に、正規の Windows プロセスである “perfhost.exe” または “svchost.exe” に対して、 DLL サイドローディングにより Merdoor バックドアするが、検出は巧妙に回避している。

Merdoor は再起動後も持続されるサービスとして自身をインストールし、Lancefly による被害者のシステムへのアクセスや足場の維持を達成する。Merdoor は、複数の通信プロトコル (HTTP/HTTPS/DNS/UDP/TCP) サポートし、いずれかを使用して C2 サーバとの通信を確立し、指示を待つ。

C2 サーバとのデータ交換をサポートする以外にも、Merdoor はローカル・ポートをリッスンすることでコマンドを受け付けるが可能とされるが、Symantec のアナリストは具体的な例を提示していない。

また、このバックドアは、ユーザーのキーストロークを記録し、ユーザー名/パスワードなどの、価値のある情報を取得する。

また、Lancefly は Impacket の Atexec 機能を使って、SMB 経由でリモート・マシンのスケジュール・タスクを、タイムリーに実行することも確認されている。この機能を悪用する攻撃者は、ネットワーク上の他のデバイスへの横展開や、他のコマンドから作成された出力ファイルの削除などを行うと推測される。

さらに攻撃者は、LSASS プロセスのメモリ・ダンプや、SAM/SYSTEM レジストリ・ハイブの窃取などにより、認証情報を盗み出そうとするし。

最終的に Lancefly は、WinRAR アーカイブ・ツールのマスカレード・バージョンを用いて盗み出したファイルを暗号化し、Merdoor を介してデータを流出させている可能性が高い。

ZXShell ルートキット

Lancefly の攻撃では、より新しく、より軽量で、より機能豊富なバージョンの、ZXShell ルートキットの使用も確認されている。

このルートキットのローダーである “FormDII.dll” は、ホストのシステム・アーキテクチャと一致するペイロードのドロップおよび、ファイルからのシェルコードの読み取りと実行、プロセスの強制終了などに使用できる関数をエクスポートする。

また、このルートキットは、Merdoor ローダーとコードを共有するインストールとアップデートのユーティリティを使用しており、Lancefly のツールで共有のコードベースが使用されていることが示唆される。

ZXShell のインストール機能がサポートするものには、サービスの作成/ハイジャック/ブート/レジストリの変更などがあるが、それに加えて、回復時のために自身の実行ファイルを圧縮することも確認されている。

中国へのリンク

ZXShell ルートキットが示すのは、同じツールを攻撃に用いてきた、Lancefly/APT17/APT41 などの、中国 APT グループ間の緩やかな連携である。ただし、このルートキットのソースコードは数年前から公開されているため、その関連性は弱いとされる。

Lancefly のルートキット・ローダーの “formdll.dll” という名前は、以前の APT27 キャンペーンで報告された “Budworm” と呼ばれるものだ。

しかし、帰属を困難にするための、意図的な選択であるかどうかは不明であり、アナリストたちは惑わされている。

Lancefly が中国起源であるという仮説を、さらに裏付ける要素として、複数の中国 APT グループ間で共有されている、PlugX/ShadowPad RAT の使用が確認されていることも挙げられる。

Lancefly ですが、正規の Windows プロセスである “perfhost.exe” または “svchost.exe” に対して DLL サイドローディングを行い、カスタム・マルウェア Merdoor を忍び込ませるとのことです。それにより、スティルス性を高め、長期間に渡る偵察を可能にしてきたようです。つい先日である 2023/05/03 の「DLL サイドローディングの二重化:追跡が困難なスティルス攻撃を東アジアで検出」も、同様の手法でスティルス性を高める APT の話です。攻撃側が、どんどん進化していますね。

You must be logged in to post a comment.