New ZIP domains spark debate among cybersecurity experts

2023/05/16 BleepingComputer — Google た立ち上げる新たな ZIP/MOV インターネット・ドメインについて、脅威アクターがフィッシング攻撃やマルウェア配信に悪用する可能性があると、サイバー・セキュリティ研究者たちと IT 管理者たちが警告している。Google は5月初めに、Web サイトやEメールのホスティングに使用できる、8つの新しい TLD (Top-Level Domains) を発表した。それらの新しい TLD は、.dad/.esq/.prof/.phd/.nexus/.foo、そして本記事で取り上げる .zip/.mov だ。

ZIP と MOV の TLD は 2014年から利用可能だった。しかし、一般的に利用できるようになったのは 2023年5月からであり、誰もが “bleepingcomputer.zip” のようなドメインを購入し、Web サイトを開設できるようになった。

しかし、.zip/.mov は、フォーラムの投稿/メッセージ/オンライン・ディスカッションで共有されるファイルの拡張子でもあり、一部のオンライン/プラットフォームやアプリケーションでは、自動的に URL に変換される。そのため、リスクがあると認識される可能性があると懸念されている。

懸念事項

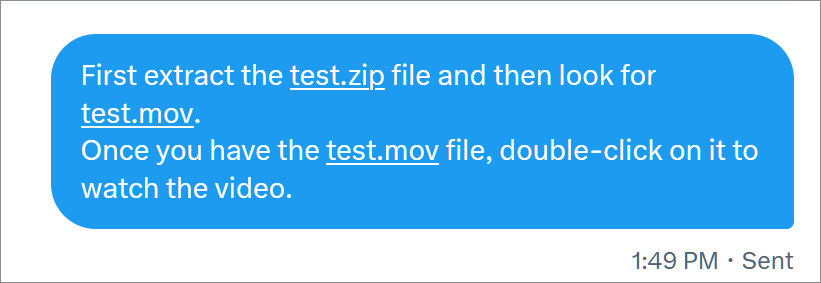

ZIP アーカイブと MPEG 4 ビデオは、オンラインでよく見られるファイル形式であり、そのファイル名の末尾が .zip/.mov になっている。したがって、.zip/.mov の拡張子を持つファイル名を含む説明書を投稿することは、一般的なことだ。

しかし、これらが TLD となった現在、一部のメッセージング・プラットフォームや SNS サイトでは、.zip/.mov の拡張子を持つファイル名は、自動的に URL に変換されるようになった。

たとえば、Twitter では、ZIP ファイルの開き方や MOV ファイルへのアクセス方法を誰かに送ると、以下のように、ファイル名が URL に変換される。

Source: BleepingComputer

説明文に URL が記載されている場合、その URL から関連ファイルをダウンロードできると考え、そのリンクをクリックすることが一般的だ。たとえば、ファイル名にリンクを貼ることは、BleepingComputer の記事/チュートリアル/ディスカッション・フォーラムなどでは、関連ファイルを提供する一般的な方法だ。

しかし、脅威アクターがリンク化されたファイル名と同じ名前の .zip ドメインを所有していた場合、ユーザーは信頼できるソースからの URL だから安全だと勘違いして URL にアクセスし、フィッシング詐欺に引っかかったり、マルウェアをダウンロードしたりするかもしれない。

脅威アクターが数人の被害者を捕まえるために、何千ものドメインを登録する可能性は非常に低い。しかし、ネットワーク全体に影響を与えるには、企業の従業員1人が誤ってマルウェアをインストールすればよいのである。

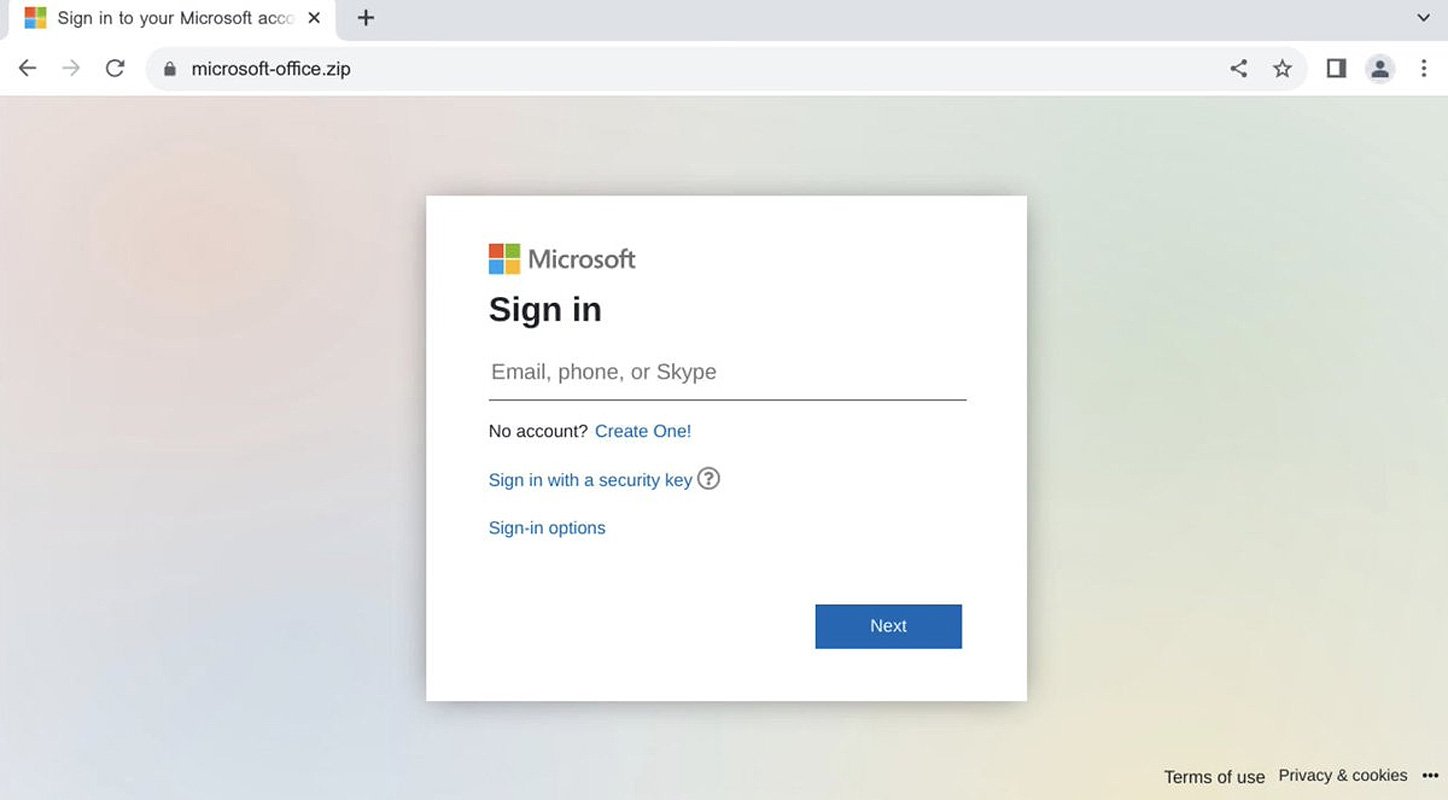

これらのドメインの悪用は、机上の空論的なものではなく、すでにサイバー・インテリジェンス企業である Silent Push Labs は、Microsoft アカウントの認証情報を盗もうとする、microsoft-office[.]zip のフィッシング・ページと思われるものを発見している。

Microsoft アカウントのフィッシングに使用された ZIP ドメイン

Source: Silent Push Labs

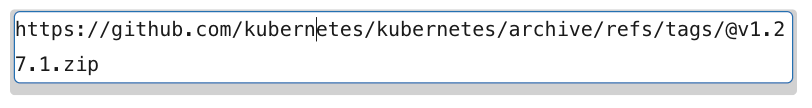

サイバー・セキュリティの研究者たちも、このドメイン悪用に関する研究を始めている。Bobby Rauch は、Unicode 文字と URL の userinfo 区切り文字 (@) を使った、説得力のあるフィッシング・リンクの開発に関する研究を発表している。

Rauch の研究によると、脅威アクターは以下の図のように、GitHub の正規ファイルのダウンロード URL のように見えて、実際にはクリックすると v1.27.1[.]zip の Web サイトに誘導するフィッシング URL を作成できるという。

相反する意見

これらの動きは、開発者/セキュリティ研究者/IT 管理者の間で議論を呼んでいる。ある人は恐怖が正当化されないと感じ、ある人は ZIP/MOV TLD が、すでに危険なオンライン環境に不必要なリスクを追加すると感じているようだ。

人々は、ZIP ドメインのリスクに関する情報を表示/共有するために、update.zip/financialstatement.zip/setup.zip/attachment.zip/officeupdate.zip/backup.zip などの、一般的な ZIP アーカイブに関連付けられた .zip ドメインを登録し始めている。

また、オープンソース開発者の Matt Holt は、アプリケーションやブラウザに組み込む、すべての公開 TLD のリストである Mozilla の Public Suffix List (PSL) から、ZIP TLD を削除するよう要求した。

しかし、PSL コミュニティは、これらの TLD には若干のリスクがあるかもしれないが、まだ有効であり、正規のサイトのオペレーションに影響を与えるため、PSL から削除すべきではないと説明している。

ソフトウェア・エンジニアの Felix Fontein は、「このような理由で既存の TLD を PSL から削除するのは、間違っているとしか言いようがない。このリストは、さまざまな理由により使用されており、これらのエントリが、ある特定の使用例で不適切だといっても、他のほぼ全てのケースでは必要とされているのだ」と説明する。

これらは、ICP3 ルートにある正規の TLD だ。PSL のメンテナである Jothan Frakes は、「実際のところ、表明された懸念は、開発者とセキュリティ・コミュニティおよび、ドメイン名ガバナンスとの間の断絶を示す明らかな例である。開発者とセキュリティ・コミュニティは、ICANN 内での関与を強化することで利益を確保できる」と述べている。

その一方で、他のセキュリティ研究者たちや開発者たちは、これらの新しいドメインに関する懸念は行き過ぎだと考えているようだ。

これらの懸念について、BleepingComputer が Google に問い合わせたところ、ファイル名とドメイン名の混同のリスクは新しいものではなく、悪用からユーザーを保護するためにブラウザの軽減措置がとられているとのことだ。

Google ー ドメイン名とファイル名の混同のリスクは、新しいものではない。たとえば、3M の Command 製品は、ドメイン名 command.com を使用しており、MS DOS や Windows の初期バージョンでは重要なプログラムにもなっている。アプリケーションには、Google Safe Browsing などの緩和策があり、これらの緩和策は.zip などの TLD にも該当する。

それと同時に、新しい名前空間は、community.zip や url.zip のような、命名の機会を拡大するものだ。 Google はフィッシングやマルウェアを深刻に受け止めており、Google レジストリには、.zip を含むすべての TLD において、悪意のドメインを停止/削除する既存のメカニズムがある。 今後も .zip や他の TLD の利用状況を監視し、新たな脅威が出現した場合には、ユーザーを保護するために適切な措置を講じる予定だ ー Google

なにを行うべきなのか?

実際のところ、フィッシング・サイトから身を守るために、すでに講じている対策以上に余計なことをする必要はない。誰もが、すでに知っている通り、信頼できない人からのリンクをクリックしたり、サイトからファイルをダウンロードしたりすることは決して安全ではない。

他のリンクと同様に、メッセージの中に .zip や .mov のリンクがあった場合は、クリックする前に、そのリンクについて調べる必要がある。そのリンクが安全かどうかわからない場合は、クリックしてはならない。このような簡単な手順を踏むことで、新しい TLD の影響は最小限にとどまり、リスクを大幅に増加させることはないだろう。

しかし、ZIP や MOV のファイル名を自動的にリンクに変えるアプリケーションが増えることで、こうしたリンクからの脅威にさらされる脆弱性は増加すると思われ、オンライン上で注意すべきことが、また、ひとつ増えることになる。

いろんな意見が錯綜していて、じっくりと読み返さないと、論点を見失いそうな気がします。たしかに、TLD (Top-Level Domains) が増えるのは、いまの混乱に拍車をかけるだけとも思えますが、だからといって、Google の理屈が間違っているとも言えません。しばらくの間、喧々諤々が続くと思いますが、こうした議論が公開されることは、とても良いことだと思います。BleepingComputer が、良い仕事をしています!

You must be logged in to post a comment.