Malicious Windows kernel drivers used in BlackCat ransomware attacks

2023/05/22 BleepingComputer — ALPHV ランサムウェア・グループ (別名 BlackCat) が、署名された不正な Windows カーネル・ドライバを採用し、攻撃時におけるセキュリティ・ソフトウェアによる検出を回避していることが確認された。Trend Micro が確認した ALPHV のドライバは、昨年末のランサムウェア攻撃が生じた際に、Microsoft/Mandiant/Sophos/SentinelOne などが発見した、POORTRY という名のマルウェアの改良版である。

POORTRY マルウェアは、Microsoft の Windows Hardware Developer Program における、正規アカウントに属するキーを盗み出したとされる、署名された Windows カーネル・ドライバである。

この悪意のドライバは、0ktapus や Scattered Spider としても知られるハッキング・グループ UNC3944 により、Windows デバイス上で動作するセキュリティ・ソフトウェアを終了させ、検知を回避するために使用されてきた。

一般的に、セキュリティ・ソフトウェアは終了や改竄から保護されているが、Windows カーネル・ドライバは最高の OS 権限で動作するため、ほぼ全てのプロセスを終了させることが可能だ。

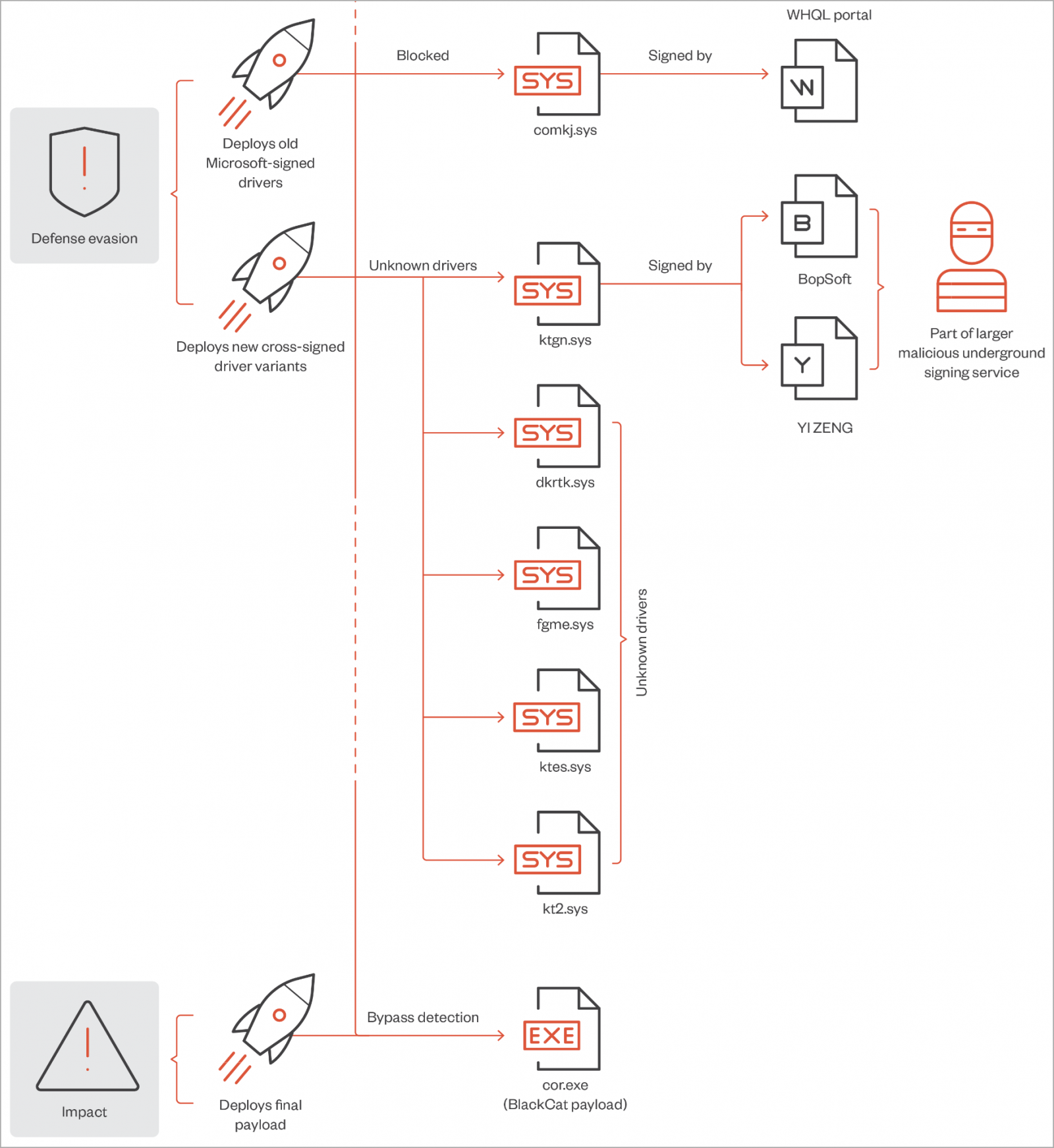

Trend Micro によると、このランサムウェアの実行者は、Microsoft の署名を持つ POORTRY ドライバを使用しようと試みたが、このドライバが公表され、コード署名キーが取り消されたことで、検出率が高くなったそうだ。

その後に、このハッカーは、盗難や流出によるクロスサイン証明書で署名された、POORTRY カーネル・ドライバの更新版を導入したようだ。BlackCat ランサムウェアが用いる最新のドライバは、侵害いたマシン上で特権昇格を行い、セキュリティ・エージェントに関連するプロセスを停止させるという。

さらに、このドライバは、BlackCat と UNC3944/Scattered Spider ハッキング・グループとの間の、緩やかなリンクを提供する可能性もあるという。

悪意の Windows カーネルドライバ

2023年2月に BlackCat 攻撃は発生した際に、Trend Micro が確認した署名付きドライバは “ktgn.sys” であり、%Temp% フォルダ内の被害者のファイル・システムにドロップされ、”tjr.exe” という名前のユーザーモード・プログラムによりロードされていた。

アナリストたちによると、”ktgn.sys” のデジタル署名は失効しているが、署名ポリシーが適用された 64 Bit Windows システムでは、このドライバーは問題なくロードされるという。

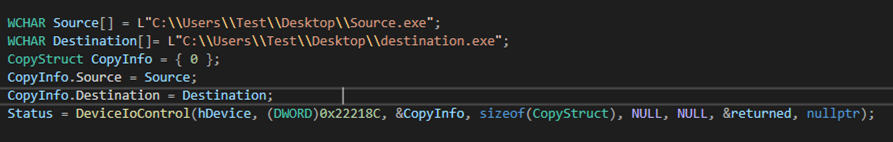

さらに、IOCTL (Device Input and Output Control) インターフェイスが公開されているため、ユーザーモード・クライアント “tjr.exe” がコマンドを発行する際に、この悪意のカーネル・ドライバが、Windows カーネル特権で実行きるようになっている。

Trend Micro のレポートには、「このドライバをユーザーが操作したときに発生する検証を分析したところ、公開されている IOCTL コードの1つである Kill Process のみが使用されていることが判明した。つまり、システムにインストールされているセキュリティ・エージェント・プロセスを強制終了するために使用されている 」と記されている。

Trend Micro のアナリストたちは、このドライバに対して発行できる、以下のコマンドが公開されていることを確認した:

- ドライバをアクティブにする。

- ユーザモード・クライアントの動作終了後に、ドライバを停止させる。

- ユーザモード・プロセスの強制終了。

- 特定のファイルパスの削除。

- ファイルのハンドルを解放し、そのファイルを使用している実行中のプロセスを終了させることで、ファイルを強制的に削除する。

- ファイルのコピー。

- 強制削除と同様の仕組みで、ファイルを強制的にコピーする。

- プロセス/スレッド通知コールバックの登録。

- プロセス/スレッド通知コールバックの登録解除。

- “HalReturnToFirmware”‘” API を呼び出すことでシステムを再起動。

Trend Micro では、Process/Thread Notification コールバックに使用される、2つのコマンドが動作しないことから、このドライバの開発が継続しているのか、もしくは、テスト段階であることが示唆されるとコメントしている。

システム管理者に対して推奨されるのは、Trend Micro が共有する侵害の指標を使用し、このランサムウェアが使用する不正なドライバを、Windows Driver Blocklist に追加することである。

また、Windows 管理者は、有効なデジタル署名がないドライバのインストールをブロックする、”Driver Signature Enforcement” の有効化を確認する必要がある。

ALPHV (別名 BlackCat) が、盗難や流出によるクロスサイン証明書で署名された、POORTRY カーネル・ドライバの更新版を導入したようです。この、最高の OS 権限で動作する悪意のカーネル・ドライバにより、Windows デバイス上で動作するセキュリティ・ソフトウェアの終了や、検知の回避が可能なるとのことです。Windows ドライバ・ブロックリストの適切な用法が必要とのことです。

You must be logged in to post a comment.