QBot malware abuses Windows WordPad EXE to infect devices

2023/05/27 BleepingComputer — マルウェア QBot による最近の活動だが、Windows 10 の WordPad プログラムの DLLハイジャック欠陥を悪用してコンピュータに感染し、正規のプログラムを用いることでセキュリティ・ソフトによる検出を回避し始めているようだ。DLL とは、複数のプログラムで同時に使用できる機能を取り込んだライブラリ・ファイルのことである。したがって、アプリケーションを起動すると、必要な DLL が読み込まれることになる。

その手順は、Windows 上の特定フォルダから DLL を探し出し、見つかったらロードするというものだ。しかし、Windows アプリケーションは、実行ファイルと同じフォルダにある DLL を優先的に読み込むため、他の DLL よりも優先的にロードされる。

DLL ハイジャックとは、脅威アクターにより作成された、正規の DLL と同じ名前の悪意の DLL が、Windows のイニシャル検索パス (通常は実行ファイルと同じフォルダ) に配置されるところから始まる。そして、対象となる実行ファイルを起動すると、正規の DLL ではなく、マルウェアである DLL が読み込まれ、その中に取り込まれた悪意のコマンドが実行される。

WordPad の DLL ハイジャック欠陥を悪用する QBot

QBot は Qakbot とも呼ばれる Windows マルウェアであり、当初はバンキング・トロイの木馬として始まったが、その後にマルウェア・ドロッパーへと進化した。Black Basta/Egregor/Prolock などのランサムウェア・ギャングたちは、このマルウェア・オペレーションと提携することで、企業ネットワークへのイニシャル・アクセス獲得し、恐喝攻撃を行うようになった。

セキュリティ研究者であり、Cryptolaemus のメンバーでもある ProxyLife は、「新しい QBot フィッシング・キャンペーンが、Windows 10 の WordPad 実行ファイルである write.exe の、DLL ハイジャック脆弱性を悪用して始まった」とBleepingComputer に語っている。

BleepingComputer はオリジナルのフィッシング・メールを見ていないが、ProxyLife によると、そのフィッシング・メールには、ファイルをダウンロードするためのリンクが含まれているという。そのリンクをクリックすると、リモートホストからランダムな名前の ZIP アーカイブがダウンロードされる。

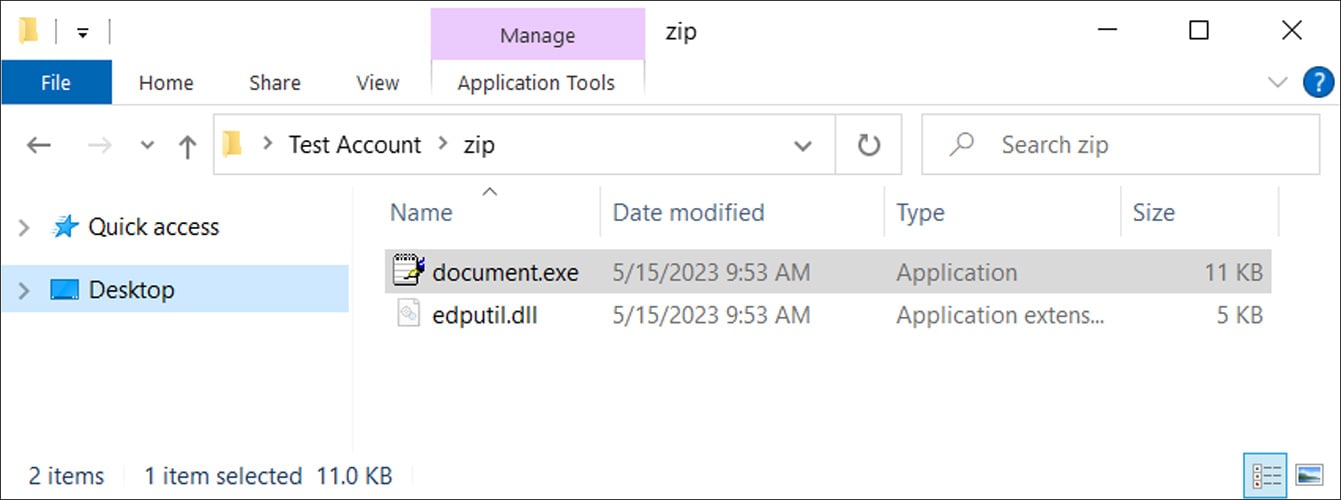

この、ダウンロードされた ZIP ファイルには、document.exe (Windows 10 のWordPad 実行ファイル) と、edputil.dll (DLL ハイジャックに使用) という名前の DLLファイルが含まれている。

Source: BleepingComputer

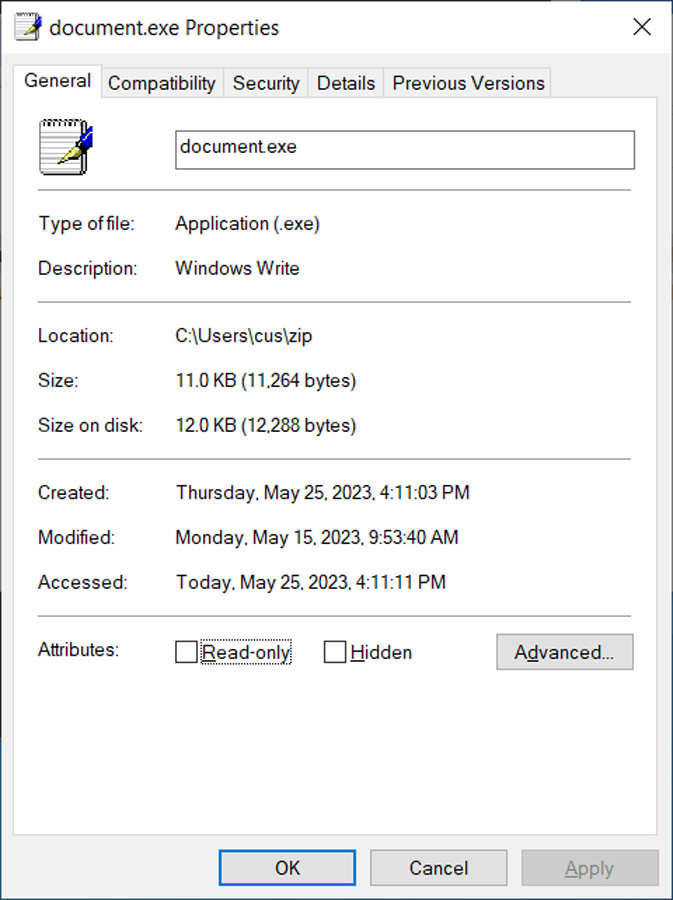

document.exe ファイルのプロパティから分かるように、このファイルは、Windows 10 WordPad 文書エディタの起動に使用される、正規の Write.exe 実行ファイルの名前を変更しただけのコピーである。

document.exe が起動すると、自動的に edputil.dll という正規の DLL ファイルを読み込もうとする。このファイルは、”C:\Windows\System32″ フォルダにあるのが普通である。

しかし、この実行ファイルが edputil.dll をロードするとき、特定のフォルダにあるかどうかは確認されない。その結果として、document.exe 実行ファイルと同じフォルダにある、同名の DLL がロードされてしまう。

そのため、脅威アクターは悪意のバージョンの edputil.dll を作成し、document.exe と同じフォルダに格納することで DLL ハイジャックを実行し、正規の DLL に代えて悪意の DLL を読み込ませることが可能となる 。

ProxyLife は、「このマルウェアである DLL がロードされると、”C:\Windows\system32\curl.exe” を使って、リモート・ホストから PNG ファイルとしてカモフラージュされた DLLを ダウンロードする」と、BleepingComputer に述べている。

この PNG ファイル (実際は DLL) は、rundll32.exe を使用して、以下のコマンドで実行される:

その後に、QBot はバックグラウンドで静かに動作し、さらなるフィッシング攻撃に使用する電子メールを盗み出し、最終的には Cobalt Strike (ポスト・エクスプロイト・ツールキット) などの、他のペイロードをダウンロードする。

このデバイスを足がかりにして、ネットワーク全体に拡散した QBot は、企業データの窃取やランサムウェア攻撃などを引き起こすことになる。

Windows 10 の WordPad (write.exe) のような、信頼できるプログラムを通じて QBot をインストールすることで、セキュリティ・ソフトウェアよる検知が回避される。

その一方で、curl.exe を使用することに注目する必要がある。つまり、Windows 10 以前の OS バージョンには、Curl プログラムが含まれていないため、この感染の手口は Windows 10 以降でのみ機能することになる。したがって、Windows の古いバージョンは問題にならない。

現時点において、QBot のオペレーションは他の感染方法へと移行しているが、今後のキャンペーンでは、以前の戦術に切り替えることも考えられる。

QBot による DLL ハイジャックは、いまに始まったことではなく、2022/07/24 の「QBot による Windows Calculator 悪用:フィッシングを DLL サイドローディングで仕掛ける」でも報じられていました。QBot に限らず、最近のマルウェアは、スティスル性を確保するために、DLL ハイジャック (サイドローディング) を多用する傾向にあるようです。よろしければ、DLL Sideloading で検索と、QBot で検索も、ご利用ください。

You must be logged in to post a comment.