Zyxel Firewalls Hacked by Mirai Botnet

2023/05/26 SecurityWeek — Mirai ボットネットの亜種が、最近にパッチがリリースされた脆弱性 CVE-2023-28771 を悪用して、Zyxel ファイアウォールを大量にハッキングしている。4月25日の時点で Zyxel は、影響を受ける ATP/VPN/USG Flex/ZyWALL/USG/ファイアウォールに対してパッチをリリースし、このセキュリティ脆弱性について顧客に通知を行っている。

この CVE-2023-28771 は、Trapa Security が発見した OS コマンド・インジェクションの脆弱性であり、ファイアウォールにおける不適切なエラーメッセージ処理に起因する。認証されていない攻撃者が、特別に細工したパケットを対象デバイスに送信することで、リモートからの OS コマンド実行が可能になる。

2023年5月中旬には、この悪用の再現性がセキュリティ専門家から報告され、その数日後に Rapid7 は、野放し状態で悪用される可能性が高いと警告していた。

Rapid7 は、インターネットに公開された、Zyxel デバイスの Web インターフェースを 42,000 件ほど確認しているが、実際の悪用可能なデバイスの数は、もっと多い可能性があると述べている。

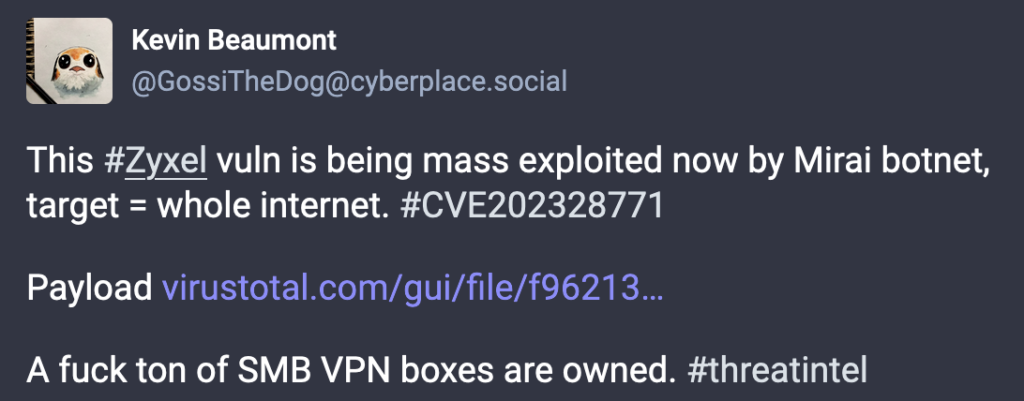

5月25日に、研究者の Kevin Beaumont は、CVE-2023-28771 が Mirai ボットネットの亜種により大規模に悪用され、多数の SMB アプライアンスが影響を受けていると報告している。

一般的に、Mirai ボットネットは、侵害したデバイスを悪用して大規模な DDoS 攻撃を仕掛けるものだ。また、パッチが適用されたばかりの脆弱性を悪用して、ハッカーが Zyxel デバイスをターゲットにすることは珍しいことではない。

今週に Zyxel は、同社のファイアウォールに影響を及ぼす、別の深刻な脆弱性 CVE-2023-33009/CVE-2023-33010 に対して、修正プログラムを発表している。それらは、バッファ・オーバーフローの脆弱性であり、影響を受けるデバイス上で、認証されていない攻撃者に対して、DoS 状態や任意のコード実行を許すものである。

この Zyxel の脆弱性 CVE-2023-28771 ですが、2023/04/28 の記事でパッチ適用が報じられ、2023/05/22 の記事で PoC エクスプロイトのリリースが報じられていました。それから数日後には、Mirai による大量の悪用が発見されるという、とてもスピーディーな動きに驚かされます。よろしければ、Zyxel で検索も、ご利用ください。

You must be logged in to post a comment.