Azure AD Token Forging Technique in Microsoft Attack Extends Beyond Outlook, Wiz Reports

2023/07/21 TheHackerNews — Microsoft のEメールインフラに対する、中国の APT である Storm-0558 の攻撃だが、これまで考えられていたよりも、広範囲に及んでいることが、最近になって分かってきた。この攻撃の対象となっているのは、OneDrive/SharePoint/Teams などの個人アカウント認証をサポートする全てのアプリケーション、および、”Login with Microsoft functionality” をサポートするユーザー・アプリケーション、そして、特定の条件下でのマルチテナント・アプリケーションなどである。

Wiz の CTO/Co-Founder である Ami Luttwak は、「Microsoft の世界では、あらゆるものへのアクセスに、Azure Active Directory の認証トークンが利用されている。AAD の署名キーを持つ攻撃者は、最も強力な攻撃者だと想像できる。なぜなら、彼らは、ほぼ全てのアプリに対して、あらゆるユーザーとしてアクセスできるからだ。それは、”Shape Shifter” と呼ばれる強力な能力である」と述べている。

7月14日に Microsoft は、Storm-0558 によりトークンが偽造され、被害者のメール・ボックスから未分類のデータが抜き取られたことを公表した。このサイバースパイ・キャンペーンの詳細は、依然として不明のままだ。

依然として Microsoft は、脅威アクターが MSA コンシューマ署名キーを入手した方法については調査中だとしている。しかし、このキーが 20近い組織に属するデータへのアクセスを解除する、マスターキーのような役割を果たしたかどうかは不明だ。

Wiz の分析では、「すべての Azure パーソナル・アカウント v2.0 アプリケーションは、8つの公開キーのリストに依存しており、Microsoft アカウントを有効にした全ての Azure マルチテナント v2.0 アプリケーションは、7つの公開キーリストに依存している」ことが判明している。

さらに、Microsoft は、遅くとも 2016年から存在していた、リストアップされた公開キーの1つ ( d4b4cccda9228624656bff33d8110955779632aa) を、同社が MSA キーを失効させたと発表したのと同時期の、2023年6月27日〜2023年7月5日の間に置き換えていたことが判明した。

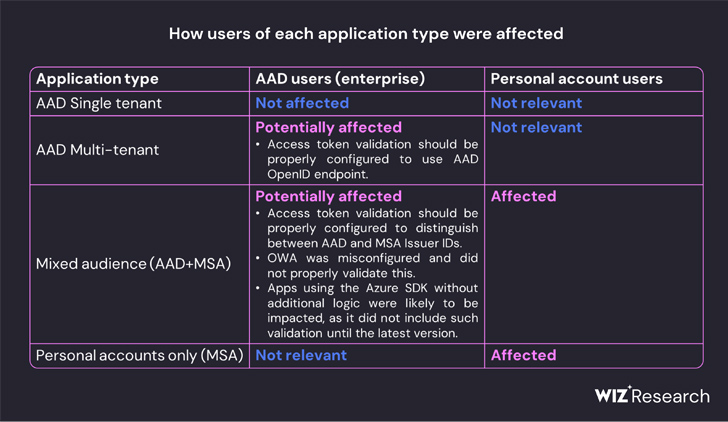

Wiz は、「このことから、Storm-0558 が入手したのは、Azure の Microsoft の MSA テナント用に設計されたシークレット・キーであり、複数の Azure Active Directory アプリケーション用の、OpenID v2.0トークンにも署名できたと考えられる。Storm-0558 は、AAD アクセス・トークンの署名/検証を目的とした複数の鍵のうちの1つに、アクセスを成功させたようだ。危殆化したキーは、個人アカウント/混合オーディエンス (マルチテナント/個人アカウント) AAD アプリケーション用の、あらゆる OpenID v2.0 アクセス・トークンに署名するために信頼されていた」と述べている。

つまり、Azure ID プラットフォームに依存する、あらゆるアプリケーションで使用するアクセス・トークンを、脅威アクターが偽造できることが、理論上可能になることを意味する。

さらに悪いことに、取得されたシークレット・キーは、Microsoft OpenID v2.0 混合オーディエンス証明書/個人アカウント証明書を信頼するアプリケーションに対して、任意のユーザーを認証するトークンを、偽造するために悪用される可能性がある。

Wiz のセキュリティ研究者である Shir Tamari は、「ID プロバイダーの署名キーは、おそらく現代世界で最も機密性の高い情報だ。ID プロバイダーの鍵があれば、あらゆるメール・ボックス/ファイル・サービス/クラウド・アカウントなどのへの、シングル・ホップ・アクセスを即座に得ることができる」と述べている。

この Azure AD を巡るインシデントですが、最初の報道は 2023/07/11 の「Microsoft Account コンシューマ署名キーの悪用:中国由来のハッカーが米政府の Eメールを侵害」であり、第二弾が 2023/07/14 の「Azure AD 署名キーが盗まれた方法:依然として不明だと Microsoft が公表」となっています。とても心配な状況です。

You must be logged in to post a comment.