Critical Zero-Days in Atera Windows Installers Expose Users to Privilege Escalation Attacks

2023/07/24 TheHackerNews — リモート監視/管理ソフトウェアである Atera の Windows インストーラーに、権限昇格のゼロデイ脆弱性が発見された。これらの脆弱性は、2023年2月28日に Mandiant により発見され、CVE-2023-26077/CVE-2023-26078 として追跡されており、Atera が 2023年4月17日にリリースした 1.8.3.7 と、2023年6月26日にリリースした 1.8.4.9 で、それぞれが修正されている。

Mandiant のセキュリティ研究者である Andrew Oliveau は、「NT AUTHORITYSYSTEM コンテキストから操作を開始する機能が、適切に管理されない場合において、潜在的なセキュリティ・リスクが生じる可能性がある。たとえば、NT AUTHORITYSYSTEM として実行される誤った設定のカスタム・アクションが攻撃者に悪用され、ローカル権限の昇格攻撃を実行される可能性がある」と述べている。

これらの脆弱性の悪用に成功した攻撃者は、昇格した権限で任意のコードを実行する可能性がある。

どちらの脆弱性も MSI インストーラーの修復機能に存在し、一般のユーザーが起動する場合においても、NT AUTHORITYSYSTEM コンテキストから操作がトリガーされる可能性が生じる。

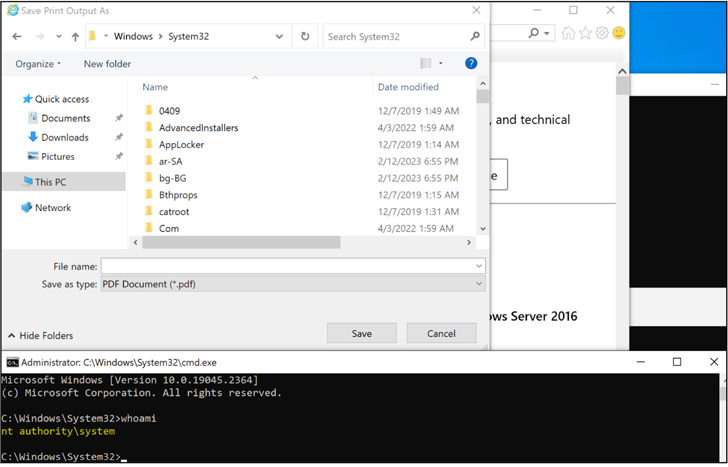

Mandiant によると、Atera Agent は、DLL ハイジャックの脆弱性 CVE-2023-26077 の悪用により、ローカル権限昇格攻撃の影響を受けやすいという。その結果として、コマンド・プロンプトが、NT AUTHORITYSYSTEM ユーザーに不正取得される可能性があるという。

脆弱性 CVE-2023-26078 は、Windows コンソール・ホスト (conhost.exe) を子プロセスとして起動する、システム・コマンドの実行に関連するものだ、その結果として、コマンド・ウィンドウが開かれ、昇格した権限を持つ攻撃者に悪用され、ローカル特権による攻撃の可能性が生じる。

誤設定されたカスタム・アクションは、特定や悪用が容易であるため、組織に重大なセキュリティ・リスクをもたらす可能性がある。ソフトウェア開発者は、MSI 修復により引き起こされる、NT AUTHORITYSYSTEM 操作を攻撃者に乗っ取られないよう、カスタム・アクションを徹底的に見直す必要がある。

Kaspersky は、現在は修正されている Windows の深刻な権限昇格の欠陥 CVE-2023-23397 (CVSS:9.8)が、細工された Outlook のタスク/メッセージ/カレンダーイベントを介して、脅威アクターたちに活発に悪用されていることを明らかにした。

その一方で Microsoft は、2022年4月以降にロシアの APT が 、この脆弱性を武器化したと公表していた。しかし、ウイルス対策ベンダーである QiAnXin が収集した証拠により、その公表の1カ月前に、ヨルダン/ポーランド/ルーマニア/トルコ/ウクライナなどで、政府機関や主要インフラ機関を標的とする未知の攻撃者により、実際の悪用が始まっていることが明らかになった。

Atera という Remote Monitoring and Management の Windows インストーラー、で、深刻な脆弱性が発見されたとのことです。このブログで Atera は、2024/04/24 の「PaperCut のパッチ未適用デバイスへの攻撃:観測された Truebot 亜種はロシア由来 – Huntress」と、2023/04/15 の「Action1 RMM ソフトウェアの悪用:ランサムウェアの永続性を確保している」に登場しています。よろしければ、ご参照ください。

You must be logged in to post a comment.