Ivanti patches MobileIron zero-day bug exploited in attacks

2023/07/24 BleepingComputer — 7月23日に、米国の IT ソフトウェア企業である Ivanti は、同社のモバイル・デバイス管理ソフトウェアである Endpoint Manager Mobile (EPMM/旧 MobileIron Core) のゼロデイ脆弱性にパッチを適用した。この、リモート認証を必要としない API アクセスの脆弱性は、CVE-2023-35078 として追跡されている。そしてパッチ適用は、EPM 11.8.1.1/11.9.1.1/11.10.0.2 で対処されている。なお、11.7.0.0/11.5.0.0 を含む、11.8.1.0 以下の未サポート/サポート終了のバージョンも対象となる。

Ivanti は、この脆弱性について詳述したセキュリティ・アドバイザリを提供しているが、Ivanti のユーザー情報にリンクされたアカウントでのみで公開され、一般には非公開となっている。

BleepingComputer が Ivanti の広報担当者に対して、脆弱性の詳細と悪用について回答を求めたところ、「この脆弱性は、サポートされている全てのバージョン 11.10/11.9/11.8 に影響するが、古いバージョン/リリースも危険にさらされている。権限のない、リモートの攻撃者が、ユーザーの個人情報にアクセスし、サーバへの限定的な改ざんを行う可能性がある」と答えた。

すでに攻撃者に悪用されている

いくつかのサイバー・セキュリティ・コミュニティの間で、この脆弱性に関するニュースが広まった。その後に、セキュリティ専門家の Kevin Beaumont は、悪用が容易であるため、管理者は可能な早急にパッチを適用すべきだと警告している。

同社は、このゼロデイが積極的に悪用されたことを公には認めていない。しかし、非公開の速報によれば、”信頼できる情報源” から、CVE-2023-35078 が限られた顧客に対する攻撃で悪用されたとの情報が、Ivanti に寄せられているという。

Ivanti の非公開のアドバイザリには、「我々は、信頼できる情報源から、ごく少数の顧客に対する悪用を示す情報を受け取った。現時点では、これ以上の情報を共有することはできない」と記されている。

さらに同社は、「この脆弱性が、サプライチェーン攻撃の一部として悪用されたことはない。この脆弱性が、当社のコード開発プロセスに、悪意を持って導入されたことを示す兆候は見つからなかった」と付け加えている。

また、脆弱性 CVE-2023-35078 に関する詳細情報を求める際に、Ivanti から秘密保持契約への署名を求められたという顧客もいる。しかし、BleepingComptuer は、それを独自に確認することはできなかった。

Ivanti は、「Ivanti Endpoint Manager Mobile (旧 MobileIron Core) のユーザーに影響を与える脆弱性を認識し、対処した。私たちは直ちにパッチを開発し、リリースした」としている。

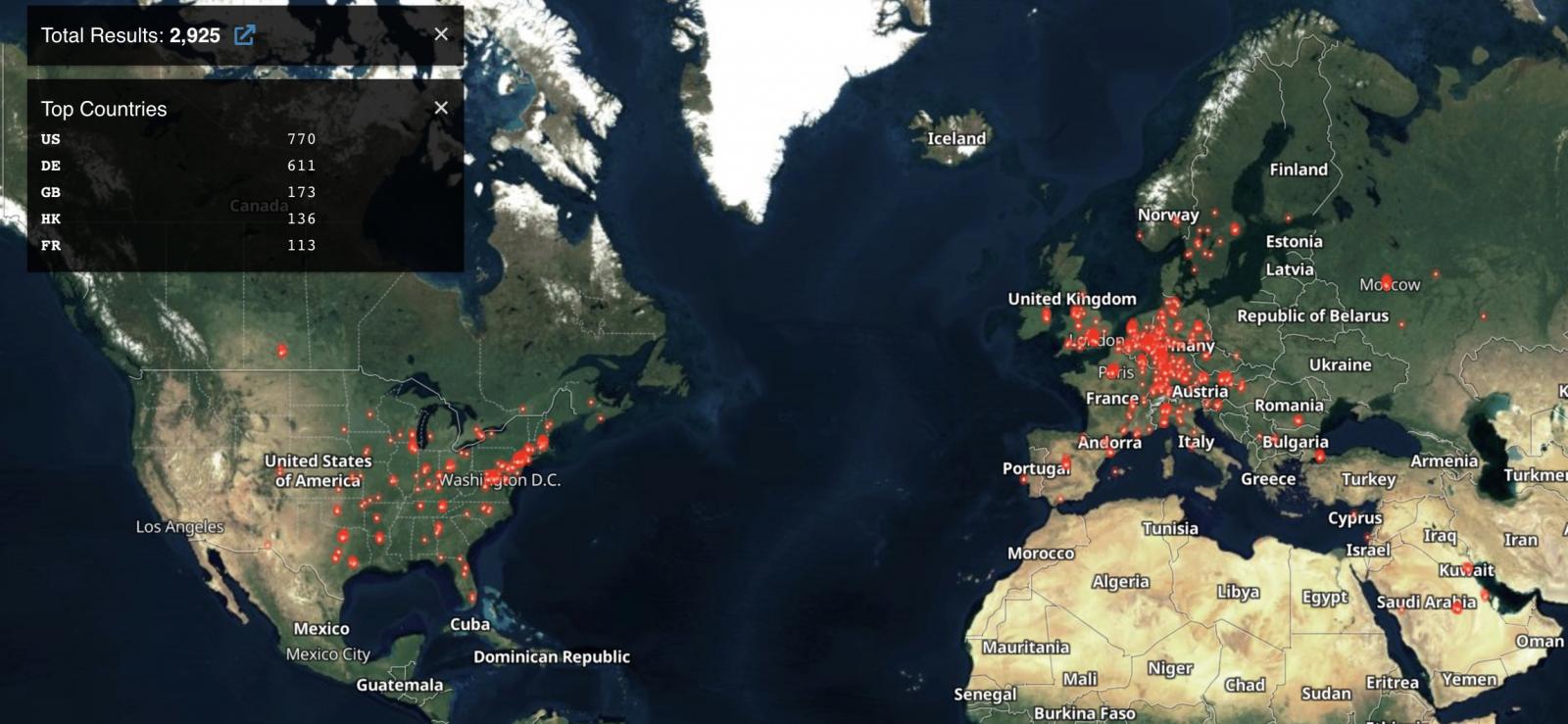

PwnDefend のサイバー・セキュリティ・コンサルタントであるDaniel Card が共有した Shodan 検索によると、2,900以上のMobileIron ユーザーポータルがインターネット上に公開されており、そのうちの約 40件は米国の地方/州政府機関にリンクしているという。

インターネット上に公開された MobileIron ユーザーポータル (Shodan)

インターネットに露出したサーバの多くは米国にあり、それに続くのが、ドイツ/英国/香港などである。

すべてのネットワーク管理者に対しては、Ivanti Endpoint Manager Mobile (MobileIron) のパッチを早急な適用が強く推奨される。

このブログに MobileIron が登場するのは、2022/02/11 の「Log4j 悪用のリスクは予測値ほど高くない:保険会社 MGA の視点とは?」に続いて、二度目のことになります。この記事には、「最も脆弱な製品の Top-3は、Ubiquiti Unifi/VMWare Horizon/MobileIronである」と記されていました。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.