New Nitrogen malware pushed via Google Ads for ransomware attacks

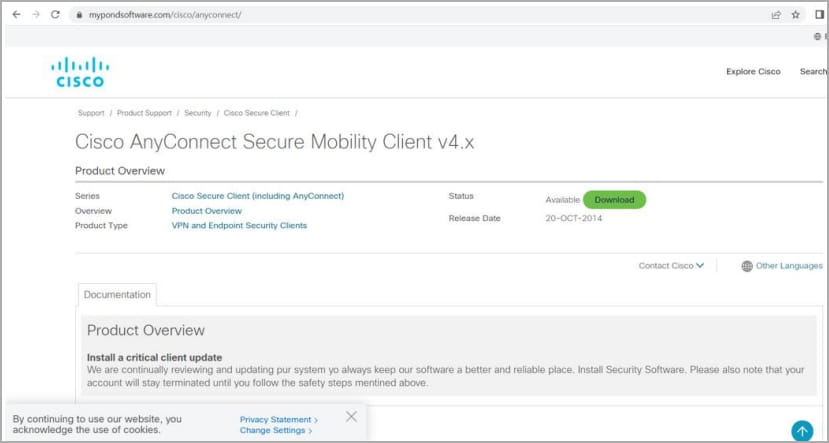

2023/07/26 BleepingComputer — Nitrogen マルウェアによる、イニシャル・アクセス・キャンペーンは、Google や Bing などの検索広告で偽ソフトウェア・サイトを宣伝し、疑念を持たないユーザーたちに、Cobalt Strike やランサムウェアのペイロードに感染させていくものだ。Nitrogen マルウェアの目的は、企業ネットワークへのイニシャル・アクセスを脅威アクターたちに提供し、データ窃取やサイバー・スパイ活動を行わせ、最終的に BlackCat/ALPHV ランサムウェアを展開させることにある。7月26日に Sophos が発表したレポートには、Nitrogen キャンペーンに関する詳細な説明として、AnyDesk/Cisco AnyConnect VPN/TreeSize Free/WinSCP などの一般的なソフトウェアになりすまし、主に北米の技術組織や非営利組織をターゲットにしている状況が記されている。

この活動を最初に検知した Trend Micro は、WinSCP の広告から始まる侵害が、被害者のネットワークへの BlackCat/ALPHV ランサムウェア感染につながることを確認した。

しかし、このレポートは感染後の段階に焦点を当てたものであり、1件のインシデントに基づくものであり、幅広く分析するための IoC (Indicators of Compromise) が欠落していた。

Nitrogen マルウェア・キャンペーン

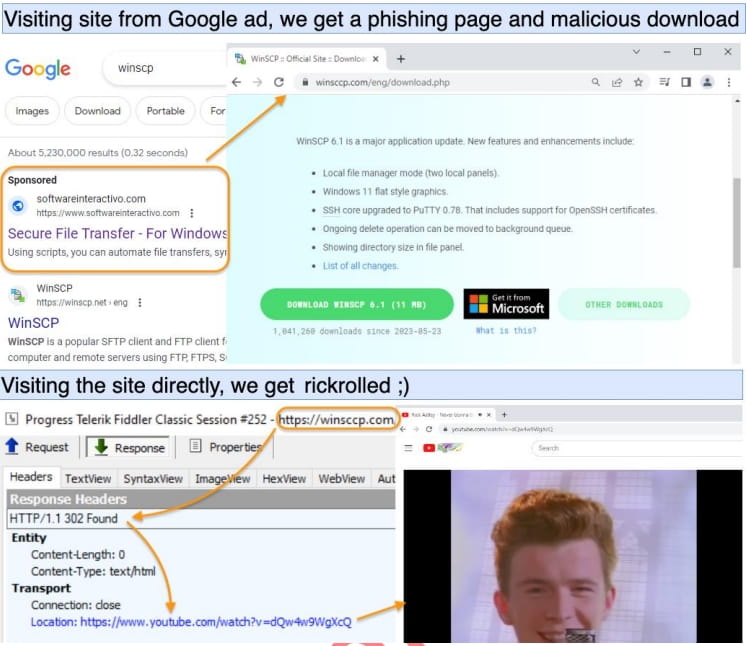

Nitrogen マルウェアによるキャンペーンは、各種のソフトウェア・アプリケーションを、Google や Bing などで検索することから始まる。

Nitrogen マルウェア・キャンペーンで、おとりとして利用されるソフトウェアには、次のようなものがある:

- AnyDesk (remote desktop application)

- WinSCP (SFTP/FTP client for Windows)

- Cisco AnyConnect (VPN suite)

- TreeSize Free (disk-space calculator and manager)

それらの検索エンジンは、ユーザーが入力するキーワードに応じて、検索されたソフトウェアの広告を表示する。そして、リンクをクリックしたユーザーたちは、そのアプリケーションの正規のソフトウェア・ダウンロード・サイトを模した、危険な WordPress ホスティング・ページへと移動していく。

特定の地域の訪問者のみがフィッシング・サイトにリダイレクトされ、悪意の URL にダイレクトにアクセスすると、YouTube 動画への rick-rolling リダイレクトがトリガーされる。

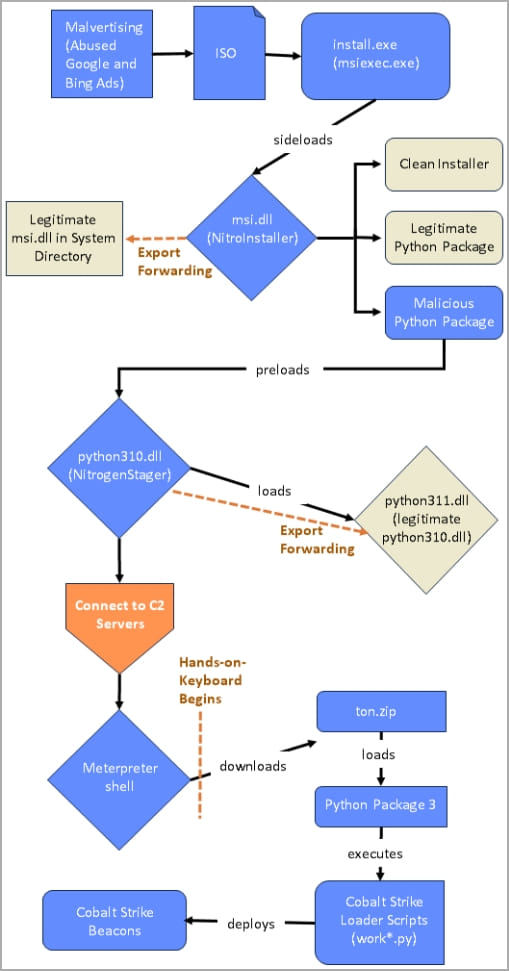

これらの偽サイトから、ユーザーはトロイの木馬化された ISO インストーラー “install.exe” をダウンロードすることになる。この ISO インストーラーには、悪意のある DLL ファイル “msi.dll” が取り込まれており、それらがサイドローディングされていく。

この “msi.dll” は、内部的には “NitrogenInstaller” と呼ばれる Nitrogen イニシャル・アクセス・マルウェアのインストーラーであり、ユーザーから疑念を持たれないようにするため、本来のアプリをインストールした上で、さらに悪意の Python パッケージをする。

Source: Sophos

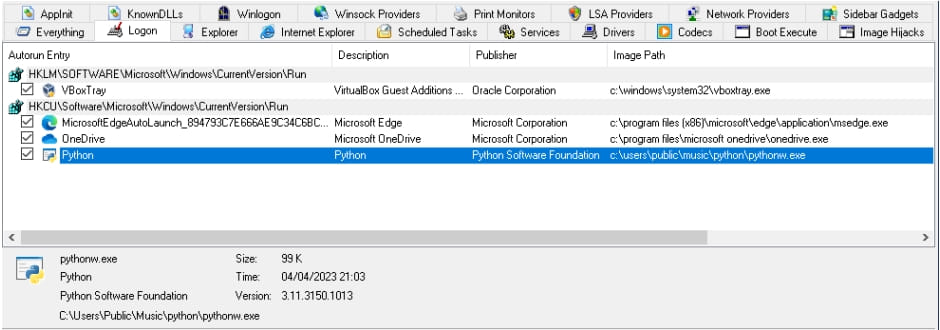

また、NitrogenInstaller は、5分ごとに実行される悪意のあるバイナリ “pythonw.exe” を指す、 “Python “という名前のレジストリ実行キーを、永続化のために作成する。

Source: Sophos

この Python コンポーネントは NitrogenStager (python.311.dll) を実行し、脅威アクターの C2 サーバとの通信を確立し、被害者のシステム上で Meterpreter シェルと Cobalt Strike ビーコンを起動する。

Sophos のアナリストが観測した、いくつかのケースでは、ターゲット・システム上で Meterpreter スクリプトが実行されると、攻撃者は手動コマンドを実行して追加の ZIP ファイルを取得し、Python 3 環境を整理するといった、実践的な活動に移行していった。NitrogenStager は、Python スクリプトを実行できないため、Cobalt Strike をメモリ上で実行するために Python 3 環境が必要となる。

Sophos によると、観測された Nitrogen 攻撃を検出し、その阻止に成功したことで、脅威アクターの目的は特定できなくなったが、ランサムウェア展開のために、侵害したシステムをステージングする感染チェーンであることは明白だ。

その一方で、Trend Micro は以前に、この攻撃チェーンが BlackCat ランサムウェアの展開につながったことを報告していた。

今回のキャンペーンでは、ランサムウェア・ギャングが検索エンジンの広告を悪用し、企業ネットワークへのイニシャル・アクセスを行っていたが、それは初めてのケースではなく、過去には Royal と Clop が、この戦術を使用していた。

ソフトウェアをダウンロードする際に、検索エンジンの「宣伝」結果をクリックすることは避け、開発者の公式サイトからダウンロードすることが、強く推奨される。

また、ソフトウェアの ISO ファイルを利用した、ダウンロードにも注意が必要である。正規の Windows ソフトウェアを配布する方法としては稀であり、通常は “.exe” または “.zip” アーカイブとして提供される点に注意すべきだ。

Google/Bing の広告を介してマルウェアを展開する、Nitrogen というキャンペーンのはなしです。それらのインターネット検索は使用しても、そこに出てくる広告は、安心してクリックできないという時代になってきたようです。とくに、アプリのダウンロードを提示するものなどは、きわめて危険なものと考えるべきです。ご注意ください。

You must be logged in to post a comment.