New Android Malware CherryBlos Utilizing OCR to Steal Sensitive Data

2023/07/29 TheHackerNews — CherryBlos という新たな Android マルウェアが、OCR 技術を悪用することで、写真に保存された機密データを収集していることが確認された。Trend Micro によると、SNS プラットフォーム上の偽の投稿を介して配布される CherryBlosは、暗号通貨ウォレット関連の認証情報を盗む機能を備えており、事前に定義された形式に一致する文字列を、被害者がクリップボードにコピーした際に、ウォレット・アドレスを置き換えるクリッパーとして動作する。

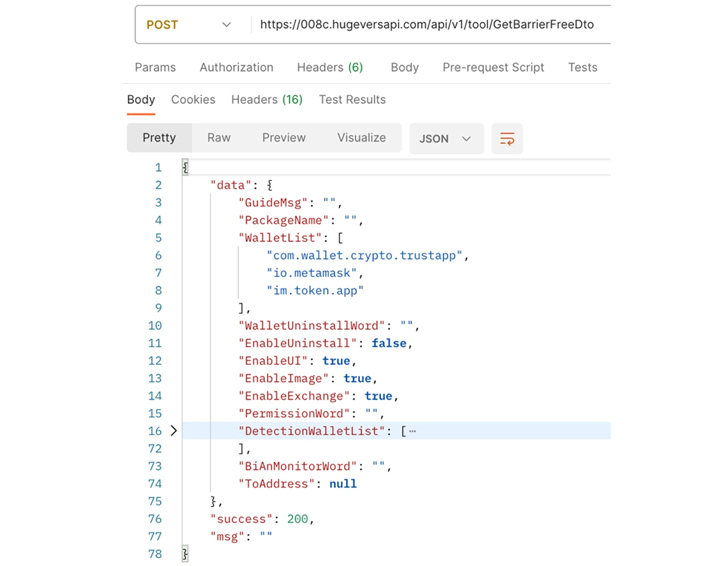

この、問題のアプリがインストールされると、ユーザーに対するアクセス許可を求め、必要に応じて自動的にアクセス許可を追加していく。防御回避策として、ユーザーが Setting を用いて、このアプリを終了またはアンインストールしようとしても、ホーム画面にリダイレクトされてしまうという。

CherryBlos は、正規の暗号ウォレット・アプリ上に、偽のオーバーレイを表示して認証情報を盗み出し、攻撃者が管理するアドレスに不正送金を行う。それに加えて OCR を悪用し、デバイスに保存されている画像や写真から潜在的なニーモニック・フレーズを認識し、その結果をリモート・サーバーに定期的にアップロードするという。

このキャンペーンが成功するか否かは、デバイス上のウォレット・リカバリー・フレーズを、ユーザーがスクリーン・ショットに撮る可能性にかかっている。

Trend Micro によると、CherryBlos により開発されたアプリは、Google Play ストアでも発見されたが、マルウェアは埋め込まれていなかったという。なお、このアプリは Synthnet と名付けられ、Google により削除されている。

また、この脅威アクターは、31件の詐欺収益アプリが関与する、FakeTrade と呼ばれる活動とも関連しているようだ。共有ネットワーク・インフラとアプリ証明書を使用することで、この悪意のアプリは、公式マーケットプレイス上でホストされている。

一連の悪意のアプリは、2021年に Google Play ストアにアップロードされ、マレーシア/ベトナム/インドネシア/フィリピン/ウガンダ/メキシコの Android ユーザーを、ターゲットにしていることが判明している。

Trend Micro は、「これらのアプリは、リコメンドやトップアップを通じてユーザーの収入増加を約束する、電子商取引プラットフォームであると主張している。しかし、ユーザーは、資金を引き出そうとしても引き出せなくなる。

その一方で McAfee は、日本の Android ユーザーを対象とした SMS フィッシング・キャンペーンについて警告している。この攻撃では、電力/水道インフラ会社を装う SpyNote と呼ばれるマルウェアが、ユーザーの端末に感染するようだ。このキャンペーンは、2023年6月初旬に発生している。

同社は、「このマルウェアを起動すると、アプリは偽の設定画面を開き、アクセシビリティ機能を有効にするようユーザーに促す。そして、アクセシビリティ・サービスを許可されると、バックグラウンドでの実行を隠すためにバッテリーの最適化が無効化され、別のマルウェアをインストールするための、ソース不明のインストール許可が自動的に与えられる」と指摘している。

進化し続けるサイバー脅威の中で、マルウェア作者は常に新しいアプローチを考え出し、被害者をおびき寄せ、機密データを盗み出そうとするのは当然のことだ。

昨年に Google は、不正な Android アプリによるアクセシビリティ API の悪用を抑制し、サイドロードされたアプリがアクセシビリティ機能を完全にブロックすることで、侵害されたデバイスからの秘密裏での情報収集活動を阻止し始めた。

しかし、ステーラーやクリッパーは、標的を追跡して関心のある情報を収集するために使用される、多様なマルウェアの1つに過ぎず、個人のプライバシーとセキュリティに対する深刻な脅威は生じ続けている。

今週に発表された新たな調査によると、SpyHide と呼ばれる監視アプリが、遅くとも2016年以降において、世界中の約6万台の Android デバイスから、プライベートな電話データを収集していることが判明している。

maia arson crimew の名で活動するセキュリティ研究者は、「この脅威アクター の中には、自分のアカウントに複数のデバイスが接続している者もいて、複数年にわたり 30台ものデバイスを監視し、スパイしている者もいる」と述べている。

モバイル・ユーザーにとって重要なことは、信頼できないソースからアプリをダウンロードする際には警戒を怠らず、開発者の情報を確認し、アプリのレビューを精査して、潜在的なリスクを軽減することだ。

脅威アクターたちが、Play ストアに偽の開発者アカウントを作成し、マルウェアを配布することを阻止するものは何もないという事実について、Google が気づいていないわけではない。

今月の初めに Google は、組織として登録する全ての新規開発者アカウントに対して、アプリを提出する前に Dun & Bradstreet が割り当てられた、有効な D-U-N-S 番号の提供を義務付けると発表した。この、ユーザーの信頼を構築するための変更は、2023年8月31日に発効する。

正規の暗号ウォレット・アプリ上に、偽のオーバーレイを表示して認証情報を盗み出して不正送金を行う、CherryBlos というマルウェアの登場です。ただし、このマルウェアは OCR を悪用し、デバイスに保存されている画像や写真のフレーズを認識し、その結果をリモート・サーバーにアップロードするとのことです。もし、それらのフレーズに機密情報が含まれているときには、とても厄介なことになります。認証の途中段階などで、スクリーンキャプチャを取ることは、誰にでもあることだと思いますが、その瞬間を CherryBlos は狙っているのです。

You must be logged in to post a comment.