Hackers use Citrix Bleed flaw in attacks on govt networks worldwide

2023/11/01 BleepingComputer — Citrix Bleed と名付けられた 脆弱性CVE-2023-4966 を悪用する攻撃者が、南北アメリカ/ヨーロッパ/アフリカ/アジア太平洋地域の、政府/技術/法律などの組織を標的としている。Mandiant の研究者たちによると、現在進行中の4つのキャンペーンはCitrix NetScaler ADC/Gateway アプライアンスの脆弱性を標的としており、2023年8月下旬から攻撃が行われているようだ。

Citrix としては、認証情報の窃取や横方向の移動に関連する、エクスプロイト後の活動を確認している。その一方で、エクスプロイトが残すフォレンジック・エビデンスは限られたものであり、一連の攻撃におけるステルス性が高いと警告している。

Citrix Bleed

10月10日に公開された Citrix Bleed CVE-2023-4966 脆弱性は、Citrix NetScaler ADC/NetScaler Gateway に影響を及ぼす深刻な欠陥であり、デバイス上の機密情報へのアクセスを可能にするものだ。

修正版が公開された1週間後に Mandiant は、この欠陥を8 月下旬からゼロデイとして悪用するハッカーたちが、既存の認証済みセッションをハイジャックし、多要素保護をバイパスしていたことを明らかにした。

攻撃者たちは特別に作成した HTTP GET リクエストを使用して、システム メモリの内容をアプライアンスから強制的にリターンさせていた。その中に含まれるものには、認証後および MFA チェック後に発行された、有効な Netscaler AAA セッション・クッキーもあるという。

それらの認証クッキーを盗んだハッカーたちは、MFA 認証を再度実行することなくデバイスにアクセスできる。その後に Citrix は、管理者たちに2回目の警告を出し、進行中の攻撃からシステムを保護するよう促した。この攻撃は複雑性が低く、ユーザーによる介入は不要である。

なお、10月25日の時点で、AssetNote の研究者たちが、セッション・トークン窃取による、NetScaler アカウントの乗っ取りを証明する PoC エクスプロイトを公開している。

進行中の攻撃

Mandiant の説明は、アプライアンスにログが記録されていないため、CVE-2023-3966 の悪用に関する調査が困難になっているというものだ。トラフィックをログに記録し、デバイスの悪用について判断するには、WAF (web application firewalls) や、ネットワーク・トラフィック監視アプライアンスなどが必要となる。

つまり、ネットワークが攻撃される前に、この種のモニタリングを使用しない限り、履歴の分析ができず、研究者によるリアルタイム監視は制限される。さらに、この攻撃者は、悪用後のステルス性を維持し、日常業務に紛れ込ませるためのテクニックや、net.exe や netscan.exe などの一般的な管理ツールを使用している。

Mandiant が特定したのは、以下の経路を介して、悪用の試みとセッション・ハイジャックが行われたことだ:

- WAF リクエスト分析:脆弱なエンドポイントへのリクエストは、WAF ツールによりログに記録される。

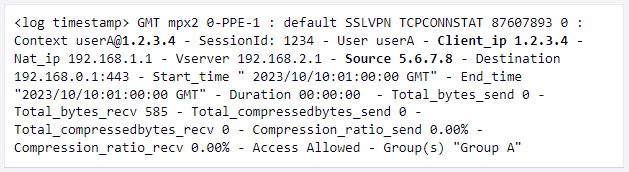

- ログイン・パターンの監視: クライアントとソース IP アドレスの不一致、およびns.log ファイルに書き込まれた同一の IP アドレスからの複数のセッションは、潜在的な不正アクセスの兆候である。

- Windows レジストリの相関: Citrix VDA システム上の Windows レジストリ・エントリと ns.log データを相関させることで、攻撃者の出所を追跡することが可能になる。

- メモリダンプ検査: NSPPE プロセスのメモリコアダンプ・ファイルを解析し、繰り返し文字を含む異常に長い文字列を検出できる。

攻撃目標

脆弱性 CVE-2023-4966 の悪用に成功した攻撃者は、ネットワーク偵察に従事し、アカウントの認証情報を盗み出し、RDP 経由で横方向へと移動する。

この段階で脅威者が使用するツールは、以下のとおりである:

- net.exe:Active Directory (AD) の偵察。

- netscan.exe:内部ネットワークの列挙。

- 7-zip:偵察データを圧縮するための、暗号化されたセグメント化アーカイブを作成。

- certutil:base64 によるエンコードとデコード/バックドアの展開。

- e.exe/d.dll:LSASS プロセスのメモリにロードし、メモリダンプ・ファイルを作成。

- sh3.exe:Mimikatz LSADUMP コマンドを実行し、クレデンシャルを抽出。

- FREEFIRE:C2 サーバに Slack を使用する斬新な 軽量 .NET バックドア。

- Atera:リモート・モニタリングと管理。

- AnyDesk:RDP。

- SplashTop: RDP。

上記の多くは、企業環境で一般的に見られるものだが、これらが複合的に配備されている場合には、侵害の兆候である可能性がある。また、FREEFIRE のようなツールは、侵害の明確な兆候である。そのため、研究者たちは、デバイス上の FREE FIRE の検出に使用できる、Yara ルールをリリースしている。

Mandiant によると、各種のキャンペーンで脆弱性 CVE-2023-4966 を悪用する4組の脅威アクターたちは、悪用後の段階で、いくつかの重複を見せているという。この4者の全てが、csvde.exe/certutil.exe/local.exe/nbtscan.exe を広範囲に使用しており、その中の2つの活動クラスタは Mimikatz を使用していることが確認された。

Citrix から提供されているセキュリティ更新プログラムを適用しても、既存の侵害には対処できないため、完全なインシデント対応が必要となる。システムの復旧に関するアドバイスについては、Mandiant の修復ガイドを参照してほしい。

Citrix Bleed という名前が付けられてしまった脆弱性 CVE-2023-4966 ですが、セッション・トークンを盗み出されてしまうという、とても恐ろしい脆弱性です。このケースは、MFA もバイパスされてしまうので、まさに攻撃し放題という状況に陥ってしまっています。さらに、各種の正規ツールが LOLBIN (Living off the Land Binary) として利用されているので、その分だけ検出も難しくなります。この問題に関する前回の記事は、2023/10/30 の「Citrix Bleed CVE-2023-4966:Python による自動攻撃チェーンが出回っている」です。よろしければ、Citrix で検索も、ご利用ください。

You must be logged in to post a comment.