Mozilla fixes two Firefox zero-day bugs exploited at Pwn2Own

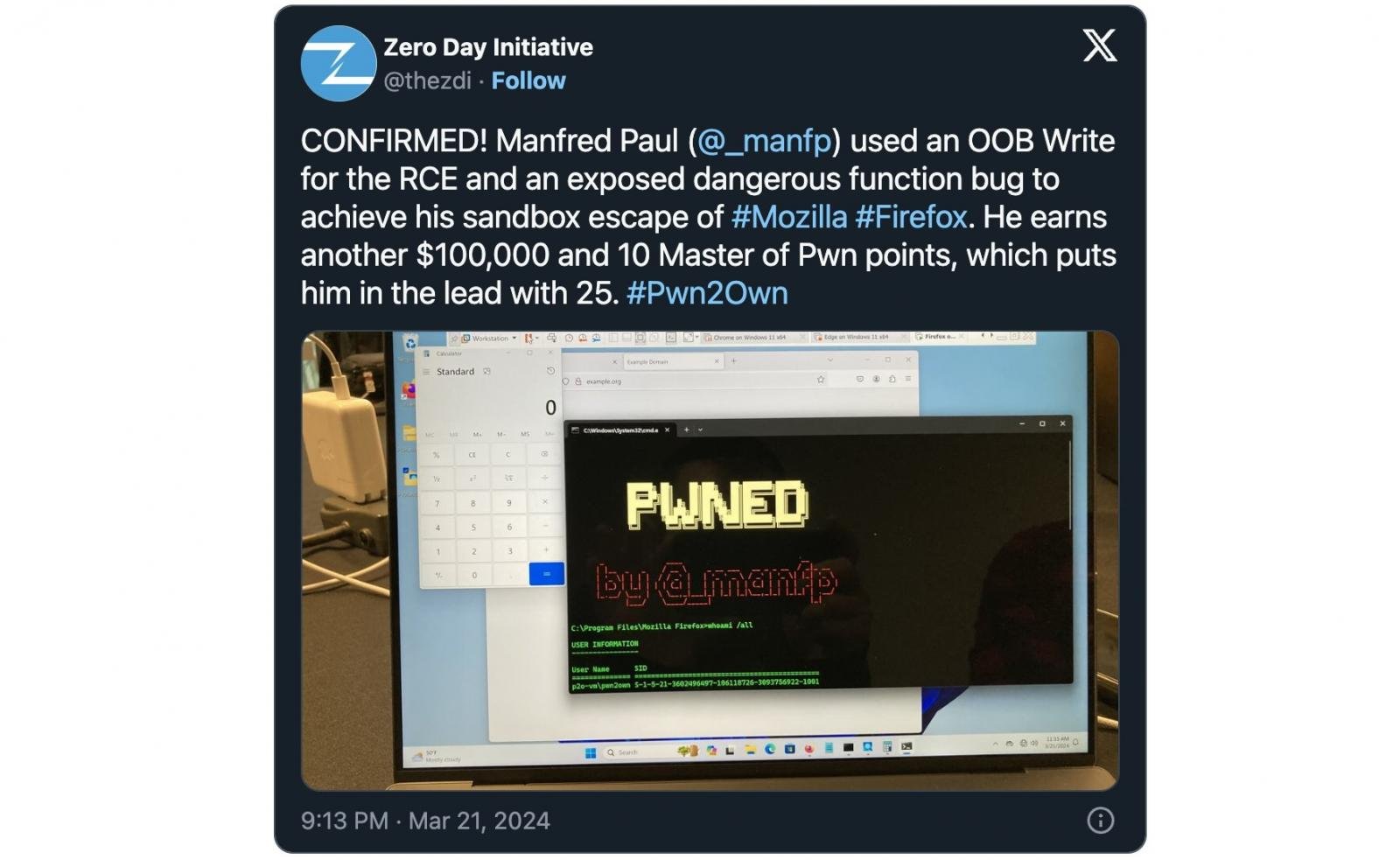

2024/03/22 BleepingComputer — ハッキング・コンテスト Pwn2Own Vancouver 2024 で悪用が実証された、Firefox Web ブラウザに存在する2つのゼロデイ脆弱性に対するセキュリティ・アップデートが、Mozilla からリリースされた。1つ目の脆弱性 CVE-2024-29944 は、境界外 (OOB) 書き込みに起因する、リモート・コード実行につながるものだ。2つ目の脆弱性 CVE-2024-29943 は、危険な関数の利用から、Mozilla Firefox のサンドボックス・エスケープにつながるものだ。この脆弱性を証明した Manfred Paul (@_manfp) は、賞金 $100,000 と、Master of Pwn 10 ポイントを獲得した。

1つ目の脆弱性については、イベントハンドラを介した特権的な JavaScript の実行により、攻撃者が Firefox Desktop Web ブラウザの親プロセスで、攻撃者が任意のコードを実行する可能性があると、 Mozilla は説明している。

2つ目の脆弱性は、脆弱なシステム上で境界チェックを回避する攻撃者に対して、公開外からの JavaScript オブジェクトへのアクセスを許す可能性を持つ。Mozilla は、「攻撃者は、範囲ベースの境界チェック消去を欺くことで、JavaScript オブジェクトに対する境界外からの Read/Write を、攻撃者に許すことになる」と説明している。

Mozilla は、Firefox 124.0.1 および Firefox ESR 115.9.1 におけるセキュリティ欠陥を修正し、デスクトップ・デバイス上のパッチ未適用の Web ブラウザを標的とする、リモートコード実行の攻撃を阻止した。

Pwn2Own ハッキング・コンテストで、Manfred Paul が2つの脆弱性の悪用を証明したが、その翌日には修正されている。

ただし、Trend Micro の Zero Day Initiative のポリシーにより、通常では Pwn2Own コンペティションの後に、修正パッチを公開するまでの猶予として 90日間が与えられる。したがって、ベンダーは、修正パッチの公開に時間をかけられる。

Pwn2Own 2024 Vancouver は 3月22日に終了し、セキュリティ研究者たちは2日間のコンテストで、29件のゼロデイ攻撃とエクスプロイト・チェーンを開示し、総額で $1,132,500 の報奨金を獲得した。

Manfred Paul は、Apple Safari/Google Chrome/Microsoft Edge もハッキングして、賞金 $202,500 と Master of Pwn 25 ポイントを獲得し、今年の優勝者となった。

彼は初日に、PAC バイパスと整数アンダーフローのゼロデイ脆弱性を組み合わせて、Safari 上でリモートコード実行 (RCE) を証明した。さらに、入力時の指定数量に対する不適切な検証の欠陥を標的とした、ダブル・タップ RCE エクスプロイトをデモして、Chrome と Edge をダウンさせた。

これまでの3回の Pwn2Own (Toronto/Tokyo Automotive/Vancouver) において、総額で $3,494,750 の報奨金と、2台の Tesla Model 3 を、ZDI は授与している。

過去には、Pwn2Own 関連の記事を、何本かポストしてきましたが、このところはスルー気味だったと思っています。調べてみたら、直近のものは 2023/04/25 の「VMware の深刻なゼロデイ脆弱性が FIX:Pwn2Own で証明された侵害チェーンに対処」でした。この先は、さぼらずに、拾っていくつもりでいます。よろしければ、Pwn2Own で検索も、ご参照ください。

You must be logged in to post a comment.