VMware fixes critical zero-day exploit chain used at Pwn2Own

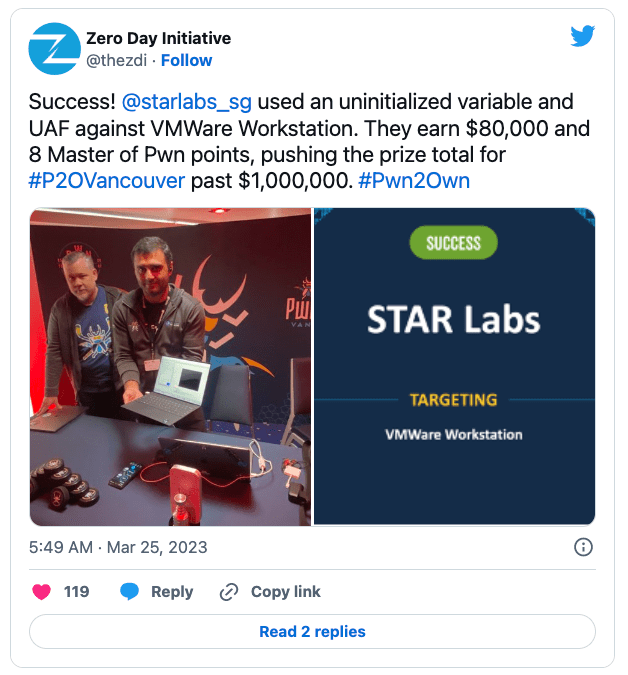

2023/04/25 BleepingComputer — VMware は、2つのゼロデイ脆弱性に対処するための、セキュリティ・アップデートをリリースした。それらの脆弱性の連鎖に成功した攻撃者に対して、VMware Workstation/Fusion ソフトウェア・ハイパーバイザー上で、コード実行を許す可能性がある。この2つの脆弱性は、1ヶ月前に開催された Pwn2Own Vancouver 2023 ハッキング・コンテスト Day-2 で、STAR Labs チームのセキュリティ研究者たちが、デモを行ったエクスプロイト・チェーンの一部である。

Pwn2Own の主催者である Trend Micro の Zero Day Initiative が、技術的な詳細を公表するまでには 90日間の猶予があり、その間に VMware は、このゼロデイ・バグにパッチを当てたことになる。

1つ目の脆弱性 CVE-2023-20869 は、Bluetooth デバイス共有機能におけるスタック・バッファオーバーフローの脆弱性であり、ホスト上で動作する仮想マシンの VMX プロセスとして、ローカル攻撃者によるコード実行をお許すものである。

2つ目の脆弱性 CVE-2023-20870 は、ホストの Bluetooth デバイスを VM と共有する機能における情報漏洩の脆弱性であり、ハイパーバイザーのメモリに含まれる特権情報の読み取りを、VM 上の攻撃者に許すものである。

なお、VMware は、上記の2つの脆弱性に対するパッチを、直ちにシステムに導入できない管理者のために、一時的な回避策も共有している。

この攻撃経路を取り除くためには、影響を受けるデバイスの “Share Bluetooth devices with the virtual machine” オプションのチェックを外して、仮想マシンのBluetooth サポートを OFF にする (詳細についてはココを参照) 。

今日は、VMware Workstation/Fusion ホスト型ハイパーバイザーに影響を及ぼす、別の脆弱性も対処された。

3つ目の脆弱性 CVE-2023-20871 は、VMware Fusion Raw Disk に存在するローカル権限昇格に起因するものであり、ホスト OS への read/write 権限を持つ攻撃者が悪用すると、昇格した権限をもちいて ホスト OS への root アクセスが取得されるというものだ。

4つ目の脆弱性 CVE-2023-20872 は、SCSI CD/DVD デバイス・エミュレーションにおける、境界外 read/write の脆弱性と説明されており、Workstation/Fusion に影響を及ぼす。

この脆弱性は、物理的な CD/DVD ドライブが接続され、仮想 SCSI コントローラを使用するようにコンフィグレーションされた VM にアクセスしたローカル攻撃者に対して、ハイパーバイザー上でのコード実行を許すものだ。

この CVE-2023-20872 について、管理者が実施できる一時的な回避策としては、仮想マシンからの CD/DVD デバイスの排除、もしくは、仮想マシンによる仮想 SCSI コントローラの使用の停止がある。

先週にも VMware は、脆弱なアプライアンス上で、認証されていない攻撃者にリモート実行を許してしまう、vRealize Log Insight の深刻な脆弱性にパッチを適用している。

Pwn2Own における VMware ハッキングは、おそらく Day_3 のことだと思いますが、その時の記事には CVE は記載されていません。また、本文の末尾にある、vRealize Log Insight の件は、2023/04/20 の「VMware Aria Operations for Logs の脆弱性 CVE-2023-20864/CVE-2023-20865 が FIX」のことだと推測できます。よろしければ、VMware で検索も、ご利用ください。

You must be logged in to post a comment.