TP-Link Archer WiFi router flaw exploited by Mirai malware

2023/04/25 BleepingComputer — マルウェア・ボットネット Mirai は、TP-Link Archer A21 (AX1800) WiFi ルーターに存在する脆弱性 CVE-2023-1389 を積極的に悪用して、このデバイスを DDoS (分散サービス拒否) の大群に組み込んでいる。2022年12月に開催された Pwn2Own Toronto のハッキング・イベントで、この欠陥の悪用に挑んだ2つのハッキング・チームが、異なる経路 (LAN/WAN インターフェイス・アクセス) を介して、このデバイスへの侵入を成功させた。

2023年1月の時点で、この欠陥を開示された TP-Link は、2023年3月に新しいファームウェア・アップデートで修正版をリリースしている。その一方で、先週から野放し状態での悪用の試みが Zero Day Initiative (ZDI) により検出され、東ヨーロッパに集中していた侵害が、世界中へと広がっている。

Mirai ボットネットによるエクスプロイト

この、認証を必要としないコマンド・インジェクションの脆弱性 CVE-2023-1389 (CVSS v3: 8.8) は、TP-Link Archer AX21 ルーターの、Web 管理インタフェースの locale API に存在する。

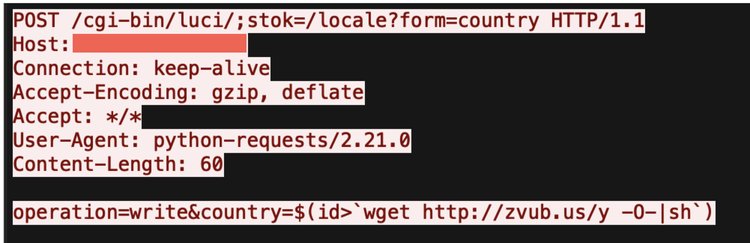

具体的に言うと、このルーターの言語設定を管理する locale API には、受信内容の検証/フィルタリングをいった、入力サニタイズが欠如している。したがって、リモート攻撃者は、デバイス上で実行されるべきコマンドを注入できる。

つまり、locale API の country パラメータにコマンド・ペイロードを取り込んだ、悪意のリクエストをルーターに送信した後に、このコマンドの実行をトリガーするための、2番目のリクエストを送信することで、この欠陥を悪用できる。

2023年4月11日から、野放し状態での悪用が観測され始め、いまでは世界中で検出されるようになった。

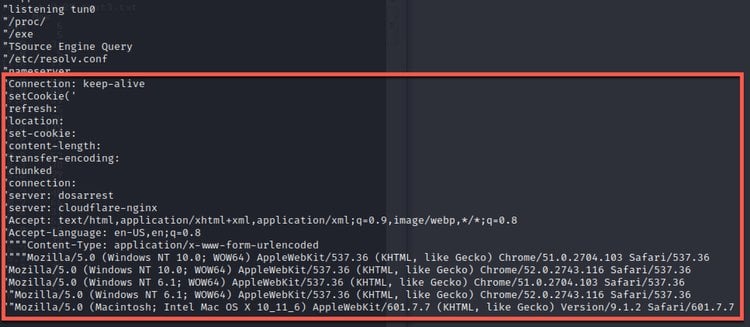

ZDI によると、マルウェア・ボットネット Mirai の新バージョンが、この TP-Link の脆弱性を悪用して、デバイスにアクセスしているとのことだ。そして、このルーターのアーキテクチャに適したバイナリ・ペイロードをダウンロードし、ボットネットに参加させている。

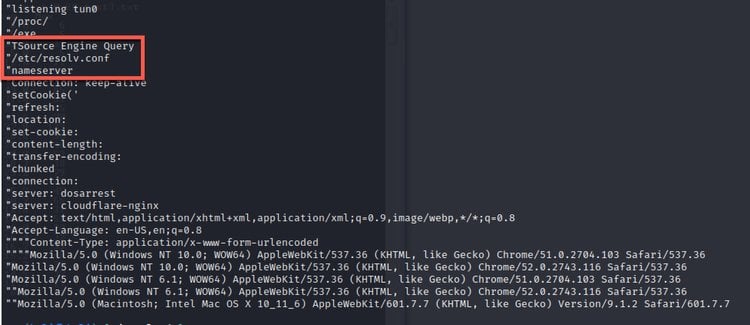

Mirai のバージョンの中には、DDoS 攻撃に特化したものがあり、主にゲーム・サーバ Valve Source Engine (VSE) に対して攻撃を開始する機能を備えている。

この新しいマルウェア・バージョンは、正規のネットワーク・トラフィックを模倣するという特質を持っている。したがって、悪意/正規のトラフィックを区別する、DDoS 緩和ソリューションが、効果的にゴミ・トラフィックを拒否することが難しくなっている。

TP-Link の修正

2023年2月24日に TP-Link は、この問題への対応を試みたが、その修正は不完全であり、悪用を防ぐことができなかった。

そして、2023年3月14日に、CVE-2023-1389 のリスクに対処するファームウェア・アップデートを公開し、そのバージョンを 1.1.4 Build 20230219 に引き上げた。

Archer AX21 AX1800 デュアルバンド WiFi 6 ルーターの所有者は、この Web ページから、デバイスのバージョンに応じた最新のファームウェア・アップデートをダウンロードできる。

TP-Link ルーターが感染した場合の兆候として挙げられるのは、デバイスの過熱/インターネットの切断/デバイス・ネットワーク設定の不可解な変更/管理ユーザー・パスワードのリセットなどがある。

2023年3月の Pwn2Own に関しては、Day_1 と Day_3 のレポートを訳しましたが、そこには TP-Link が入っていないので、Day_2 のテーマだったのかもしれません。この脆弱性 CVE-2023-1389 に関しては、Mirai による悪用も検出されているとのことなので、要注意です。よろしければ、TP-Link で検索も、ご利用ください。

You must be logged in to post a comment.