New SLP Vulnerability Could Let Attackers Launch 2200x Powerful DDoS Attacks

2023/04/25 TheHackerNews — Service Location Protocol (SLP) に存在する深刻な脆弱性を悪用する脅威アクターが、大規模な標的型サービス拒否攻撃を行う可能性があることが判明した。Bitsight と Curesec の研究者である Pedro Umbelino と Marco Lux は、「この脆弱性の悪用に成功した攻撃者は、脆弱なインスタンスを利用して、2200倍という高倍率で大規模なサービス拒否 (DoS) 増幅攻撃を行う可能性があり、これまで報告された中で最大の増幅攻撃の1つになり得る」と、The Hacker News に寄せた報告書で述べている。

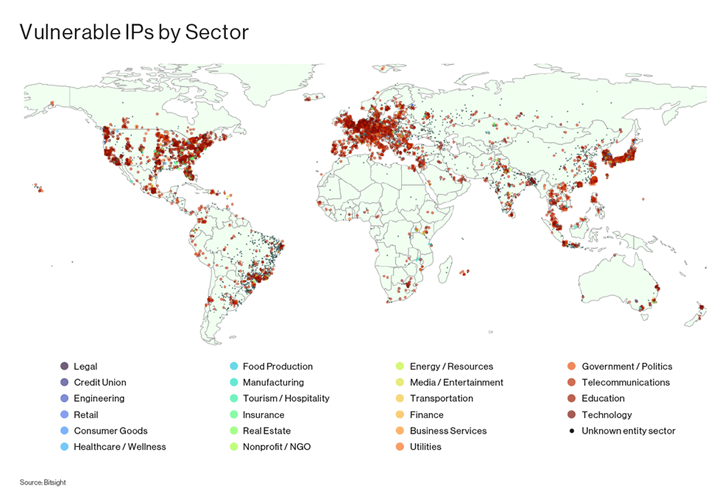

この脆弱性 CVE-2023-29552 (CVSS:8.6) は、2,000以上のグローバル組織とインターネット経由でアクセスできる、54,000以上の SLP インスタンスに影響を与えると言われている。

それらのインスタンスに含まれるものとして挙げられるのは、VMWare ESXi Hypervisor/Konica Minolta Printer/Planex Router/IBM Integrated Management Module (IMM)/SMC IPMI などの、665 種類の製品である。

また、それらの脆弱な SLP インスタンスを保有する国々の Top-10 は、米国/英国/日本/ドイツ/カナダ/フランス/イタリア/ブラジル/オランダ/スペインとなる。

SLP とは、コンピュータなどのデバイスから、ローカルエリア・ネットワーク内のサービスである、プリンタ/ファイルサーバ/ネットワーク・リソースなどを見つけるためのプロトコルである。

この、脆弱性 CVE-2023-29552 の悪用に成功した攻撃者は、影響を受けやすい SLP インスタンスを利用して反射増幅攻撃を行い、ターゲット・サーバを偽トラフィックで圧倒していく。

そのために攻撃者が行うべきことは、UDP ポート 427 で SLP サーバを見つけだし、”services until SLP denies more entries” を登録し、被害者の IP をソースアドレスとして用いて、そのサービスに対する偽装リクエストを繰り返すだけである。

この種の攻撃は、最大で 2,200 倍の増幅を生じるため、大規模な DoS 攻撃に至る恐れがある。この脅威を軽減するためには、インターネットに直接接続されたシステムでの SLP の無効化、もしくは、UDP/TCP ポート 427 トラフィックのフィルタリングが推奨される。

研究者たちは、「強力な認証とアクセス制御を実施し、許可されたユーザーのみが正しいネットワーク・リソースにアクセスできるようにすべきである。また、アクセスを厳密に監視/監査することも重要になる」と述べている。

Web セキュリティ企業の Cloudflare のアドバイザリには、「脅威アクターたちが、新しい DDoS 増幅ベクターを試しているため、今後の数週間において SLP ベースの DDoS攻撃が大幅に上昇すると予想される」と記さている。

今回の発見は、VMware の SLP 実装における2年前の脆弱性が、ESXiArgs ランサムウェア。ギャングにより悪用され、今年の初めに広範な攻撃が行われたことに起因している。

Service Location Protocol (SLP) を Wikipedia で調べてみると、「サービスの種類や属性を指定してネットワーク・サービスを検索することができる。SLP は企業内ネットワークのように、適切に管理されたネットワーク上で使用することを前提とし、大域的なインターネットにおいて使用できない」と記されています。ただし、今日の記事と合わせて読むと、「インターネットでは使用してはいけない」と解釈すべきなのでしょう。その SLP を、脅威アクターが悪用する可能性があるようです。そして、脆弱な SLP インスタンスを余裕する国として、日本は3位だと、Bitsight のレポートは説明しています。

You must be logged in to post a comment.