Google Chrome adds app-bound encryption to block infostealer malware

2024/07/30 BleepingComputer — Google Chrome は、情報窃取型のマルウェア攻撃に対するセキュリティ向上のため、Windows システム上でより優れたクッキー保護のための新機能 App-Bound Encryption を追加した。Chrome のソフトウェア・エンジニアである Will Harris が、7月30日に発表したブログで説明しているように、現時点における Chrome は、クッキーやパスワードなどの機密データを保護するために、各 OS が提供する最も堅牢な技術を使用している。具体的には、以下のとおりである。

- macOS:Keychain

- Linux:kwallet または gnome-libsecret

- Windows:Data Protection API (DPAPI)

DPAPI によるプロテクションは、コールドブート攻撃に対して、また、Windows システム上の他のユーザーからの攻撃に対して、静止状態のデータを保護するためのものである。したがって、ログインしたユーザーとして、コードを実行するように設計された、悪意のあるツールやスクリプトからの保護は不可能である。

Harris は、「Chrome 127 では、App-Bound Encryption プリミティブを提供することで DPAPI を改良し、Windows 版に新しい保護機能導入している。ログインしているユーザーが実行する、あらゆるアプリから、この種のデータにアクセスできるわけではなくなる。つまり Chrome は、macOS でのキーチェーンの動作と同様に、アプリの ID に結びついたデータを暗号化できるようになった」と述べている。

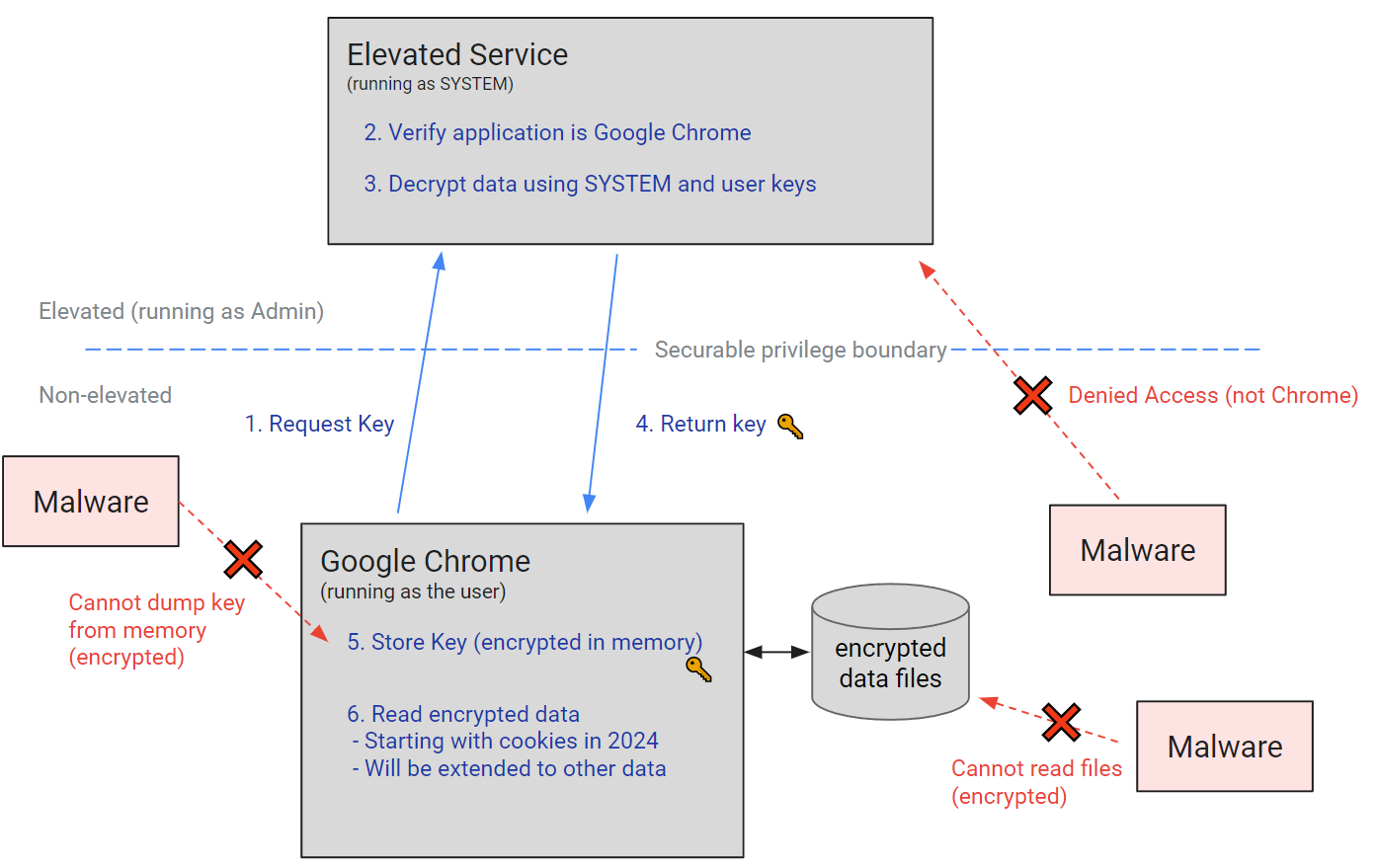

Chrome の App-Bound Encryption は、SYSTEM 権限で実行される新しい Windows サービスを使用し、アプリが暗号化を要求する際にアプリの身元確認を行う。このサービスは、暗号化されたデータにアプリの身元をエンコードするため、対象となるアプリからの復号化だけが許可されるようになる。

このサービスはシステム特権で動作するため、攻撃を試行する脅威アクターにとっては、システム特権の獲得もしくは、Chrome へのコード注入などが条件となる。さらに言えば、この種のアクションは、一般的または正当なものではないため、マルウェアによるデータ窃取などが実行されると、ウイルス対策ソフトウェアにより容易に検出される。

この改善された保護機能は、パスワード/支払いデータなどに加えて、永続的な認証トークンにまで拡大されるため、情報窃取マルウェアの攻撃に対して、機密データの保護が強化される。

また、Safe Browsing/Device Bound Session Credentials を使用した Chrome のダウンロード保護や、盗まれた Cookie の使用を警告する、アカウント・ベースの脅威検出なども追加される。これらは、最近になって Google が発表した、ユーザー・データ保護のための取り組みの一部である。

Harris は、「App-Bound Encryption は、攻撃者によるデータ窃盗のコストを増加させ、また、システム上での攻撃者の行動を検知しやすくするものだ。その一方で、防御者にとっては、システム上の他のアプリに許容する動作について、明確な線引きが可能になる」と指摘している。

彼は、「マルウェアが絶えず進化する状況を踏まえて、セキュリティ・コミュニティーの人々と協力しながら、強力なアプリ分離プリミティブなどによる検出の改善や、あらゆるバイパスに対する OS 保護について、引き続き関与していきたいと考えている」と締め括っている。

先週に Google は、パスワードで保護されたアーカイブをダウンロードする際の、新たな Chrome アラートを展開している。それにより、悪意のダウンロード・ファイルに関する、より多くの情報を取り込んだ警告が提供される。

Chrome がお持するデータに対する、他のアプリからのアクセスを遮断する機能が実装されたとのことです。それにより、認証情報やクッキーなどのデータの安全性が担保されますが、Chrome エクステンションは、どうなるのでしょうか? そもそも、エクステンションが取得するデータは、Chrome のデータとして取り扱われるのでしょうか? Google のブログでも、エクステンションについては触れられていませんでした。そのあたりも、今後に明らかにされていくのでしょう。

You must be logged in to post a comment.