New Phishing Attack Using Invisible Characters Hidden in Subject Line Using MIME Encoding

2025/10/28 gbhackers — MIME エンコードの悪用により、メールの件名に埋め込まれた不可視の Unicode 文字を武器化する高度なフィッシング手法を、セキュリティ研究者たちが発見した。この手法は、メール・セキュリティ専門家の間でも、ほとんど知られていない。エンド・ユーザーによるメール操作を損なわずに、その手口を進化させる攻撃者が自動フィルタリング・システムを回避していく状況が、この発見により明らかになった。

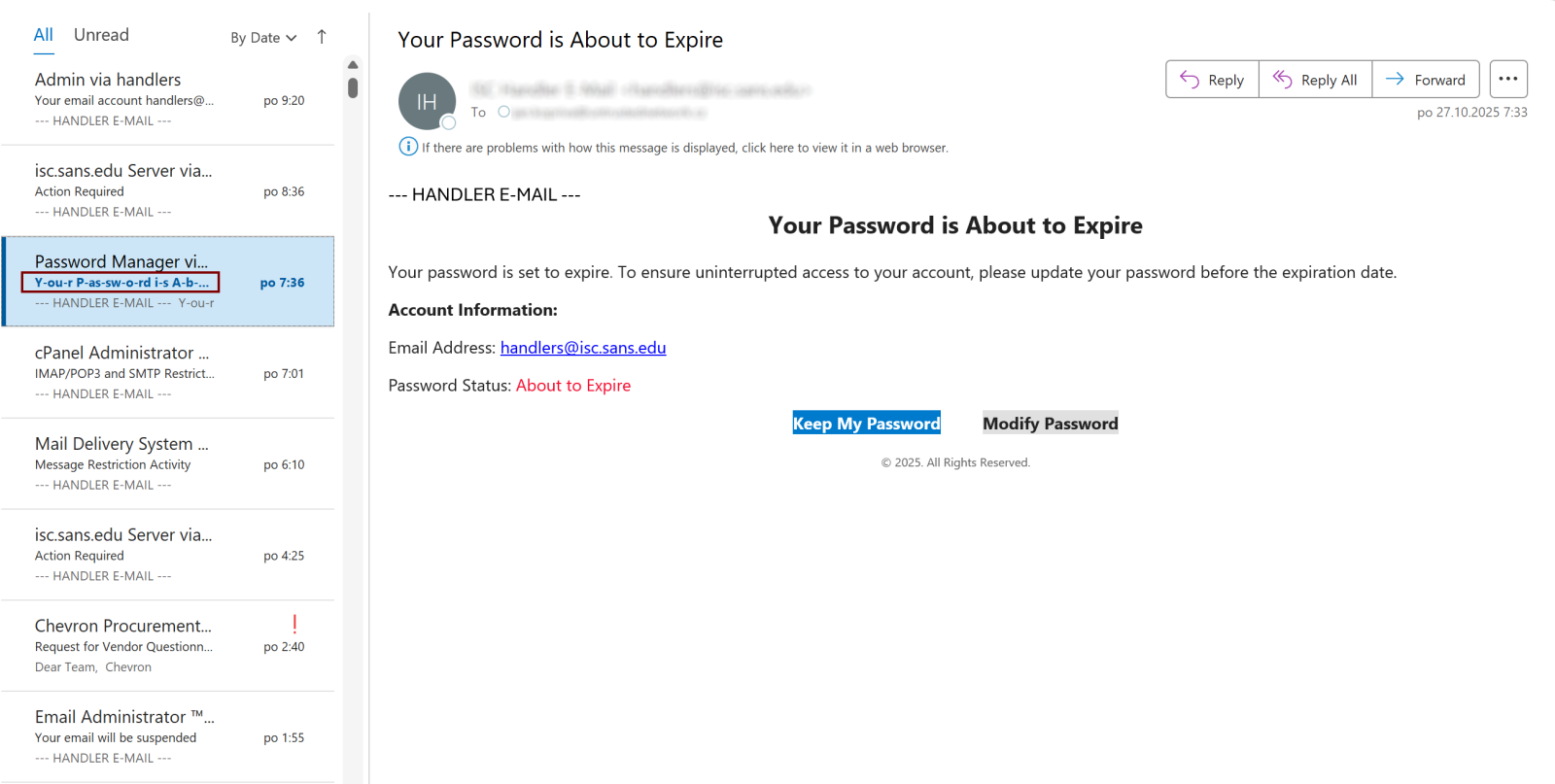

メッセージを傍受することで実施される定期的なマルウェア分析中に、セキュリティ・アナリストは特異なフィッシング・メールを発見した。Outlook では正常に表示されるメールの件名に、メッセージ一覧ビューで確認すると隠れてしまう異常な箇所が含まれていた。

最初の検査では不可視文字の存在が示唆され、メール・ヘッダーの解析/検証により、この仮説が確認された。

隠れた脅威の解読

このメールの件名で採用されていたのは、メール・ヘッダーで非 ASCII テキストを送信するための標準的なメカニズムである、RFC 2047 MIME エンコード・ワード形式である。そして悪意の件名は、2種類のエンコード・ワード・セグメントで構成され、それぞれに含まれるのは Base64 エンコード処理された UTF-8 文字セット・データである。

この文字列をデコードすると、テキスト全体に戦略的に散りばめられたソフト・ハイフン文字 (Unicode コードポイント U+00AD) が、複数回にわたり出現していることが明らかになった。それらのソフト・ハイフンは、一般的に HTML エンティティとして認識され、文書の書式設定においてハイフネーション・ポイントを制御するという正当な目的を果たす。

しかし、Outlook などの大半のメール・クライアントは、ソフト・ハイフンを非表示の文字としてレンダリングするため、人間の読者には認識できないが、技術的にはメッセージ構造内に存在している。検出メカニズムの回避を試行する脅威アクターにとって、それが理想的な難読化ベクターとなっていた。

攻撃者が採用していたのは、MIME エンコードと複数のエンコードされた単語セグメントをカバーする、ソフト・ハイフンの挿入を組み合わせるという二重構造の回避戦略である。

悪意の可能性のあるキーワードを視覚的に認識できないパターンに分割し、既知のフィッシングの兆候を検出するように設計されたシグネチャ・ベースのフィルタリング・ルールが、このアプローチにより回避される。

つまり、受信者たちには正常に見える件名が、セキュリティ・システムのアルゴリズムからは破損しているように見えていた。

軽視されてきたメール件名への対策

この攻撃の特徴は、メールの件名に特化した不可視文字の難読化が用いられている点である。

2021 年に Microsoft Threat Intelligence が報告したのは、メールの本文や件名に不可視の Unicode 文字を、攻撃者が回避策として挿入するケースがあることだった。しかし、観測されたフィッシング攻撃において。この手法が用いられることは極めて稀である。

これまでのセキュリティ・コミュニティが主眼を置いてきたのは、件名ではなくメッセージ本文内での不可視文字の検出だった。

それが、現在のメール・セキュリティ実装における顕著な盲点である。コンテンツ重視のフィルタリング・ソリューションの多くは、メッセージ本文/URL/添付ファイルの分析に重点を置いているが、件名の精査は軽視されてきた。

メール全体を包括的にカバーする Unicode 文字フィルタリングを実装していないソリューションは、この見落とされがちなベクターを悪用する攻撃者により回避される可能性がある。

キャンペーンの詳細と推奨事項

傍受されたキャンペーンで使用されていたソフト・ハイフンは、件名だけではなくメール本文全体に散在しており、個々の単語を断片化することで意味をさらに不明瞭にしていた。

それらのフィッシング・メッセージは、侵害済みのドメインでホストされる認証情報収集 Web ページへ、具体的には認証情報を取得するために設計された Web メール・ログイン・ポータルへと、受信者たちを誘導していた。

ユーザー組織にとって必要なことは、メール・フィルタリング・ポリシーを直ちに見直し、件名とメッセージ本文の両方に対して、包括的な Unicode 文字検出を実装することである。

セキュリティ管理者が行うべきことは、ヘッダー内の MIME エンコードされた疑わしい文字パターンの調査である。さらに、従来のキーワード・マッチングを超えた難読化手法を識別する、より高度なコンテンツ分析システムの導入も検討すべきだろう。

脅威アクターが回避手法を改良し続けているため、防御戦略の高度化も必要となる。

MIME エンコードと不可視 Unicode (例:ソフト・ハイフン U+00AD) を組み合わせて、視覚的には正常なメール件名をフィルタには分断して見せる手法が検出されました。この攻撃者は、エンコード済みワードを細切れにして、既存のシグネチャや本文中心の解析をすり抜けています。Outlook を利用するチームは、ご注意ください。

You must be logged in to post a comment.