CISA tells federal agencies to fix actively exploited F5 BIG-IP bug

2022/05/11 BleepingComputer — 米国の Cybersecurity and Infrastructure Security Agency (CISA) は、積極的に悪用されるバグのリストに、BIG-IP ネットワーク・デバイスに深刻な影響を与える、脆弱性 CVE-2022-1388 を新たに追加した。BIG-IP ソリューションを使用する F5 の顧客の中には、連邦政府機関/Fortune 500 企業/銀行/サービス・プロバイダ/コンシューマ・ブランド (Microsoft/Oracle/Facebook など) が含まれているが、同社は Fortune 50 のうちの 48社が F5ユーザーだとしている。

また、F5 のソリューションは、米国連邦政府執行部の全15部門に導入されているほか、世界の通信事業者 Top-10と、米国の商業銀行 Top-15 の、すべてにおいて利用されている [PDF]。

先週に同社は、深刻な脆弱性 CVE-2022-1388 が、BIG-IP iControl REST 認証コンポーネントに影響することを明らかにした。このバグにより、リモートの攻撃者は、パッチを適用していない BIG-IP ネットワーク・デバイスの root 上で、認証なしにコマンドを実行できるようになる。

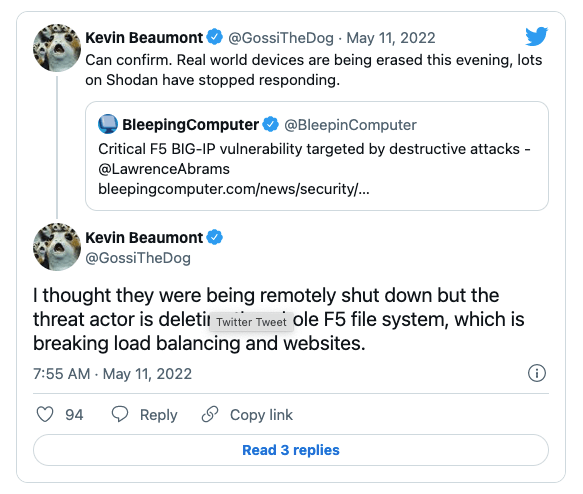

その数日後には、セキュリティ研究者たちが Twitter/GitHub で共有したエクスプロイトを、脅威アクターたちが使用し始めた。これらの攻撃者の大半は、侵入したネットワークに Web シェルをドロップするだけだったが、SANS Internet Storm Center とセキュリティ研究者の Kevin Beaumont は、脅威アクター が “rm -rf /*” コマンドを実行して、BIG-IP デバイスの Linux ファイル・システムを消去できることを発見している。

F5 のコメントは、「我々は SANS と連絡を取り、この問題を調査している。まだ、未パッチのユーザーは、BIG-IP の修正バージョンにアップデートするか、セキュリティ勧告に詳述されている緩和策の、いずれかを実施することを強く推奨する。BIG-IP の管理インターフェース (TMUI) を決してパブリックなインターネットには公開せず、アクセスを制限するための適切な制御が行われていることを確認してほしい」というものだ。

米国連邦政府機関には3週間のパッチ適用期間が与えられた

標的デバイスを破壊する攻撃に使用できる、F5 BIG-IP エクスプロイトが表面化した後に、CISA は Known Exploited Vulnerabilities Catalog (KEV) に、この脆弱性を追加した。2021年11月に発行された BOD 22-01 で拘束される運用指令によると、すべての連邦民間行政機関 (FCEB) は、CISA の KEV カタログに追加されたセキュリティ欠陥を悪用する攻撃から、そのシステムを保護する必要が生じる。

CISA は、5月31日までの3週間で、この積極的に悪用される脆弱性 CVE-2022-1388 にパッチを当て、進行中/潜在的な悪用の試みを阻止するよう、各機関に指示した。

この指令は米国連邦政府機関だけに適用されるが、CISA は全ての組織に対して、この攻撃を防ぐためのバグ修正を実施するよう強く求めている。

2021年11月に CISA は、「この種の脆弱性は、あらゆる種類の悪意のサイバー行為者にとって、頻繁に悪用することが可能な攻撃経路であり、連邦政府の企業にとって大きなリスクとなる」と説明している。この BOD 22-01 が発行されて以来、CISA は数百のセキュリティ・バグを、積極的に悪用される脆弱性のリストに追加し、米国連邦政府機関への侵入を防ぐためのパッチを適用するよう命じている。

5月10日の「F5 BIG-IP の深刻な脆弱性 CVE-2022-1388 が FIX:デバイスの消去も起こり得る」では、その悪用が始まり、侵攻な影響が生じるというところまで、脆弱性 CVE-2022-1388 に関する情報が整理されてきました。それを受けて、CISA も動き出し、悪用脆弱性リスト (KEV) に CVE-2022-1388 が追加されたとのことです。

You must be logged in to post a comment.