Learn How Hackers Can Hijack Your Online Accounts Even Before You Create Them

2022/05/25 TheHackerNews — 悪意の行為者は、アカウント・プリ・ハイジャックと呼ばれる新しい手法で、ユーザーのオンラインア・カウントに不正にアクセスできることが、新しい研究で明らかになった。この攻撃は、Web サイトなどのオンライン・プラットフォームにおける、一般的なアカウント作成プロセスを狙ったものであり、何も知らない被害者が対象サービスのアカウントを作成する前に、敵対者による一連のアクションの実行が可能となる。この研究は、独立系セキュリティ研究者の Avinash Sudhodanan が、Microsoft Security Response Center (MSRC) のAndrew Paverd と共同で行ったものである。

プレ・ハイジャックの前提条件は、被害者に関連する一意の識別子であるメールアドレスや電話番号などを、攻撃者が事前に所有していることである。これらの情報は、被害者のソーシャルメディアのアカウントをスクレイピングするか、無数のデータ侵害の結果として Web 上で流通しているクレデンシャル・ダンプから入手できる。

その中には、敵対者と被害者の両方が、アカウント作成時に同じメールアドレスを使用し、両者に対してアカウントへの同時アクセスを許可するという、可能性があるものまで含まれる。このプリ・ジャック攻撃は、アカウント乗っ取りと同様に、被害者が知らないうちに、攻撃者が秘密裏に機密情報にアクセスし、また、サービスの性質によっては本人になりすますことなどが可能になる。

研究者たちは、「被害者がアカウントを作成する前に、攻撃者が被害者のメールアドレスを用いて対象サービスのアカウントを作成できた場合、攻撃者は様々な技術を使用して、アカウントを乗っ取った前の状態に戻せる」と述べている。

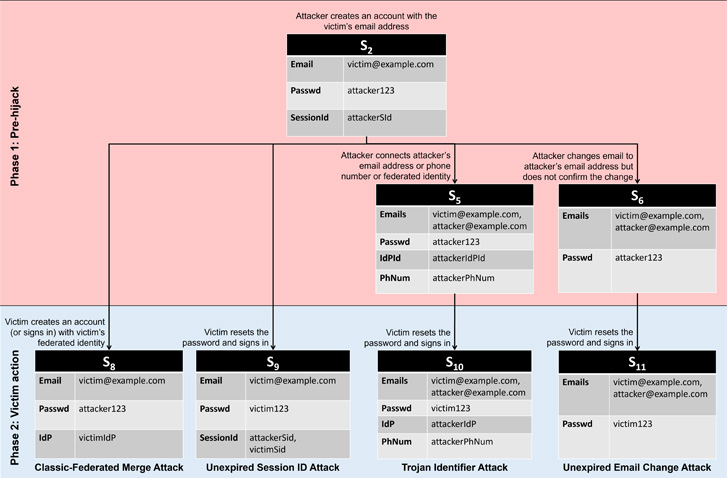

プレ・ハイジャック攻撃の5つのタイプは以下の通りであり、被害者がアクセス権を回復してアカウントを使い始めた後に、攻撃者はアクセス権を回復してアカウントを乗っ取ることができる。

- Classic-Federated Merge Attack (クラシック統合型マージ攻撃):同じ電子メールアドレスを用いて、クラシック統合型 ID ルートを使って作成した2つのアカウントにより、被害者と攻撃者が同じアカウントにアクセスできるようにする。

- Unexpired Session Identifier Attack (期限切れセッション識別子攻撃):攻撃者が被害者の電子メールアドレスを使用してアカウントを作成し、長時間アクティブなセッションを維持する。ユーザーが同じメールアドレスを用いてアカウントを回復すると、パスワードのリセットで攻撃者のセッションが終了させないため、攻撃者はアクセスを維持し続ける。

- Trojan Identifier Attack (トロイの木馬攻撃):攻撃者は、被害者の電子メールアドレスを用いてアカウントを作成し、たとえば自分のコントロール下にある第二の電子メールアドレスや電話番号などの、トロイの木馬の識別子を追加する。そのため、正当なユーザーがパスワード・リセット後にアクセス権を回復した場合、攻撃者はトロイの木馬の識別子を使用してアカウントへのアクセスを回復できる。

- Unexpired Email Change Attack (期限切れメール変更攻撃):攻撃者は、被害者のメールアドレスを用いてアカウントを作成し、そのメールアドレスを自分の管理下にあるものに変更する。対象サービスから、新しい電子メールアドレスに検証用 URL が送信されると、被害者がアカウントを使用し始めるのを攻撃者は待ち、電子メールの変更プロセスを完了させてアカウントの制御権を奪取する。

- Non-Verifying Identity Provider (IdP) Attack (非検証 ID プロバイダ):攻撃者は、非検証 IdP を使用して対象サービスのアカウントを作成する。被害者が同じメールアドレスで古典的な登録方法でアカウントを作成した場合、攻撃者がアカウントにアクセスすることが可能になる。

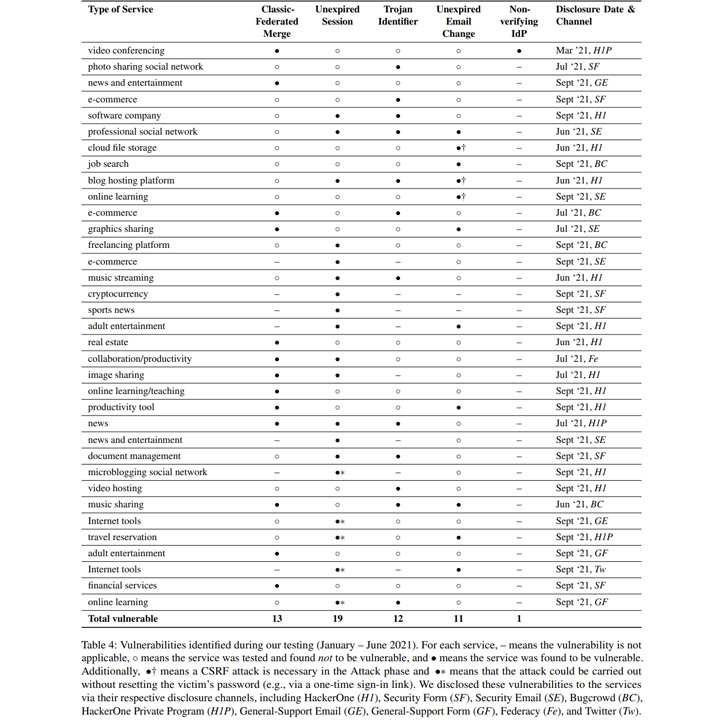

Alexa が提供する、最も人気のある 75 の Web サイトを対象とした実証評価では、35のサービスで 56件のプリ・ハッキング脆弱性が確認された。この中には、13件のClassic-Federated Merge/19件の Unexpired Session Identifier/12件の Trojan Identifier/11件の Unexpired Email Change/1件の Non-Verifying IdP 攻撃が、いくつかの有名なプラットフォームで発見されている。

- Dropbox – Unexpired Email Change Attack

- Instagram – Trojan Identifier Attack

- LinkedIn – Unexpired Session and Trojan Identifier Attacks

- WordPress.com – Unexpired Session and Unexpired Email Change Attacks

- Zoom – Classic-Federated Merge and Non-verifying IdP Attacks

研究者たちは、「これらの攻撃の根本的な原因は、主張された識別子の所有権を確認できないことにある。多くのサービスは、この種の検証を行っているが、多くの場合において、非同期的に検証を行うため、ユーザーの識別子が検証される前に、アカウント固有の機能が悪用される可能性がある。それにより、ユーザービリティが向上する (サインアップ時のユーザーの手間を減らす) かもしれないが、プレ・ハイジャック攻撃に対しては、ユーザーを脆弱なままに放置する」と述べている。

プレ・ハイジャック攻撃を軽減するためには、個々のサービスにおける厳格な識別子検証の実装が重要であり、MFA を用いるユーザー・アカウント保護が推奨される。

研究者たちは、「MFA を正しく実装すれば、対象アカウントの正当な使用が開始された後に、プレ・ハイジャックしたアカウントで攻撃者は認証を行えなくなる。また、サービスは、期限切れセッション攻撃を防ぐために、MFA を有効にする前に作成されたセッションを、無効にする必要がある」と指摘している。

その上で、それぞれのオンライン・サービスに対しては、アカウント管理に対する綿密な防御アプローチのために、検証されていないアカウントを定期的に削除し、電子メールアドレスの変更確認を強制し、パスワード・リセット中にセッションを無効にすることなどが推奨される。

Sudhodanan と Paverd は、「サービスがクラシック・ルートで作成されたアカウントと、連携ルートで作成したアカウントを統合する場合 (または逆)、その時点において正当なユーザーが両方のアカウントを管理していることを、サービス側として確認する必要がある」と述べている。

いろんなことを考えるものだと、ちょっと感心しながら訳した記事です。脅威アクターがターゲットにするには、なかなか効率のよい良い方法だと思いますし、ユーザー側に落ち度がなくても、攻撃は成功してしまいます。ただし、文中にもあるように、MFA の実装と適切な運用で、このアカウント・プレ・ハイシャックは防げるはずです。被害が大きくならないうちに、ぜひ、対処してほしい問題です。よろしければ、Microsoft Security Response Center の Pre-hijacking Attacks on Web User Accounts も、ご参照ください。

You must be logged in to post a comment.