Realtek Vulnerability Under Attack: Over 134 Million Attempts to Hack IoT Devices

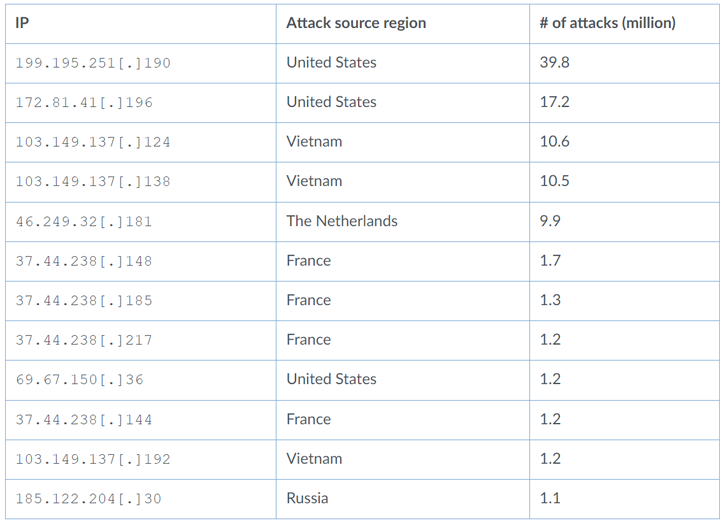

2023/01/30 TheHackerNews — 2022年8月から始まった、Realtek Jungle SDKのリモートコード実行の脆弱性を悪用する攻撃が急増していることに、研究者たちが警告を発している。Palo Alto Networks の Unit 42 によると、現在進行中のキャンペーンは、2022年12月の時点で 1億3400万件のエクスプロイト試行を記録し、その 97% が直近の4ヶ月間で発生したと言われている。攻撃の 50% 近くが米国 (48.3%) から発生しており、それに続くのが、ベトナム (17.8%)/ロシア (14.6%)/オランダ (7.4%)/フランス (6.4%)/ドイツ (2.3%)/ルクセンブルク (1.6%) などである。さらに、ロシアで発生した攻撃の 95% は、オーストラリアの組織を標的にしていた。

Unit 42 の研究者たちは、「私たちが観測した攻撃の多くは、脆弱な IoT デバイスに感染するマルウェアを配信しようとしていた。この脅威グループは脆弱性を悪用することで、世界中のスマート・デバイスに対して大規模な攻撃を仕掛けている」とレポートに記している。

問題の脆弱性 CVE-2021-35394 (CVSS 値:9.8) は、バッファ・オーバーフローとコマンドインジェクションのセットであり、これを武器に最高レベルの特権で、任意のコードを実行し、影響を受けたデバイスを乗っ取ることができる。

この問題は、2021年8月に ONEKEY (IoT Inspector) が公開したものであり、D-Link/LG/Belkin/ASUS/NETGEAR などの広範なデバイスに影響を与える。

Unit 42は、この欠陥を悪用した中間者攻撃 (in-the-wild) の結果として配布される、3種類のペイロードを発見したと述べている。

- 標的のサーバ上でシェルコマンドを実行し、追加のマルウェアをダウンロードするスクリプト。

- バイナリのペイロードを、ファイルに書き込んで実行するインジェクション・コマンド。

- 標的のサーバを繰り返して再起動させ、サービス拒否 (DoS) 状態を引き起こすインジェクション・コマンド。

また、脆弱性 CVE-2021-35394 の悪用により配信されるものとしては、Mirai/Gafgyt/Mozi などの既知のボットネットや、RedGoBot という Golang ベースの分散サービス妨害 (DDoS) ボットネットもあるという。

2022年9月に初めて観測された RedGoBot キャンペーンでは、異なる CPU アーキテクチャに対応する多数のボットネット・クライアントをダウンロードするように設計された、シェル・スクリプトがドロップされる。このマルウェアが起動すると、オペレーティング・システムのコマンドを実行し、DDoS 攻撃を行うという機能が整うという。

今回の発見により、潜在的な脅威を回避するために、早急にソフトウェアをアップデートすることの重要性が改めて浮き彫りになった。

研究者たちは、「脆弱性 CVE-2021-35394 を悪用する攻撃の急増は、脅威アクターたちがサプライチェーンの弱点に対して、強い関心を抱いていることを示しているが、一般のユーザーによる特定と修正は困難だ。影響を受けるユーザーによる、サプライチェーンの下流で悪用される製品の特定が、困難になることが問題だ」と結論づけている。

この脆弱性 CVE-2021-35394 について、お隣のキュレーション・チームに聞いてみたところ、2021年9月2日にレポートしているとのことでした。この種のデバイス用に提供される SDK の問題ですが、パッチが適用されても、修正にいたるまでには、サプライチェーンの長い道のりがあるようです。よろしければ、以下の関連記事も、ご参照ください。

2021/08/16:Realtek Wi-Fi SDK の脆弱性と 100万台の IoT デバイス

2022/11/23:Boa Web Sever:2005年に開発終了しても IoT で利用

You must be logged in to post a comment.