Researchers Shed Light on CatB Ransomware’s Evasion Techniques

2023/03/20 TheHackerNews — CatB ランサムウェアのオペレーターは、検出を回避してペイロードを起動するために、DLL 検索順序ハイジャックと呼ばれる攻撃手法を使用していると確認されている。2022年末に出現した CatB99/Baxtoy とも呼ばれる CatB だが、Pandora という別のランサムウェア株の “進化形または直接的なリブランド” だと言われるのは、コード・レベルの類似性に関する分析が進んだ結果である。Pandora を使用してきたのは、Bronze Starlight (別名 DEV-0401/Emperor Dragonfly) だとされている。中国に拠点を置く、この脅威アクターは、真の目的を隠すために、短命のランサムウェア・ファミリーを採用することで知られている。

CatB の主な特徴の1つは、Microsoft Distributed Transaction Coordinator (MSDTC) と呼ばれる正規のサービスを介して DLL をハイジャックし、ランサムウェアのペイロードを抽出/起動することだ。

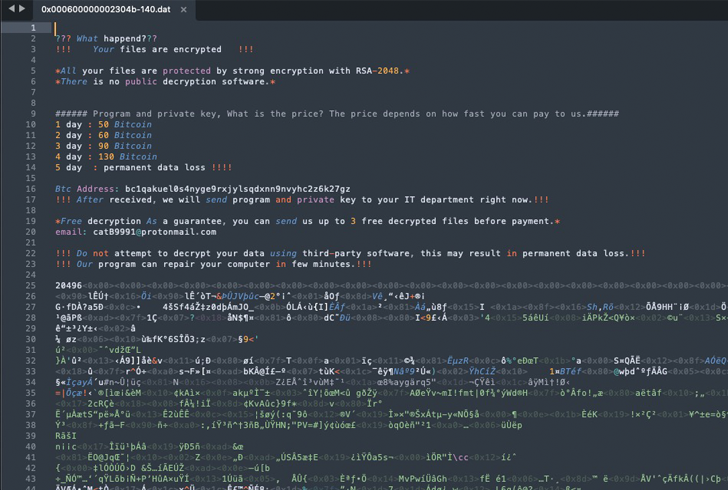

SentinelOne の研究者である Jim Walter は、先週に発表されたレポートで、「実行時に、CatB ペイロードは、悪意のペイロードをドロップしてロードするために、DLL の検索順序ハイジャックを行っている。このドロッパー version.dll は、System32 ディレクトリにペイロード oci.dll をドロップする」と説明している。

また、このドロッパーは、マルウェアが仮想環境内で実行されているかどうかを判断するために、アンチ解析のチェックを行う。そして、最終的に MSDTC サービスを悪用して、システム再起動時にランサムウェアを取り込んだ、不正な oci.dll を msdtc.exe 実行ファイルにインジェクトする役割を担っている。

Minerva Labs の研究者である Natalie Zargarov は、以前のレポートで、「変更された MSDTC の設定は、サービスを実行するアカウント名で、ネットワーク・サービスからローカル・システムに変更される。サービスの開始オプションは、再起動が発生した場合の永続性のためにデマンド・スタートからオート・スタートに変更される」と説明している。

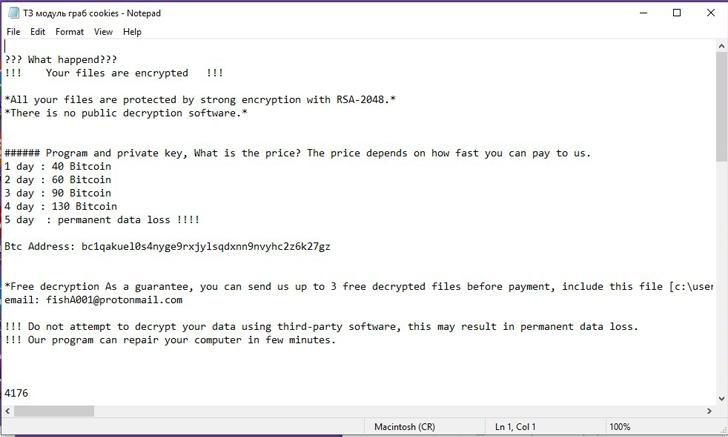

このランサムウェアの特質は、身代金の要求メッセージがないことだ。その代わりに、暗号化された各ファイルは、被害者にビットコインの支払いを促すメッセージで更新される。

もう1つの特徴は、Google Chrome/Microsoft Edge/Internet Explorer/Mozilla Firefox などの Web ブラウザから、パスワード/ブックマーク/履歴などの機密データを採取するマルウェアとしての能力である。

Walter は、「CatB は、ファイルの先頭にメモを付けるなどの斬新なテクニックや、非定型的な動作を取り入れることで、ランサムウェア・ファミリーの長い歴史に加わった。これらの動作は、検出の回避や、あるレベルのアンチ解析のトリックを目的として実装されているようだ」と述べている。

悪意の目的のために MSDTC サービスが武器化されたのは、今回が初めてのことではない。2021年5月に Trustwave は、同じ手法を活用して永続性を実現し、セキュリティ・ソリューションを回避する新型マルウェア Pingback を公表している。

このところ、よく目にするのが、DLL サイドローディングという攻撃手法ですが、どのようにして悪意の DLL がインストールされてしまうのかというと、この DLL 検索順序ハイジャックが最大の要因となるのでしょう。最近の、DLL サイドローディングに関する記事は、以下のとおりです。

2023/03/16:SILKLOADER という検出回避に優れたマルウェア

2023/03/13:Dark Pink は中国の APT グループ

2023/03/09:Sunlogin/AweSun の脆弱性を悪用する PlugX

2023/03/07:SYS01stealer という情報スティーラーを発見

2023/03/01:Iron Tiger ハッキング・グループは中国の APT27

You must be logged in to post a comment.