Hackers Using Golang Variant of Cobalt Strike to Target Apple macOS Systems

2023/05/16 TheHackerNews — Golang で実装された Geacon という名の Cobalt Strike 亜種が、Apple macOS システムをターゲットとする脅威アクターたちの注目を集める可能性があるという。VirusTotal に掲載される Geacon ペイロードの数が、この数カ月で増加していることを確認した SentinelOne が調査結果を発表した。セキュリティ研究者である Phil Stokes と Dinesh Devadoss はレポートの中で、「これらのペーロードには、レッドチーム・オペレーションで使用されたものもあると思われるが、本物の悪意あ攻撃の特徴を持つものもある」と述べている。

Fortra が開発した Cobalt Strike は、レッドチーム・ツールとして、また、敵対者シミュレーション・ツールとして知られている。その潤沢なポスト・エクスプロイト機能により、長年にわたって違法にクラックされたバージョンが、脅威アクターたちにより悪用されてきた。

Cobalt Strike に関連するポスト・エクスプロイト活動は、主に Windows を対象としており、macOS への攻撃に用いられるのは稀なことである。

2022年5月に、ソフトウェア・サプライチェーン企業の Sonatype は、侵害済の Windows/macOS/Linux ホストに Cobalt Strike ビーコンをドロップするように設計された、pymafka という不正な Python パッケージの詳細を公開した。

しかし、Geacon のアーティファクトが野放し状態で悪用されていることから、この状況が変化するかもしれない。Geacon も Cobalt Strike の Golang 亜種であり、2020年2月から GitHub で公開されている。

2023年4月にアップロードされた、2つの新たな VirusTotal サンプルを分析したところ、その起源は、2人の匿名の中国人開発者である z3ratu1 と H4de5 に起因していることが判明した。彼らが、2022年10月下旬に開発した、2つの Geacon 亜種として、”geacon_plus” と “geacon_pro” が存在していることも分かってきた。

geacon_pro プロジェクトに関しては、GitHub でのアクセスが不可能になっているが、2023年3月6日にキャプチャされた Internet Archive のスナップショットを分析した結果として、Microsoft Defender/Kaspersky/Qihoo 360 といったアンチウイルス・エンジンをバイパスする機能があることが判明している。

このツールについて、開発者である H4de5 が主張するのは、geacon_pro は CobaltStrike バージョン 4.1 以降をサポートし、また、geacon_plus は CobaltStrike バージョン 4.0 をサポートするというものだ。ちなみに、現行の CobaltStrike のバージョンは 4.8 である。

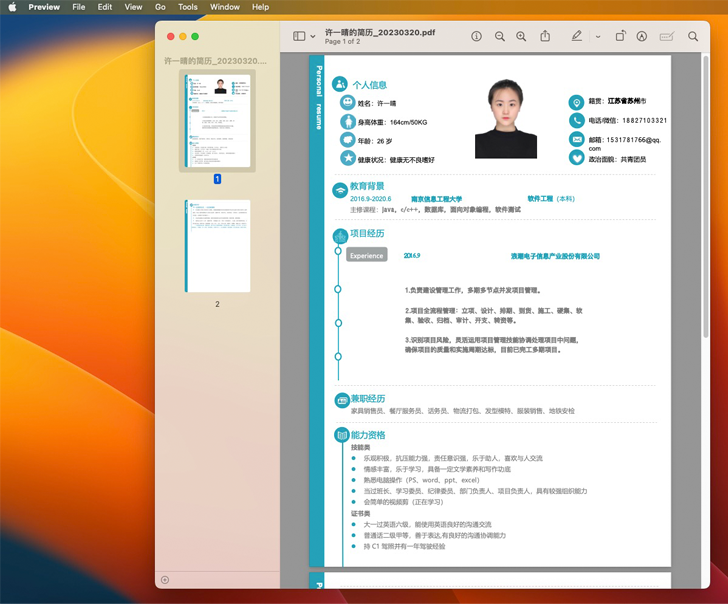

SentinelOne が発見した成果物の1つである、Xu Yiqing の Resume_20230320.appは、専用の AppleScript を用いてリモートサーバにアクセスし、Geacon ペイロードをダウンロードするものだ。それは、Apple Silicon/Intel のアーキテクチャに対応している。

研究者たちは、「未署名の Geacon ペイロードは、中国の IP アドレスから取得されている。ビーコン活動を開始する前に、Geacon バイナリに埋め込まれた2ページのおとりドキュメントが、ユーザーに対して表示される。その PDF を開くと、Xu Yiqing という名前の履歴書が表示される」と述べている。

geacon_plus のソースコードからコンパイルされた Geacon バイナリは、次段階のペイロードのダウンロードや、データの流出、ネットワーク通信を可能にする、多数の機能を搭載している。

SentinelOne が発見した2つ目のサンプルは、SecureLink リモート・サポート・アプリ (SecureLink.app) を装うトロイの木馬化アプリに組み込まれており、主にインテルデバイスをターゲットにしている。

このトロイの木馬型アプリが要求するのは、連絡先/写真/リマインダー/デバイス/カメラ/マイクへのアクセスの許可である。このアプリの主要コンポーネントは、geacon_pro プロジェクトから構築された Geacon ペイロードであり、日本に配置される既知の C2 サーバに接続される。

国家に支援されたグループや脅威アクターが、バックドアや情報窃取装置を展開するために、macOS のエコシステムを狙っていることが、この Geacon の開発の背景にある。SentinelOne は、「この数ヶ月間における Geacon サンプルの増加は、このツールに対してセキュリティ・チームが注意を払い、確実に保護する必要があることを示唆している」と指摘している。

Cobalt Strike に関する直近の情報としては、2023/04/06 の「Cobalt Strike のクラック版を潰せ:Microsoft と Fortra が取り締まりを発表」がありますので、Cobalt Strike で検索と合わせて、よろしければ、ご参照ください。

2023/01/30:Titan Stealer :Golang ベースで検出を回避

2023/01/24 :DragonSpark という中国の APT:Golang

2022/09/28:Chaos は Golang ベースのマルウェア

You must be logged in to post a comment.