Adversary-in-the-Middle Attack Campaign Hits Dozens of Global Organizations

2023/06/13 TheHackerNews — AitM (Adversary-in-The-Middle) 技術を用いた広範な BEC (Business Email Compromise) キャンペーンにより、世界の数十の組織が標的にされていることが判明した。Sygnia の研究者たちは、「フィッシングに成功した脅威アクターは、ユーザー組織の従業員アカウントにアクセスし、Office365 の認証をバイパスし、そのアカウントへの永続的なアクセスを得るために AiTM 攻撃を実行している」と The Hacker Newsと共有したレポートで述べている。

Sygnia は、「この脅威アクターは、持続的なアクセス権を獲得すると、侵害したアカウントからデータを窃取し、また、そのアクセス権を使用して、他の従業員や複数の外部標的組織に対してフィッシング攻撃を拡散させた」と付け加えている。

つい先日に Microsoft が、銀行や金融サービス機関を狙った AitM フィッシングと BEC 攻撃の組み合わせについて公表していたが、それから1週間も経たないうちに、この調査結果が発表された。

一般的に、BEC で行わせる犯罪には、電子メールで標的を騙して送金させるものや、企業の機密情報を流出させるものなどがある。攻撃者たちは、標的とする被害者に合わせてメールをカスタマイズし、目的を達成するために信頼できる人物になりすましている。

このようなケースにおいては、狡猾なソーシャル・エンジニアリングにより口座の管理権が窃取され、その後に、被害者の顧客やサプライヤーに対して、詐欺師から偽の請求書が送られ、不正な銀行口座への支払いが要求される。

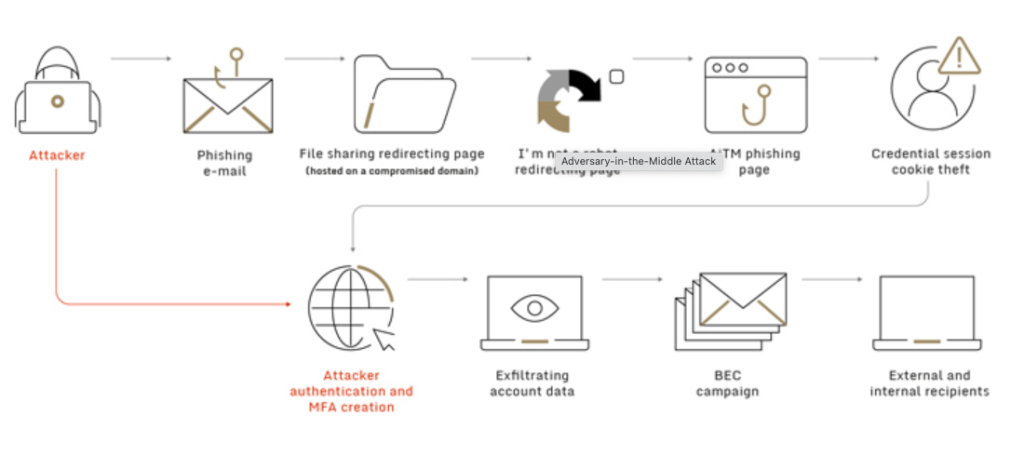

Sygnia が観察した攻撃チェーンでは、攻撃者は “shared document” となどのリンクを含むフィッシング・メールを送信し、最終的に被害者を AitM フィッシング・ページにリダイレクトし、そこで入力された認証情報とワンタイム・パスワードを採取することが確認されている。

さらに、脅威アクターは、オーストラリアにある別の IP アドレスから、永続的な遠隔操作の足場を得るために、侵害したアカウントへの一時的なアクセスを悪用し、新しい多要素認証 (MFA) デバイスを登録したと言われている。

Sygnia の研究者たちは、「このアクセスを悪用した脅威アクターは、被害者のアカウントからの機密データの流出に加えて、悪意のリンクを含む新しいフィッシング・メールを数十人の従業員および、外部の標的組織に送信しました」と述べている。

さらに同社は、「一連のフィッシング・メールは、標的となった企業から他の企業へ、また同じ企業内の従業員たちへと、ワームのような方法で広がった。このキャンペーンの正確な規模は、現在のところ不明である」と述べている。

また、Bolster が広く公開したのは、3,000以上の模倣ドメインを利用してユーザーを誘惑し、電子メール/パスワード/クレジットカードなどを騙し取る、ブランド偽装詐欺キャンペーンに関する情報である。今回の分析は、このキャンペーンに関連する。

文中にある Microsoft からの警告とは、2023/06/09 の「バンキング AitM Phishing/BEC 攻撃の増大:Microsoft が金融機関に発した警告とは?」のことです。この記事で同社は、「この攻撃は、信頼できるベンダーから発生し、複数の組織にまたがる一連の AiTM 攻撃と、それに続くBEC 活動へと移行している」と指摘しています。Microsoft は Storm-1167 という名称で、一連の攻撃の背後にいる脅威アクターを追跡しているようですが、また、正体は判明していないようです。

You must be logged in to post a comment.