ShadowSyndicate hackers linked to multiple ransomware ops, 85 servers

2023/09/26 BleepingComputer — 現在、ShadowSyndicate として追跡されている脅威アクターのインフラを、セキュリティ研究者たちが特定した。これまでの1年間で ShadowSyndicate は、7種類のランサムウェア・ファミリーを展開していたようだ。Group-IB のアナリストは、2022年7月以降の侵害において ShadowSyndicate が Quantum/Nokoyawa/BlackCat/ALPHV/Clop/Royal/Cactus/Play などのランサムウェアを使用していたことを、さまざまな確度から断定している。

研究者たちの ShadowSyndicate 調査結果によると、この脅威アクターが複数ランサムウェアのアフィリエイトだとする証拠があるが、IAB (initial access broker) でもあると示唆される。

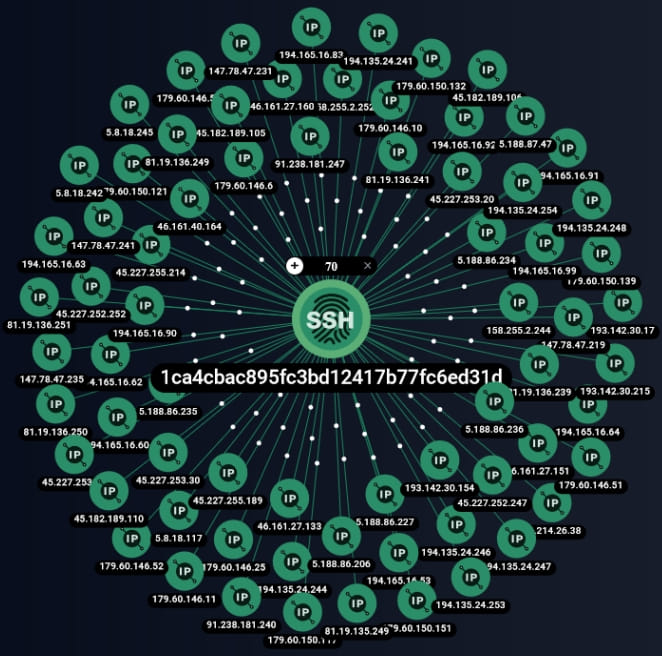

研究者たちは、85台の IP サーバで発見された SSH フィンガープリント (大半が Cobalt Strike の C2 マシンとしてタグ付けされている) に基づいて結論を下している。

Group-IB は、「SSHフィンガープリントを使用する脅威行為者を1ca4cbac895fc3bd12417b77fc6ed31d ShadowSyndicate (旧名 Infra Storm) と名付けた」と述べた。

このフィンガープリントを Group-IB 発見したのは 2022年7月16日のことであるが、2023年8月になっても、まだ使用されていたという。

ShadowSyndicate の武器庫

Group-IB の研究者たちは、さまざまな OSINT 技術から、Shodan や Censys のような発見エンジンにいたるまで、さまざまなツールを調査のために利用した。その結果として、ShadowSyndicate の広範な活動の足跡を発見することができたという。

研究者たちは、「SSH フィンガープリントに基づいて特定された ShadowSyndicate サーバを見ると、8種類の Cobalt Strike ウォーターマーク (ライセンスキー) に遭遇した」という。8つの Cobalt Strike サーバは、さまざまな被害者ネットワーク上に展開された、Cactus/Royal/Quantum/Nokoyawa/Play/Clop/BlackCat/ALPHV などのランサムウェアと通信していた。

さらに研究者たちは、2台のサーバ上に展開された Cobalt Strike の構成を発見したが、そのうちの1台だけが ShadowSyndicate SSH フィンガープリントを特徴とするマシン上に展開されていた。一部の攻撃で、ShadowSyndicate が使用していたものには、Cobalt Strike の代替と見なされる Sliver 侵入ツールもあったという。

ShadowSyndicate の攻撃で検出された他のツールとしては、IcedID マルウェアローダー/Matanbuchus MaaS ローダー/Meterpreter Metasploit ペイロードなどが挙げられる。

サーバの分析

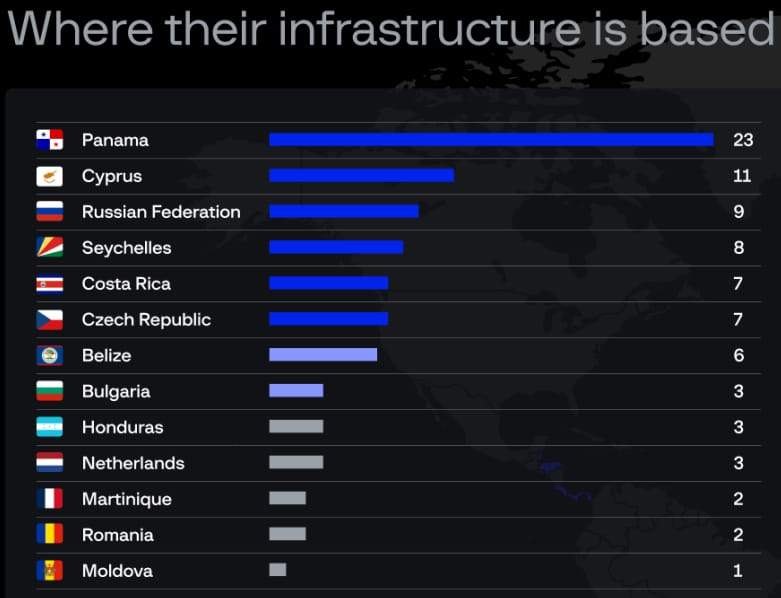

Group-IB は、ShadowSyndicate にリンクされた、同一の SSH キーフィンガープリントを持つ 85台のサーバの全てが、単一のホスティング・プロバイダーに接続されているという仮説を検証した。しかし、そこで見つかったのは、18の異なる所有者、22の異なるネットワーク名、13の異なる場所であったという。

検出日/ウォーターマーク/スリープ時間設定などの Cobalt Strike C2 パラメータの分析により、ShadowSyndicate を Quantum/Nokoyawa/ALPHV/BlackCat ランサムウェアに関連付ける、信頼度の高い証拠が得られた。Group-IB は、それらのサーバに関して、2022年9月の Quantum 攻撃、2022年Q4 と2023年4月の Nokoyawa 攻撃、2023年2月の ALPHV 攻撃に関連付けた。

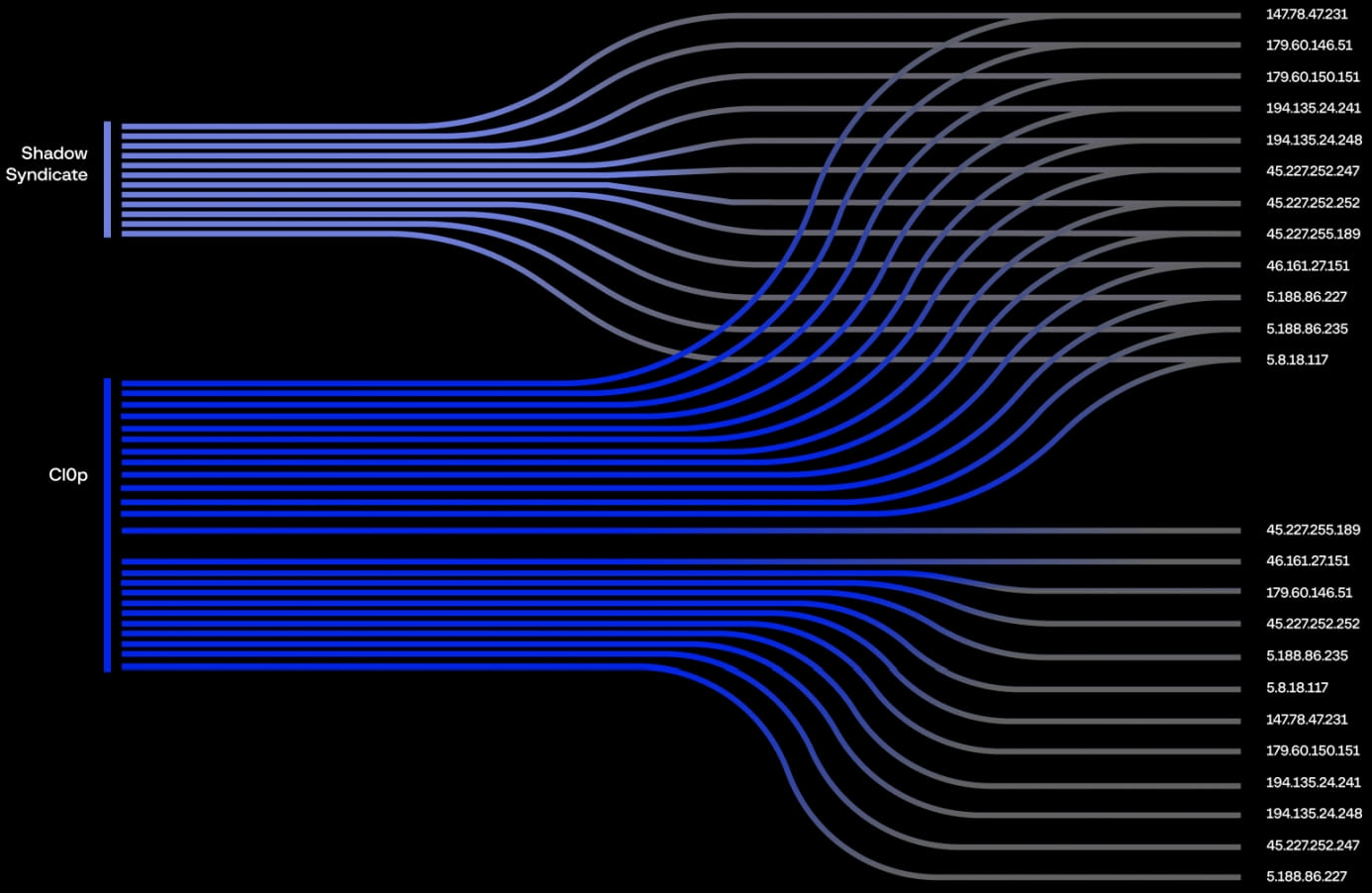

その一方で、ShadowSyndicate をRyuk/Conti/Trickbot/Royal/Clop/Play などマルウェア活動に関連付ける、確信度の低い追加証拠も発見された。Group-IB は、Clop が所有していた少なくとも 12 の IP アドレスが、2022年8月以降に ShadowSyndicate へと譲渡され、現在は Cobalt Strike のために利用されていると言及している。

潜在的なつながりを示唆する、数多くの証拠が発見されたが、ShadowSyndicate と Clop の間の直接的なつながりを証明する、明確な証拠は見つかっていない。

Group-IB の結論は、ShadowSyndicate は各種の RaaS (Ransomware-as-a-Service) 事業者のアフィリエイトだという可能性が高いというものだ。しかし、この説を裏付けるには、さらなる証拠が必要である。

とは言え、一連の追跡プロセスは、サイバー犯罪を特定し、それに対抗する上で極めて重要である。Group-IB は外部の研究者に対して、オープンに協力を要請し、残された不明瞭な部分の解明に協力するよう呼びかけている。

ShadowSyndicate アクティビティを、防御者が検出/特定する際に有益な詳細情報が、Group-IB のレポートとして、9月26日付で公表された。

ShadowSyndicate という脅威アクターのインフラを、Group-IB 分析した結果がレポートとしてまとめられています。そして、この ShadowSyndicate は RaaS のアフィリエイトだという可能性が高いと指摘しています。アフィリエイト というと、なんとなく小規模な組織のように捉えてしまいがちですが、たいへんなインフラを保持していますね。ちっと、イメージが変化しますね。

You must be logged in to post a comment.